No podemos decir que este fin de semana haya sido especialmente tranquilo para los que nos dedicamos a la seguridad informática o estamos relacionados de alguna manera con ella. La búsqueda de información en blogs, foros y redes sociales como Twitter sobre el ataque que el pasado viernes 21 de octubre sufrió la empresa Dyn ha sido intensa. Esta empresa es la encargada de gestionar los DNS utilizados por empresas del calibre de Twitter, Netflix, PayPal o Spotify, y dejó a los usuarios sin posibilidad de acceder a sus servicios favoritos durante varias horas debido a sucesivos ataques de denegación de servicio distribuido que se produjeron durante el viernes y el sábado.

Aclarando conceptos

Durante estos días, la noticia de estos ataques ha ocupado un espacio destacado en los noticiarios de casi todo el mundo, y se han usado términos a los que el gran público no está acostumbrado a pesar de tener que lidiar con ellos a diario. Ya hemos dicho que el ataque fue dirigido a una empresa encargada de gestionar los DNS utilizados por otras empresas muy importantes en Internet, pero… ¿qué es realmente un DNS?

Hablando de forma que todo el mundo pueda comprenderlo, un DNS (o Sistema de Nombres de Dominio por sus siglas en inglés) se encarga de traducir las direcciones IP que se utilizan para conectarse a páginas web o servicios online en las direcciones que utilizamos para conectarnos a un servicio.

Así pues, si queremos acceder a Twitter, podemos escribir en nuestro navegador www.twitter.com y el DNS se encarga de traducir esa nomenclatura en la dirección IP correspondiente. Hay que tener en cuenta que servicios con millones de usuarios como Twitter o Facebook suelen tener varias IP para así evitar que se saturen, pero en este caso el ataque se realizó sobre el sistema que hace la traducción de nombre del dominio a IP, por lo que esta medida no funcionó para mitigar el ataque.

También se ha utilizado mucho el termino DDoS (Denegación de Servicio Distribuido por sus siglas en inglés) y muchos no han terminado de entender el concepto. Cuando un servicio online recibe más peticiones de las que es capaz de manejar, lo normal es que ese servicio se sature y quede inaccesible durante un tiempo.

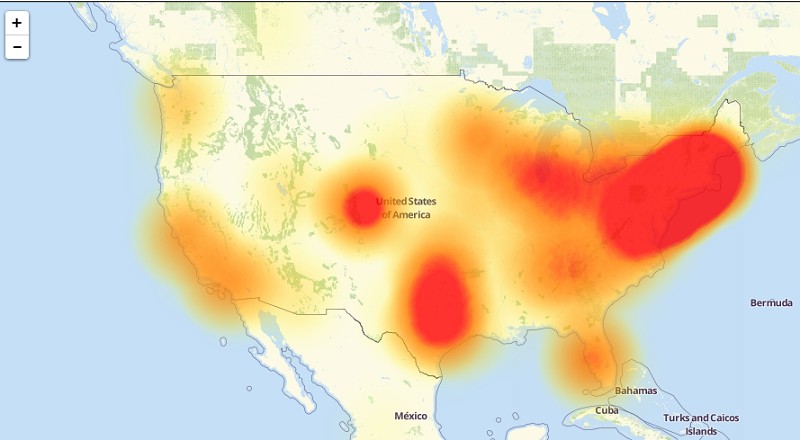

Mapa de incidencias detectadas el 21 de octubre por downdetector.com

Esto suele producirse de forma habitual sin que tenga que ser necesariamente un ataque. Por ejemplo, los más jugones estarán acostumbrados a sufrirlo cuando intentan conectarse a los servidores de un juego recién lanzado y que ha causado mucha expectación.

Sin embargo, cuando esta saturación se realiza a una escala mucho mayor, de forma continuada e inesperada y donde incluso intervienen dispositivos de todo tipo, estamos hablando de un DDoS. Estos ataques no son nuevos y, por desgracia, son relativamente sencillos de realizar, aunque los daños que causan son bastante graves, especialmente si la empresa o servicio afectado tiene un elevado tráfico de usuarios.

Por hacer un símil con el mundo real, un DoS sería como cuando abren unos grandes almacenes a primera hora el primer día de rebajas (algo esperado), mientras que un DDoS sería un flujo masivo de gente durante varios días a esos mismos almacenes en una época normal de ventas, algo inesperado y que podría llegar a saturar al personal impidiendo que se realizaran las ventas.

¿Cómo se produjo el ataque?

Como hemos dicho, los servicios que se vieron afectados el viernes por la tarde y durante algunas horas del sábado aglutinan a cientos de millones de usuarios y suelen tener una infraestructura sólida y medidas para mitigar estos ataques. Por ello, en lugar de atacar estos servicios uno a uno, los atacantes decidieron ir a por la empresa Dyn, encargada de gestionar sus DNS.

Haciendo esto se conseguía que los usuarios no pudiesen acceder a sus servicios preferidos, al menos no de la forma habitual, y empezamos a observar quejas de usuarios que no podían publicar tuits, ver películas y series en Netflix o jugar con amigos en PlayStation Network. Todo esto se consiguió atacando un único punto que hace de nexo entre el usuario y los servicios online y por eso tuvo tanto alcance.

Lo cierto es que Internet no se planificó en su origen pensando en la seguridad, y durante décadas se han ido aplicando parches para tratar de solucionar o mitigar los problemas inherentes a su diseño. El funcionamiento de los DNS es uno de estos puntos que se ha ido parcheando con el tiempo, pero, tal y como hemos podido comprobar, sigue teniendo problemas.

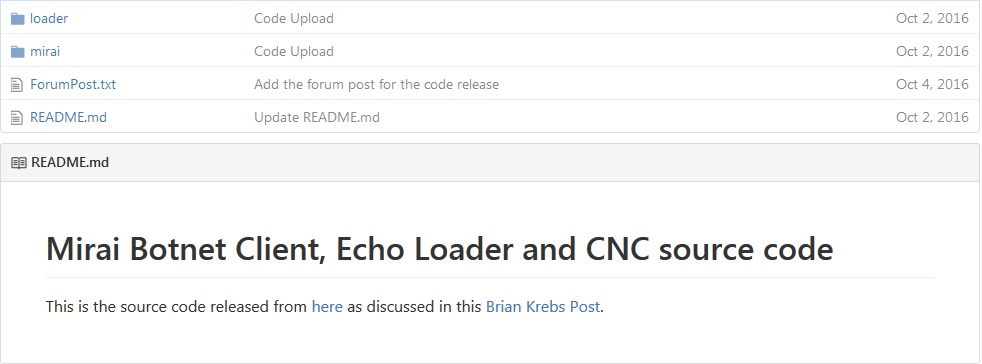

Sobre las técnicas usadas por los atacantes, todas las sospechas apuntan a que se utilizó una botnet compuesta principalmente por dispositivos del Internet de las cosas como cámaras IP, dispositivos de grabación o routers. Precisamente, la semana pasada hablábamos de Mirai, un malware especializado en infectar este tipo de dispositivos y que ya fue utilizado a mediados de octubre para lanzar uno de los mayores ataques DDoS conocidos hasta la fecha.

Código fuente de Mirai disponible en Github

En ese artículo avisábamos de que, debido a la publicación del código por parte de su creador, era bastante probable que viéramos más ataques de este tipo en poco tiempo, exactamente tal y como ha sucedido. Hay fuentes que apuntan a que Mirai fue uno de los malware utilizados para conseguir infectar a los dispositivos que lanzaron este ataque (que algunas fuentes indican que serían varios millones), algo lógico si tenemos en cuenta que no es el único malware de este tipo.

¿Quién está detrás del ataque?

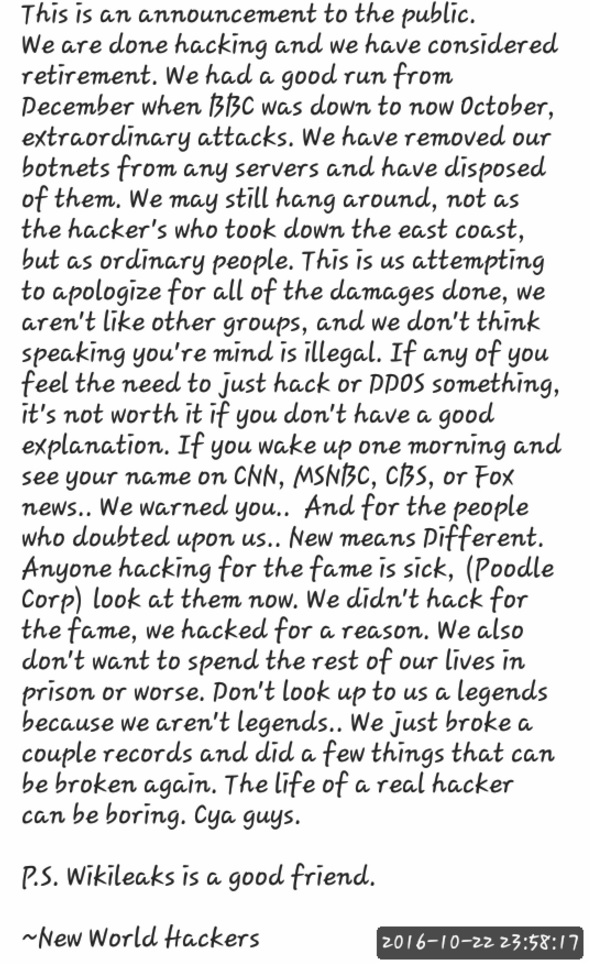

Cuando se produce un ataque de esta magnitud y que capta tanto la atención de los medios, es normal que se busque su origen y sus motivaciones. Durante todo el fin de semana se han barajado varios sospechosos, aunque hay un colectivo de nombre New World Hackers que se han atribuido la autoría.

Según podemos leer en un comunicado publicado en su cuenta de Twitter, se atribuyen no solo este ataque, sino también otros anteriores. También indican que han desmantelado sus botnets y que no van a lanzar más ataques, pidiendo además disculpas por las molestias ocasionadas, y condenan a aquellos atacantes que lo hacen solo por la fama.

Como dato curioso, la postdata indicando que “Wikileaks es un buen amigo” puede darnos una pista acerca de las motivaciones del ataque. Durante las últimas semanas, Wikileaks ha estado en boca de muchos medios debido a la filtración de correos electrónicos de representantes del partido Demócrata tales como la candidata a la presidencia Hillary Clinton.

Eso provocó incluso que la embajada de Ecuador en Londres se viera forzada a cortar la conexión de Internet a Julian Assange, fundador de Wikileaks y que lleva años viviendo en esa embajada para evitar su extradición. Supuestamente, la delegación diplomática ecuatoriana habría recibido presiones por parte del gobierno de los Estados Unidos para evitar más filtraciones, aunque esto es algo que aun no se ha podido demostrar.

¿Y ahora qué?

Este ataque ha tenido mucha repercusión por los servicios y los millones de usuarios afectados. Sin embargo, todo apunta a que no será el último y hay varios factores en juego que hacen difícil evitarlos en el futuro cercano:

- La distribución del código fuente de Mirai posibilita que cualquiera con unos mínimos conocimientos pueda conseguir crear una botnet lo suficientemente grande como para provocar ataques similares. El que vimos el viernes es solo un ejemplo de lo que puede pasar en las próximas semanas.

- La inseguridad del Internet de las cosas es la principal causa de que los atacantes consigan tener bajo su control millones de dispositivos vulnerables. Estos dispositivos pueden ser utilizados de forma maliciosa con el agravante de que es muy difícil de que se solucionen los fallos existentes a corto plazo.

- El propio funcionamiento de Internet. El ataque del viernes demuestra cómo se puede provocar un gran daño apuntando a uno de los pilares en los que se basa el correcto funcionamiento de la red y los servicios que usamos habitualmente. Cambiar esto va a suponer invertir muchos recursos, a pesar de que existen empresas especializadas en mitigar ataques de este tipo.

Conclusión

Así las cosas, es casi imposible asegurar a día de hoy que un ataque de este tipo no se volverá a repetir. Es mucho más probable que veamos casos similares o incluso más graves durante las próximas semanas, con motivo de las elecciones en los Estados Unidos u otras fechas señaladas.

Por lo menos, este incidente ha servido para dar un toque de atención y recordar los grandes daños que puede ocasionar un ataque de este tipo. Como mínimo, puede que sirva como llamada de atención y se empiecen a tomar las medidas necesarias para evitar, principalmente, que el abuso de las vulnerabilidades existentes en el Internet de las cosas se convierta en la mayor amenaza a la que nos tengamos que enfrentar.