Los delincuentes responsables de troyanos bancarios provenientes de Latinoamérica hace meses que encontraron un objetivo muy interesante y rentable entre los usuarios españoles. Actualmente es frecuente ver varias campañas cada semana propagando alguna de las variantes más conocidas e incluso, ver como otras familias también se suman a las ya existentes.

Grandoreiro regresa

Uno de los troyanos bancarios de esa región que lleva más tiempo apuntando a los usuarios españoles como es Grandoreiro ha regresado estos días con una campaña similar a otras que hemos visto anteriormente pero con algunos ligeros cambios. El primero de estos cambios es la suplantación de una empresa de seguros en lugar de una compañía eléctrica como habíamos visto en varias ocasiones. Esta campaña se habría iniciado el pasado 1 de julio con el envío de una cantidad reducida de mensajes, pasando a desactivarse a continuación y a reactivarse en la mañana de hoy 3, 3 de junio. Este tipo de mini-campañas de propagación con una duración aproximada de un día es algo bastante común en Grandoreiro.

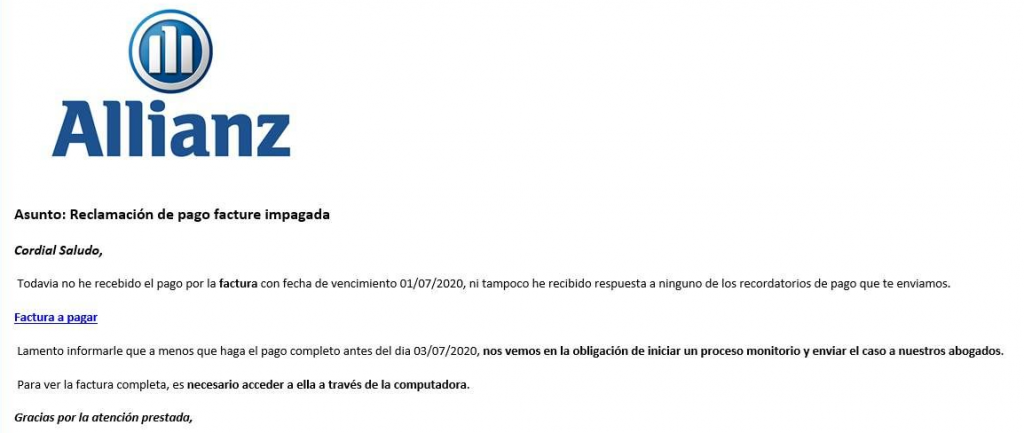

En el cuerpo del email, con asunto “Carta del cobro – Allianz Seguros” vemos como los delincuentes están usando el logo de la empresa aseguradora Allianz, reclamando el pago de una factura y proporcionando un enlace desde donde, supuestamente se puede descargar. El plazo para el pago finaliza hoy mismo por lo que se genera una sensación de urgencia, además de amenazar con un proceso judicial. Cabe destacar que la redacción del mensaje contiene fallos y se nota que ha sido redactada por alguien cuyo idioma nativo sea el portugués en lugar del español.

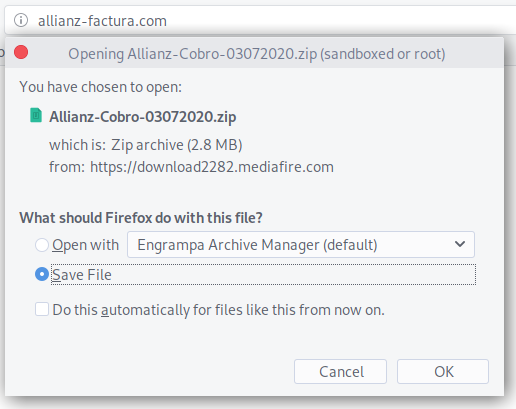

Como en casos anteriores, el enlace proporcionado nos redirige a una web preparada por los atacantes y que simula ser legitima y perteneciente a la empresa suplantada. Desde esa web se redirige a su vez a la descarga el archivo “Allianz-Cobro-03072020.zip”, archivo que se encuentra en el servicio de alojamiento de ficheros Mediafire, tal y como viene siendo habitual en este tipo de campañas.

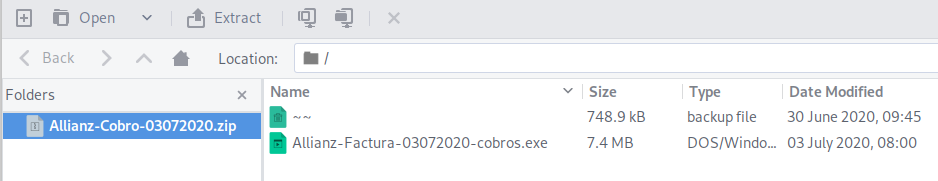

Al abrir este archivo podemos comprobar como contiene dos ficheros, un ejecutable con el mismo nombre del archivo ZIP haciendo referencia a la factura y otro con el nombre cambiado y que en realidad se trata del archivo legítimo «msedge_proxy.exe», que suele utilizarse como parte del proceso para “instalar” una página web en el sistema como si fuera una aplicación web.

Una vez el usuario muerde el anzuelo y pulsa sobre el fichero ejecutable vemos como aparece una ventana conocida de campañas anteriores donde se nos pide pulsar un botón para poder visualizar la factura. Además de para ofrecer una cierta sensación de legitimidad, este sencillo mecanismo podría estar pensado por los delincuentes para que los sistemas de análisis de malware automatizados no pudiesen saltárselo, al requerir una interacción por parte del usuario, y no vieran la segunda fase de ejecución esta amenaza.

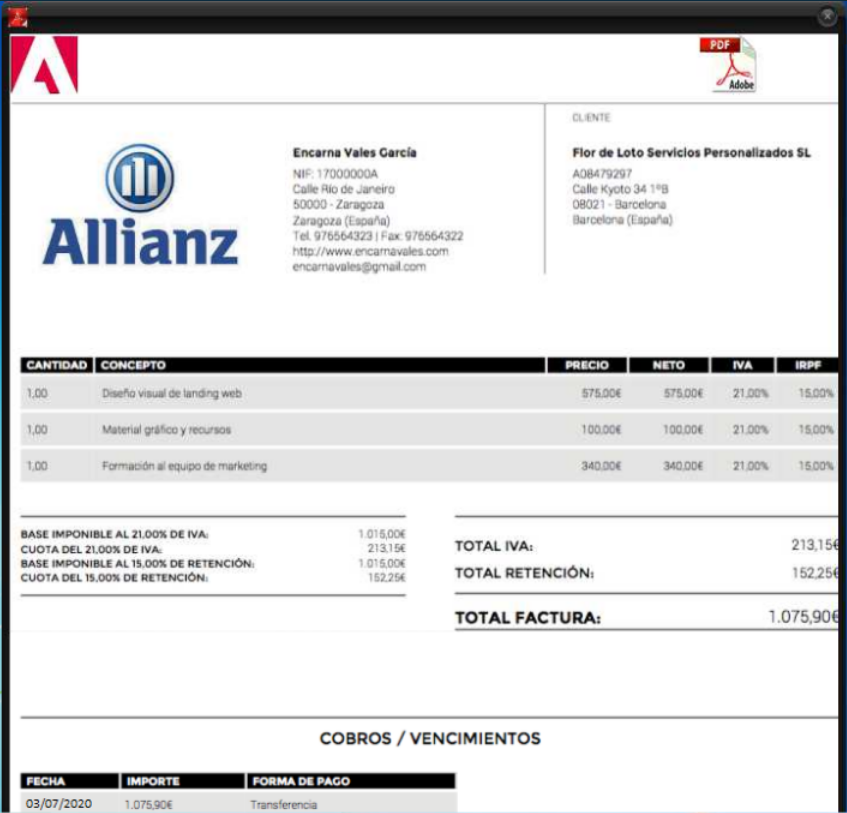

En última instancia, lo que el usuario termina viendo en su pantalla es, efectivamente, una factura con el logo de la empresa suplantada. Una factura con datos que no son los suyos y direcciones que no se corresponden con ninguna dirección real en las dos ciudades mencionadas. Tampoco el concepto tiene nada que ver con los servicios que debería prestar una empresa aseguradora, tratándose en este caso de referencias al diseño de una web, material gráfico y formación de marketing.

De hecho, si nos paramos a revisar atentamente algunos de los campos que componen esta supuesta factura comprobaremos como los delincuentes parecen estar gastando una broma pesada a la víctima. El uso del nombre “Encarna Vales” y la calle “Rio de Janeiro” como dirección (además de la web y email usados) parece una clara referencia a los carnavales de Brasil, país de procedencia de la mayoría de estos troyanos bancarios. Lo mismo para los datos del cliente usando “Flor de Loto” como nombre de la supuestamente, ubicada en la “Calle Kyoto” de Barcelona.

Misma amenaza con algunos detalles interesantes

Tal y como indicábamos al principio del artículo, las campañas de troyanos bancarios como Grandoreiro suelen ser frecuentes. Esto no significa que los delincuentes no realicen algún cambio entre campaña y campaña para optimizar sus amenazas y mejorar su porcentaje de éxito. La inclusión de un segundo fichero legítimo dentro del archivo ZIP descargado podría ser un indicativo de que están probando nuevos métodos de descarga y ejecución de la segunda fase del malware.

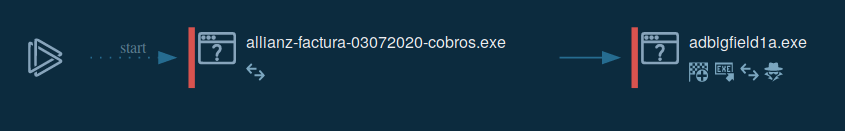

En esta ocasión parece que los delincuentes se han limitado a realizar la cadena de infección típica, contactando con el centro de mando y control para descargar un fichero y ejecutarlo en una carpeta creada dentro del directorio del sistema encargado de almacenar datos de los programas instalados «C:\ProgramData\tySqCcdkNY\Adbigfield1A.exe».

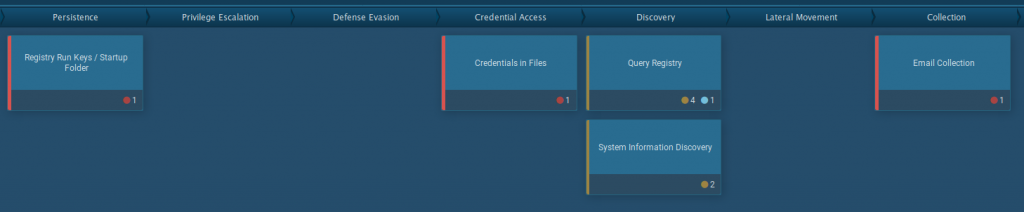

Entre las actividades maliciosas que realiza esta amenaza como intenta obtener persistencia en el sistema modificando claves del registro y el menú de inicio, además de robar credenciales almacenadas en aplicaciones y recopilar información de correos electrónicos.

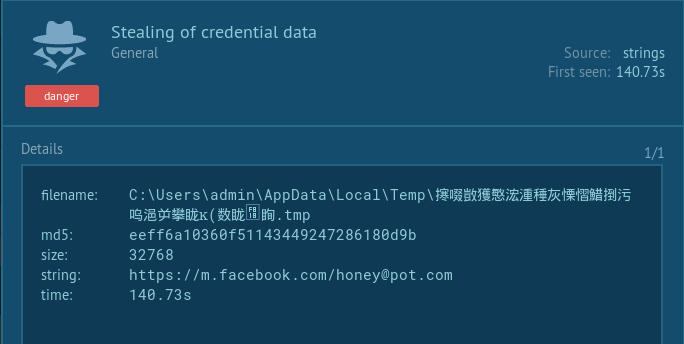

Al respecto del robo de credenciales, encontramos una información que nos ha llamado la atención ya que uno de los archivos temporales que se generan durante la infección tiene el nombre en chino y se trata de una copia de la base de datos sqlite de chrome (conteniendo las credenciales de este navegador). Probablemente esta codificación de caracteres se trate de un error por parte de los desarrolladores, algo bastante frecuente cuando se trata de este tipo de troyanos.

Además, se menciona una cadena con una dirección de Facebook que, en el momento de realizar este análisis no se encontraba activa pero que podría tener alguna relación con el robo de credenciales realizado por este troyano.

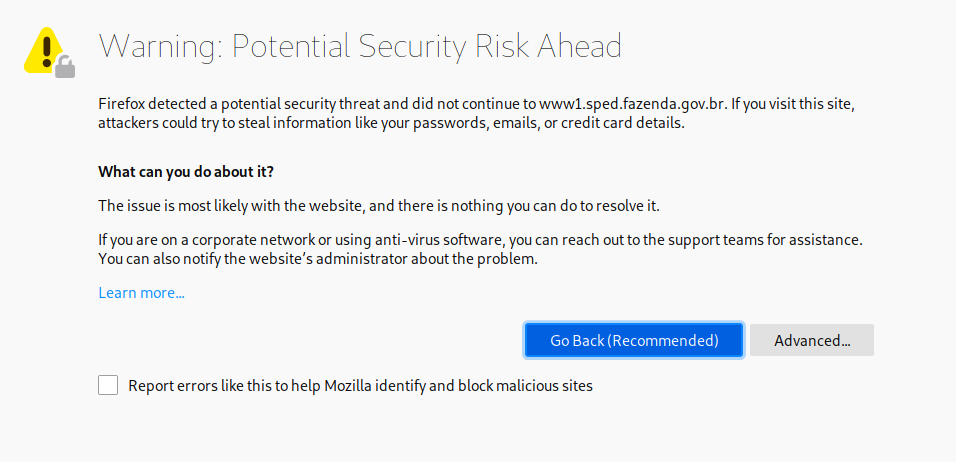

Como dato curioso que vuelve a darnos una pista del país de procedencia de este tipo de malware tenemos una mención a una web que pertenece aparentemente al Ministerio de Hacienda de Brasil en el que se ofrece información sobre la nota fiscal electrónica. Sin embargo, al intentar acceder al área restringida de la web el propio navegador nos alerta de que nos encontramos ante un riesgo potencial de seguridad.

Conclusión

Nos encontramos ante una nueva muestra del troyano bancario Grandoreiro que, si bien sigue utilizando métodos de propagación y cadenas de infección muy similares a las vistas en ocasiones anteriores, hay algunos puntos que demuestran que los delincuentes están intentando evolucionar su amenaza. Por ese motivo conviene estar alerta cuando recibamos correos como el que hemos analizado y protegernos con soluciones de seguridad que puedan detectar y bloquear este tipo de amenazas.

Indicadores de compromiso

Enlace descarga muestra analizada:

hxxp://allianz-factura[dot]com/

Muestra analizada:

«Allianz-Factura-03072020-cobros.exe»

SHA1 a39555b675168178444037ca52fe4806798df9ad

Peticiones DNS

download2275[dot]mediafire.com

ipinfo[dot]io

europaeuaMDMvMDcvMjAyMA[dot].ddnsking.com

europaeuamdmvmdcvmjayma[dot]ddnsking.com

logcollect08540[dot]hopto[dot]org

Conexiones IP

151.139[dot]128.14

199.91[dot]155.16

23.213[dot]161.141

104.16[dot]202.237

107.180[dot]28.220

18.228[dot]4.41

18.163[dot]129.163