El aprovechamiento de vulnerabilidades existentes en el sistema o en las aplicaciones que usamos a diario es una de las puertas de entrada preferidas de los atacantes. Por ese motivo es importante conocer cuáles son las más explotadas, de forma que podamos identificarlas y solucionarlas lo antes posible en el caso de que aún no lo hubiéramos hecho.

Un extenso listado

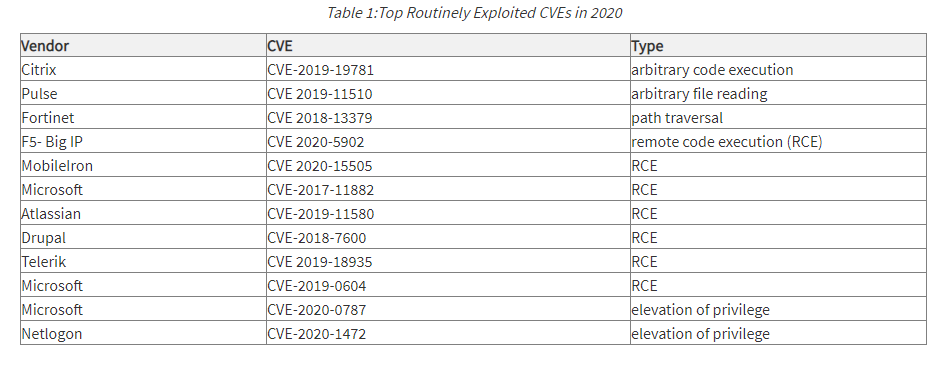

Recientemente, varias agencias de ciberseguridad de Estados Unidos, Reino Unido y Australia publicaron un comunicado conjunto en el que se indicaban las 30 vulnerabilidades más aprovechadas por los atacantes durante los últimos dos años.

En este comunicado se podía comprobar como varias de las vulnerabilidades más explotadas en ciberataques durante el pasado 2020 estaban relacionadas con el teletrabajo. Esto confirmaría el aprovechamiento de la situación excepcional provocada por la pandemia de la COVID-19 y la transición de forma apresurada de muchas empresas a este modelo de trabajo remoto, que tantos desafíos presenta para muchas empresas incluso a día de hoy y que no parece que vaya a desaparecer a corto plazo.

Especialmente significativo ha sido el aumento del uso de las redes privadas virtuales o VPNs, tan necesarias para conectarse remotamente a los recursos de la empresa con un mínimo de seguridad. Por ese motivo, las vulnerabilidades presentes en algunos de los proveedores de servicios VPN se encuentran entra las más explotadas.

Además, todas aquellas tecnologías y servicios basadas en la nube también han estado en el punto de mira de los ciberdelincuentes, con varios de los productos de Microsoft como Exchange y SharePoint como objetivos para robar información o conseguir la ejecución de malware.

También es destacable la presencia de una vulnerabilidad de 2017 en Microsoft Office, concretamente la catalogada como CVE-2017-11882 y que sigue siendo utilizada de forma activa para ejecutar malware a partir de macros maliciosas incrustadas en archivos ofimáticos como hojas de cálculo en Excel y documentos de Word.

La importancia de las actualizaciones

Tras revisar este informe, resulta especialmente preocupante comprobar como muchas de estas vulnerabilidades siguen siendo aprovechadas por atacantes debido a que los usuarios y empresas no actualizan los sistemas y aplicaciones afectadas. Estamos hablando de vulnerabilidades que, en algunos casos, cuentan ya con varios años, por lo que ha habido tiempo suficiente para aplicar los parches correspondientes.

Sin embargo, en algunas ocasiones no es posible aplicar estos parches debido a que el fabricante no los ha proporcionado o entran en conflicto con otras aplicaciones críticas para el funcionamiento de la empresa. En estas situaciones es necesario aplicar algún tipo de solución alternativa que mitigue los posibles daños causados por un ciberataque.

A pesar de tratarse de una práctica básica y necesaria, las actualizaciones que no se aplican a tiempo siguen suponiendo un grave problema de seguridad en muchas empresas a nivel mundial. Los delincuentes lo saben y, por ese motivo, siguen aprovechándolas sin problema aun cuando ha pasado tiempo desde la publicación de los parches de seguridad.

Conclusión

Este informe sirve como un recordatorio para identificar posibles vectores de entrada de un ciberataque en nuestra empresa y revisar si ese servicio o aplicación está debidamente actualizado y configurado. Recordemos que antes de empezar a pensar en aplicar medidas avanzadas de seguridad debemos revisar aspectos básicos, para asegurarnos de que no nos dejamos ningún agujero de seguridad que pueda ser aprovechado por atacantes.