Destacar un solo ransomware de entre las decenas que aparecen cada mes se está volviendo complicado, a menos que afecte a un gran número de usuarios o tenga alguna característica que lo haga diferente al resto. También existe otro factor para hablar de una muestra de ransomware y es que este se centre en un grupo en concreto de usuarios, tal y como sucede con la muestra que vamos a analizar hoy.

Hispanohablantes como objetivo

Cuando los delincuentes intentan maximizar sus beneficios, lo normal es que lancen campañas para intentar afectar al mayor número de usuarios posible. Estas campañas suelen estar pensadas para que el cebo esté escrito en una lengua que comprenda la mayoría de las posibles víctimas (el inglés), independientemente de si se trata de un email con enlace o fichero adjunto o una web especialmente preparada o modificada.

Sin embargo, de vez en cuando nos topamos con una campaña que solo busca afectar a un grupo concreto de usuarios, aunque estos pertenezcan a una comunidad tan grande como la de los alrededor de 550 millones de personas que hablamos español en todo el mundo. Esto hace que las víctimas bajen un poco la guardia frente a otros mensajes sospechosos en otros idiomas, aunque el nivel de éxito de este tipo de campañas también dependen de lo bien redactados que estén los emails o las webs usadas por los delincuentes.

En el pasado ya hemos visto varias campañas de ransomware que consiguieron un elevado número de víctimas gracias a un uso razonablemente bueno del idioma español y la suplantación de empresas importantes. Los casos más destacables hasta la fecha han sido los del paquete de Correos y la factura de Endesa, pero también hemos visto otros ejemplos que, sin llegar a afectar a tantos usuarios, también provocaron numerosos quebraderos de cabeza.

Vector de ataque y propagación

En esta ocasión, el ransomware vuelve a utilizar el correo electrónico como vector de ataque y propagación, con una particularidad que lo hace interesante y que consiste en obtener las credenciales que esté usando el usuario en su gestor de Correo Thunderbird. Siempre que este se encuentre en el sistema, claro está.

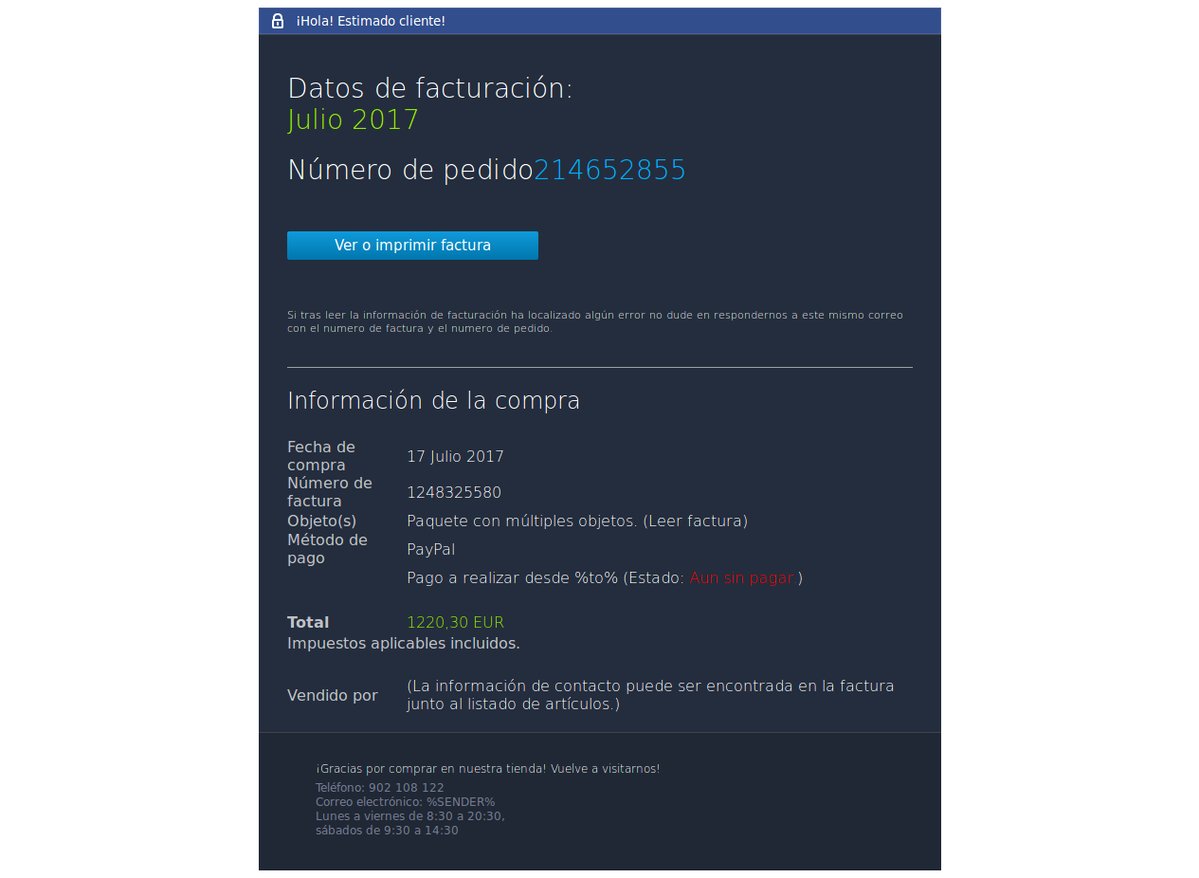

De esta forma los correos maliciosos siguen su ciclo de propagación entre los contactos de las víctimas, y al venir desde remitentes conocidos, esto puede hacer que los destinatarios de los correos bajen la guardia y pulsen sobre el enlace que descarga el archivo malicioso. Veamos una muestra de estos correos:

Ejemplo de correo utilizado por los delincuentes – Fuente: @malwrhunterteam

Los emails tienen como asunto “Folcan S.L. Facturación” y hacen referencia a un paquete y un abono de una cantidad considerable. Supuestamente, los detalles de este envío están en la factura a la que se debería acceder pulsando el botón “Ver o imprimir factura”. Al pulsar sobre ese botón, se realizaba una conexión al siguiente enlace:

http://www.melvinmusicals[dot]com/facefiles/factura[dot]pdf.rar

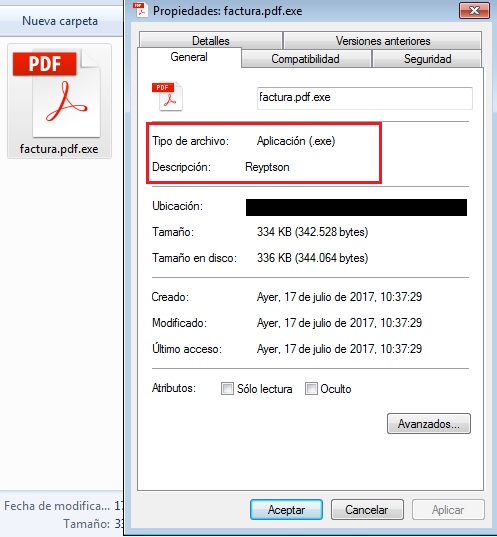

Los delincuentes habían comprometido una web legítima para alojar el fichero que contenía el ransomware. Si un usuario descarga y descomprime este fichero, puede pensar que se trata de una factura en formato PDF, puesto que así es como la vería en su sistema:

Por mucho que se camufle como un documento PDF, las propiedades del fichero y la doble extensión utilizada revelan que se trata en realidad de una aplicación en formato de archivo ejecutable .EXE

Cifrado de los archivos

Si el usuario que descarga esta falsa factura muerde el anzuelo y ejecuta el archivo, el ransomware comenzará a cifrar todos los archivos del sistema y a añadirles la extensión .REYPTSON. Los archivos que son objetivo de este ransomware son los siguientes:

.doc, .dot, .wbk, .docx, .docm, .dotx, .dotm, .docb, .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .accdb, .db, .accde, .accdt, .accdr, .pdf, .ani, .anim, .apng, .art, .bmp, .bpg, .bsave, .cal, .cin, .cpc, .cpt, .dds, .dpx, .ecw, .exr, .fits, .flic, .flif, .fpx, .gif, .hdri, .hevc, .icer, .icns, .ico, .cur, .ics, .ilbm, .jbig, .jbig2, .jng, .jpeg, .jpeg, .2000, .jpeg-ls, .jpeg, .xr, .kra, .mng, .miff, .nrrd, .ora, .pam, .pbm, .pgm, .ppm, .pnm, .pcx, .pgf, .pictor, .png, .psd, .psb, .psp, .qtvr, .ras, .rbe, .jpeg-hdr, .logluv, .tiff, .sgi, .tga, .tiff, .tiff, .ufo, .ufp, .wbmp, .webp, .xbm, .xcf, .xpm, .xwd, .cpp, .h, .cs, .sln, .idb, .txt, .dat

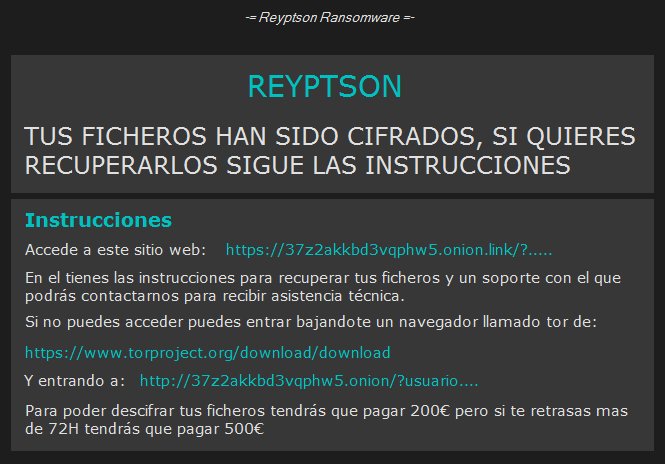

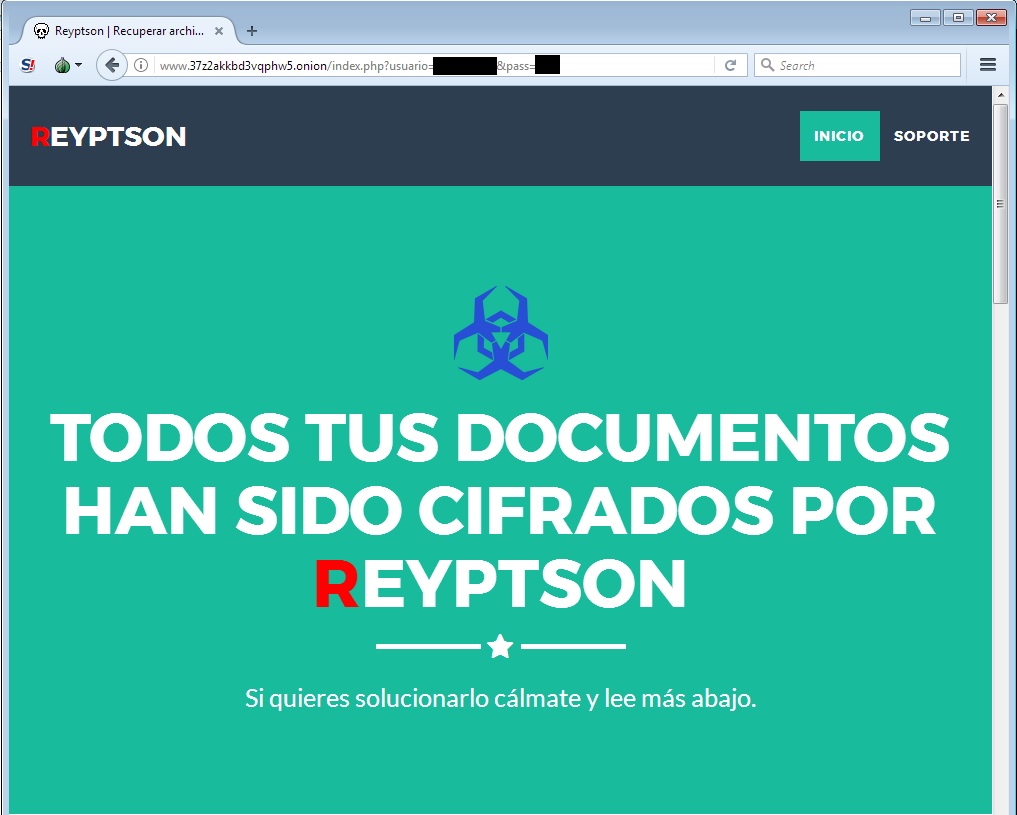

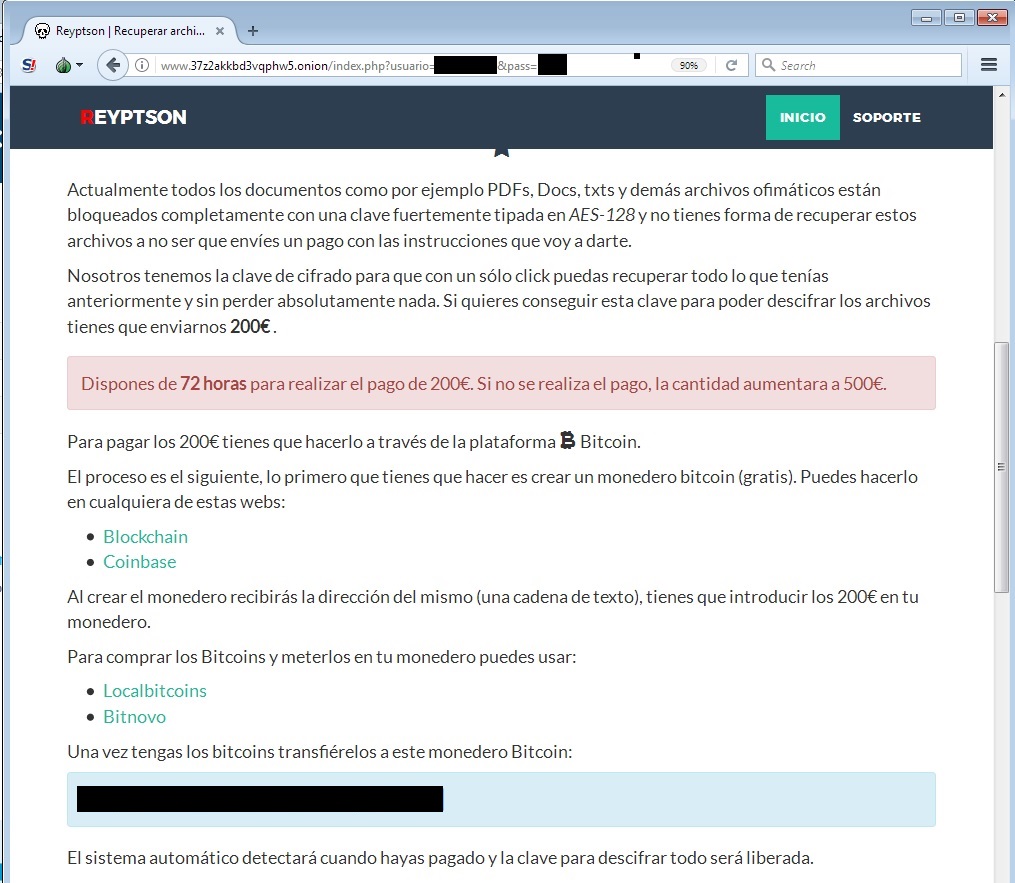

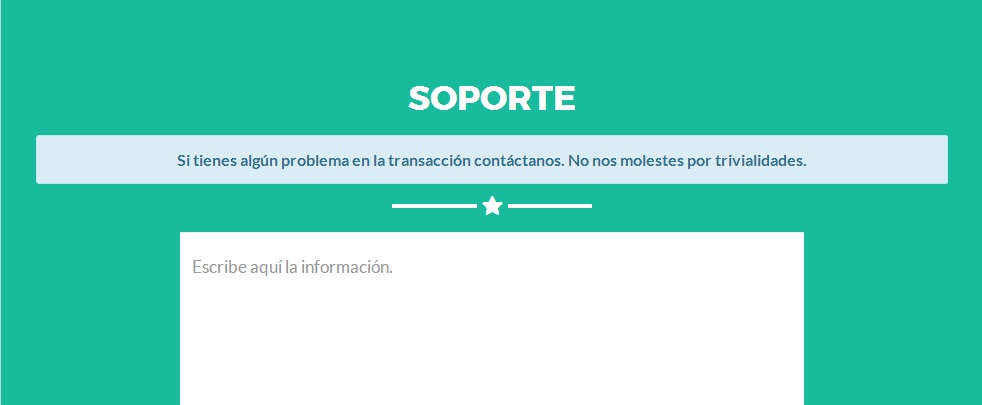

Seguidamente, el ransomware mostrará un mensaje en pantalla en el que se indican las instrucciones que la víctima debe realizar para pagar el rescate y recuperar sus archivos. Todo esto en un español bastante bien escrito:

Mensaje dejado por Reyptson tras cifrar los archivos en un sistema – Fuente: @PolarToffee

El primer enlace que se proporciona apunta a una dirección en la red Tor y contiene tanto el identificador como la contraseña de esa víctima en concreto. De esta forma, el delincuente puede comprobar de forma sencilla si ha pagado el rescate.

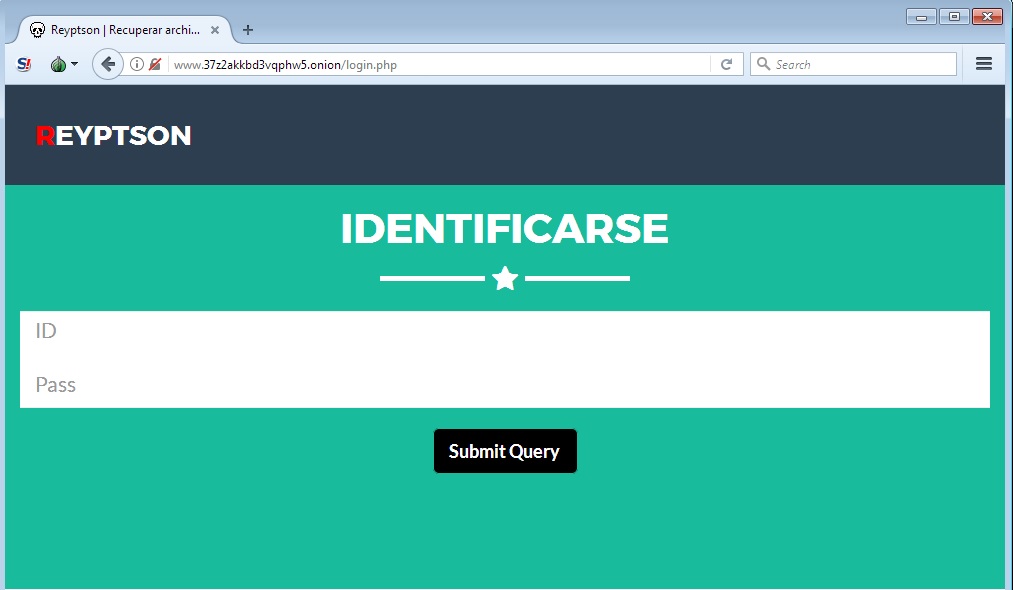

También se puede acceder de forma manual mediante el portal que han preparado los delincuentes y que nos preguntan precisamente ese identificador y contraseña.

Lo primero que se nos muestra al acceder es un recordatorio de que no podemos acceder a nuestros archivos porque han sido cifrados por este ransomware, invitándonos a no perder la calma y a seguir las instrucciones que nos proporcionan.

Al respecto de las instrucciones proporcionadas, estas no difieren demasiado de lo visto en otras variantes de ransomware. Primero se le indica a la víctima lo sucedido y por qué no pueden acceder a sus ficheros, para a continuación ofrecer una solución a cambio de un importe de 200 € en Bitcoin que la víctima ha de transferir a una cartera que los delincuentes han preparado a tal fin.

Como broche final, los delincuentes han habilitado un formulario de contacto donde las víctimas pueden plantear sus dudas y preguntas. Esto es algo que se está convirtiendo en habitual e incluso hemos visto casos en los que se habilitaba un chat entre las víctimas y los delincuentes para cualquier tipo de consulta o regateo relacionado con la cantidad a pagar.

Análisis de Reyptson

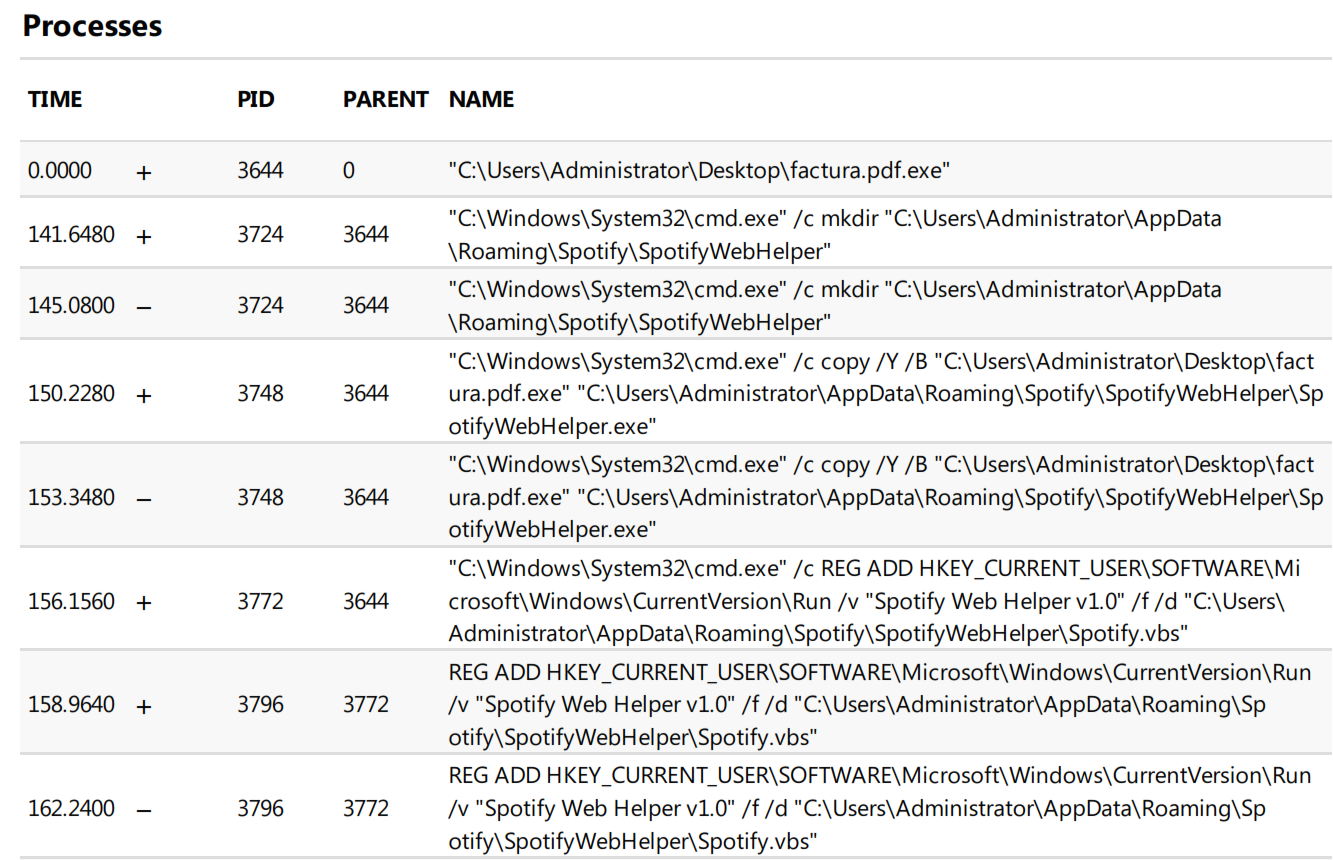

El funcionamiento de Reyptson una vez la víctima ejecuta el archivo malicioso es curioso por cómo intenta hacerse pasar por una aplicación legítima. Para ello, primero crea una carpeta que parece pertenecer a la aplicación Spotify y, seguidamente, copia el archivo factura.pdf.exe a esa carpeta y lo renombra como SpotifyWebHelper.exe.

A continuación, modifica el registro de Windows mediante un script en Visual Basic para incluir una cadena y asegurarse la ejecución del proceso malicioso que se identificará como “Spotify Web Helper v1.0”. Todo el proceso se puede ver a continuación debidamente resumido:

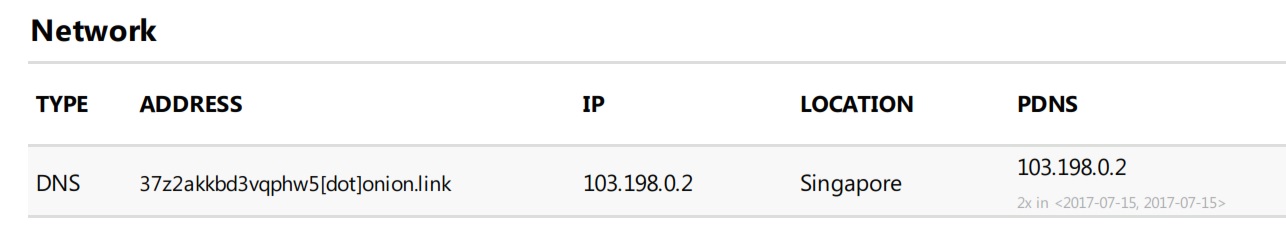

En lo que respecta a las conexiones de red que realiza este ransomware, de momento la única maliciosa que hemos detectado es la que conecta a la víctima con la dirección dentro de la red Tor donde se encuentran las instrucciones para realizar el pago y el identificador de la cartera usada por los delincuentes para recibir los Bitcoins.

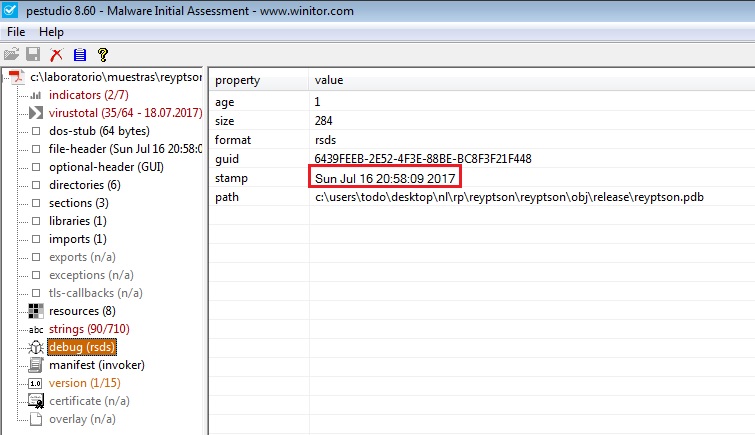

Sobre la línea temporal de este malware, a pesar de que investigadores como @PolarToffee ya detectaron las primeras muestras el pasado 15 de junio, la muestra utilizada para realizar este análisis fue compilada en la tarde del domingo 16 de julio, tal y como revela un análisis más detallado de las propiedades del fichero factura.pdf.exe.

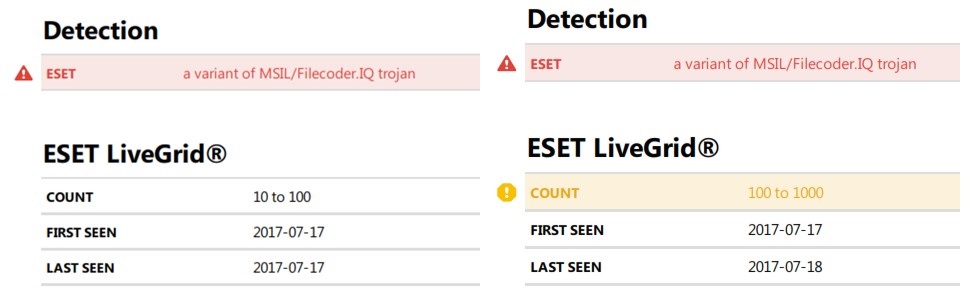

Asimismo, a pesar de que el número de detecciones de este ransomware aún son poco elevadas, van en aumento, tal y como podemos observar comparando las muestras detectadas ayer y hoy en el sistema ESET LiveGrid®.

Comparación de las detecciones de Reyptson detectadas por ESET Live Grid entre los días 17 y 18 de julio

Conclusión

Estamos ante un nuevo ejemplo de ransomware que busca a sus víctimas entre usuarios de habla hispana y vuelve a utilizar vectores de ataque conocidos, como es el envío de una factura inexistente. En esta ocasión se añade el problema de que las víctimas reenvían ese correo malicioso a sus contactos si utilizan Thunderbird como gestor de correo, lo que puede hacer que muchos receptores de estos correos bajen la guardia al ver que provienen de un remitente conocido.

A pesar de que, de momento, el número de infecciones conseguidas por este malware parece ser pequeño, no debemos confiarnos, puesto que bien podría ser una primera prueba de una campaña más grande que está por llegar, por lo que nunca está de más revisar que contamos con una copia de seguridad al día de nuestros datos más importantes y que nuestro antivirus se encuentra actualizado.

Indicadores de Compromiso

Hash 256 de la muestra analizada

e6d549543863cd3eb7d92436739a66da4b2cc1a9d40267c4bb2b2fa50bf42f41

Conexiones remotas

37z2akkbd3vqphw5[dot]onion[dot]link

http://www.melvinmusicals[dot]com/facefiles/factura[dot]pdf.rar

Archivos y carpetas relacionados

C:\Users\Administrator\Desktop\factura.pdf.exe

C:\Users\Administrator\AppData\Roaming\Spotify\SpotifyWebHelper\SpotifyWebHelper.exe

C:\Users\Administrator\AppData\Roaming\Spotify\SpotifyWebHelper\Spotify.vbs

C:\Users\Administrator\AppData\Roaming\Spotify\SpotifyWebHelper\factura.pdf

Claves del registro modificadas

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v «Spotify Web Helper v1. 0″»C: \Users\Administrator\AppData\Roaming\Spotify\SpotifyWebHelper\Spotify. vbs»