Cuando hablamos de la seguridad en nuestros sistemas, sobre todo cuando nos referimos a evitar el robo de datos privados, casi siempre hacemos referencia a todo tipo de software malicioso diseñado para instalarse sin nuestro permiso. Troyanos, backdoors y spyware forman parte de esta familia de malware especializada no en dañar nuestro ordenador, sino en robar los datos que guardamos en él. No obstante, casi nunca se tiene en cuenta otros métodos más “artesanales” que pueden resultar igual o incluso más efectivos si se saben llevar a cabo.

Como ejemplo tenemos la reciente noticia del robo de 1.3 millones de libras sustraídas en una sucursal del banco Barclays. Este robo se produjo en el mes de abril, pero no ha sido hasta ahora que se han conocido los detalles de esta operación. El método usado por los ladrones fue realmente simple y utilizó tanto ingeniería social como un sencillo dispositivo para saltarse todas las medidas de protección implementadas por la entidad bancaria y conseguir realizar el robo.

Un método directo y efectivo

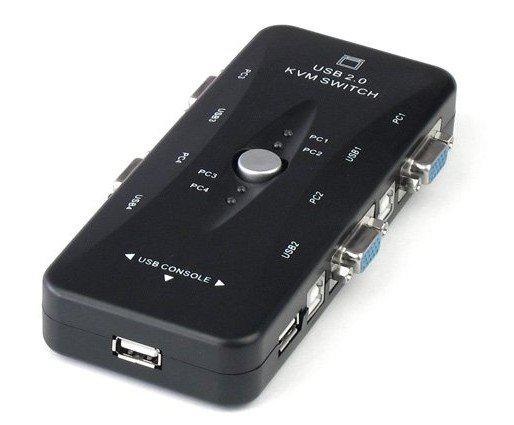

En lugar de infectar alguno de los sistemas que manejaban las operaciones bancarias con un software malicioso, estos ladrones optaron por una técnica más directa: instalar un dispositivo KVM (Teclado – Vídeo – Ratón por sus siglas en inglés) en uno de los equipos desde los cuales se pueden realizar operaciones como transferencias de dinero. Este tipo de dispositivos son perfectamente legales (y económicos) y, trabajando junto a un módem 3G, permitía a estos ladrones interceptar tanto las pulsaciones del teclado y ratón que el usuario legítimo realizaba como toda la información que apareciese en pantalla.

La instalación de este dispositivo permitía, además, que los delincuentes pudieran realizar operaciones como si estuviesen delante del ordenador, posibilidad que aprovecharon para realizar las transferencias por el mencionado valor de 1.3 millones de libras. Si bien esto se puede realizar también con muchas muestras de malware existentes actualmente, el hacerlo de esta forma evitaba tener que saltarse todas las medidas de seguridad informática de las que que este tipo de entidades bancarias suelen disponer.

La confianza, clave para realizar el robo

Para conseguir instalar el dispositivo, uno de los delincuentes tan solo hubo de hacerse pasar por un técnico que, supuestamente, fuera a arreglar alguna incidencia en un ordenador del banco. Usando un poco de ingeniería social, y teniendo en cuenta que la mayoría de las personas tiende a ayudar por defecto ante una solicitud de información (como muy bien ha demostrado Kevin Mitnick a lo largo de su vida), no es difícil de creer que se pudiera acceder al ordenador deseado sin mayores problemas.

Una vez instalado un dispositivo de esta clase, es muy probable que pasara desapercibido bastante tiempo sin que nadie se diese cuenta, permitiendo a estos ladrones realizar sus transferencias fraudulentas. Esto es algo de lo que no deberíamos sorprendernos, incluso en grandes empresas, puesto que prácticamente nadie suele revisar si tiene algún dispositivo extraño conectado a la parte trasera de su ordenador y los administradores de sistemas suelen andar demasiado ocupados como para ir revisándolos personalmente.

Evitando casos similares en el futuro

No obstante, gracias a la denuncia de este robo y el posterior análisis del modus operandi de los delincuentes, se ha conseguido evitar recientemente que se produjese también en suelo británico una acción similar en una oficina de otra importante entidad bancaria como es el Santander. Eso no evita que este tipo de dispositivos, o incluso algunos más sencillos como puedan ser keyloggers físicos de apariencia similar a una memoria USB, se sigan usando constantemente, tanto en labores de robo de datos en empresas como en situaciones en las que alguien quiera robar información privada de una persona en concreto por diversos motivos.

Con este tipo de noticias se confirma que no hace falta gastar grandes cantidades de recursos en desarrollar una amenaza informática dirigida hacia un objetivo en concreto. Solo sabiendo aprovechar dispositivos existentes de fácil adquisición y ganándose la confianza de las personas adecuadas para que nos dejen acceder físicamente a los ordenadores objetivo, se pueden robar muchos datos privados importantes. Es primordial, pues, que mantengamos una política de acceso a sistemas críticos restringida solamente a aquel personal autorizado, reforzando la seguridad física a la par que la lógica.