Los dispositivos con sistema operativo Android, y especialmente los smartphones, siguen siendo uno de los objetivos que más interesan a los delincuentes. Si bien el número de amenazas dirigidas a ellos no tiene comparación con las detectadas para sistemas Windows, el goteo de muestras de códigos maliciosos es constante. Algunas de estas que encontramos en Android son variaciones de amenazas que ya hemos visto en otros sistemas, mientras que otras están específicamente dirigidas a estos dispositivos.

Ransomware en Android

Desde el descubrimiento de las primeras muestras de ransomware en 2014, con Simplocker, la familia que tiene el dudoso honor de haber inaugurado este tipo de ataques en dispositivos Android, hasta la actualidad, hemos analizado numerosos ejemplos de esta amenaza. Aun así, es evidente que el impacto del ransomware ha sido mucho mayor en los casos en los que los delincuentes tenían como objetivo a sistemas Windows, especialmente cuando hablamos de empresas.

Sin embargo, con el uso creciente de dispositivos móviles para tareas, tanto personales como profesionales, no es de extrañar que los delincuentes sigan innovando en sus amenazas para obtener el mayor beneficio económico posible. Entre estas encontramos el ransomware que, a pesar de haber estado en un segundo plano durante los últimos meses, sigue siendo un peligro muy presente.

La evolución del ransomware en dispositivos Android en estos últimos cinco años es palpable y los ciberdelincuentes han pasado de aquellas primeras muestras casi como prueba de concepto a esquemas de negocio conocidos como malware-as-a-service, donde grupos organizados ofrecen sus herramientas, códigos maliciosos y soporte a otros criminales con menos conocimientos a cambio de un módico precio o comisión sobre los pagos realizados por las víctimas.

Código de Sauron Locker filtrado

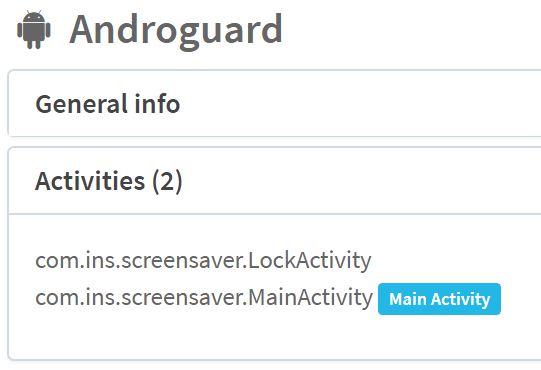

Entre los múltiples ejemplos de ransomware para Android que se pueden encontrar actualmente, hoy vamos a hablar de Sauron Locker, un tipo de software utilizado como servicio, y cuyo código ha sido filtrado recientemente, tal y como informa nuestro compañero e investigador de ESET Lukas Stefanko en su cuenta de Twitter. Este ransomware, detectado por las soluciones de seguridad de ESET como Android/Locker.PT, se puede camuflar, por ejemplo, como una aplicación que suplanta y se aprovecha de la fama de otras app muy conocidas. En el ejemplo que nos pone Stefanko, y para el que se ha servido del servicio de análisis de muestras de APKs (paquete de aplicaciones de Android) Koodous, podemos ver como esta muestra se hace pasar por una aplicación relacionada con el conocido juego “Clash Royale”.

Según este análisis, podemos ver como las actividades de esta aplicación delatan sus verdaderas intenciones. El abuso de la función de salvapantallas, y la posibilidad de cambiar el mismo y bloquear el terminal con un mensaje establecido por los delincuentes, permite que el ransomware realice su función y el usuario no pueda acceder al contenido de su dispositivo.

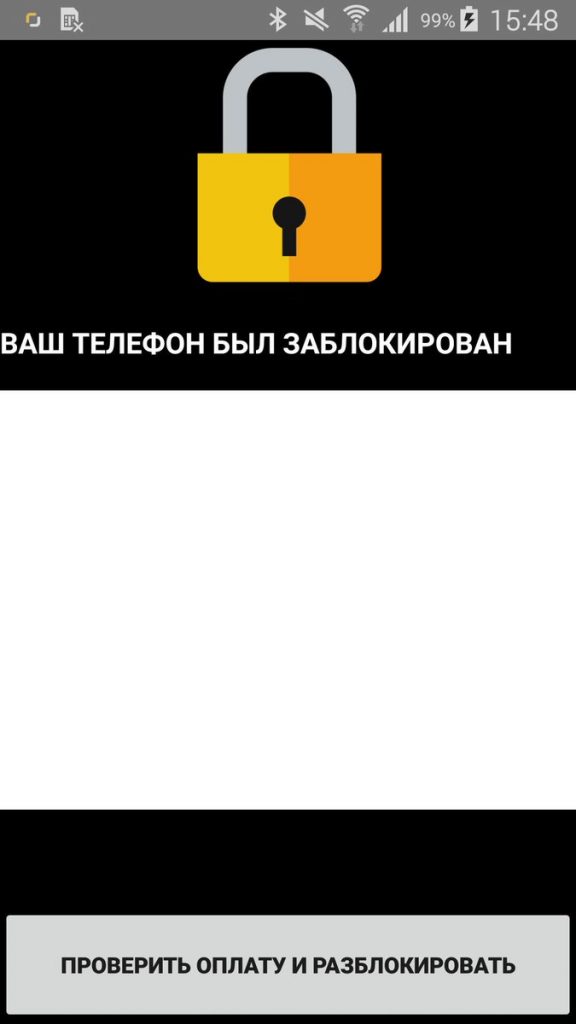

Si el usuario instala la aplicación fraudulenta se encontrará con un bloqueo del terminal en el que se mostrará una imagen como fondo de pantalla indicando en ruso el siguiente mensaje “Su teléfono ha sido bloqueado. Revise el pago para desbloquearlo”.

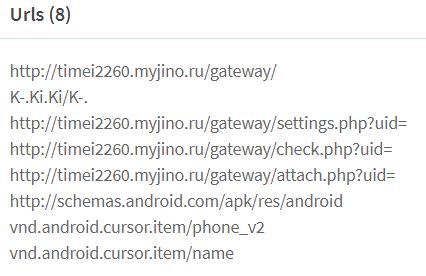

Conexión con el centro de control

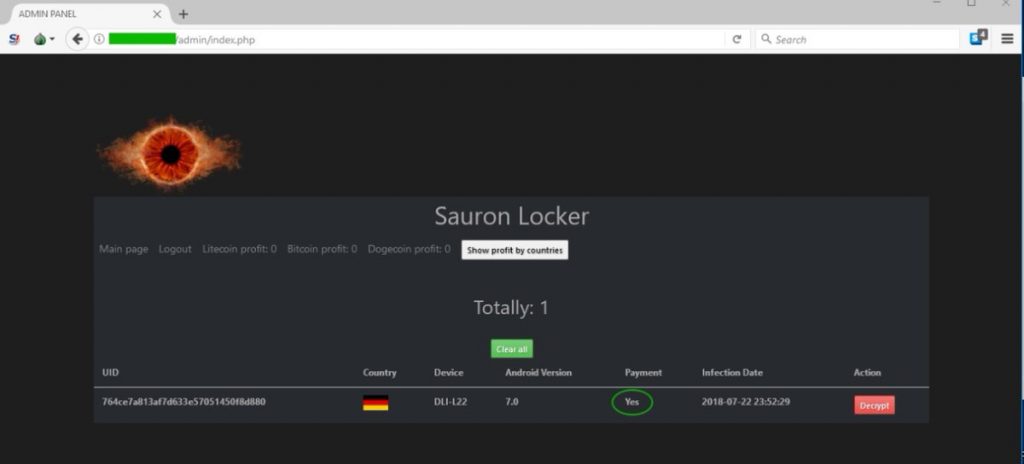

Al tratarse de un caso de ransomware como servicio, los delincuentes proporcionan a aquellos que alquilen su servicio la posibilidad de gestionar los sistemas infectados a través de un panel de control. A través de este, los delincuentes saben cuantos dispositivos tienen infectados, a que país pertenecen (un dato importante como veremos más adelante), su identificador único, la versión de Android que tiene instalada, la fecha de la infección o si la víctima ha realizado el pago.

Entre las comunicaciones que realiza el malware una vez instalado en el dispositivo encontramos rastros evidentes que parecen apuntar a un país determinado como origen del ataque. Si bien todas las pistas señalan a este país, no olvidemos que resulta relativamente sencillo introducir indicadores de compromiso dentro del código de un malware para hacer creer que todos los indicios se dirigen hacia una dirección en concreto cuando puede que esto no sea así.

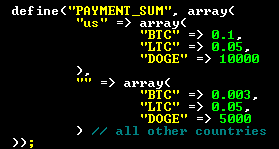

Tal y como apunta nuestro compañero Stefanko en su cuenta de Twitter, dependiendo de la región donde viva la víctima la cantidad solicitada por los delincuentes como rescate es diferente. Así pues, si la víctima reside en Estados Unidos, la cantidad a pagar en criptodivisas es bastante mayor al de otras regiones, tal y como podemos observar al revisar el código del ransomware.

Esta característica tiene su lógica, aunque resulta extraño que solo se aplica el cargo extra a las víctimas que se conectan desde Estados Unidos y no a otros países. También resulta curioso que los delincuentes no hayan excluido algún país como Rusia, Ucrania o China, algo bastante frecuente en este tipo de malware.

Conclusión

La publicación del código del ransomware Sauron Locker demuestra que este tipo de malware se sigue empleando por los atacantes para obtener beneficios de forma sencilla. Además, nos permite ver la evolución de estas amenazas y comprobar como el malware como servicio sigue siendo una tendencia entre los delincuentes.

Para evitar que nuestro dispositivo sea víctima de esta y otras amenazas es recomendable evitar descargar aplicaciones desde fuera del mercado oficial de Google, revisar el número de descargas, comentarios y puntuación de los otros usuarios, no dar más permisos de los necesarios a estas aplicaciones, tener una copia de seguridad de la información más importante que tenemos almacenada e instalar una solución de seguridad capaz de detectar muestras de malware como la que acabamos de analizar.