Durante los últimos meses hemos visto que varios incidentes protagonizados por una amenaza sobradamente conocida como es el ransomware han saltado a los titulares. Grandes empresas en varios países del mundo (incluido España) se han visto afectadas por ataques de este tipo que, además, amenazan con filtrar la información obtenida tras acceder a la red corporativa. Pero, ¿nos tenemos que limitar a observar pasivamente todos estos incidentes o podemos hacer algo para evitarlos o recuperarnos tras haber sufrido uno?

La punta del iceberg

La actividad del ransomware durante los últimos meses ha sido constante, y aunque solo se destaquen en los medios aquellos incidentes que afectan a grandes empresas, la realidad es que existen muchos otros casos que afectan a pequeñas y medianas empresas que no salen en las noticias y cuyas consecuencias suelen ser mucho más graves para los afectados.

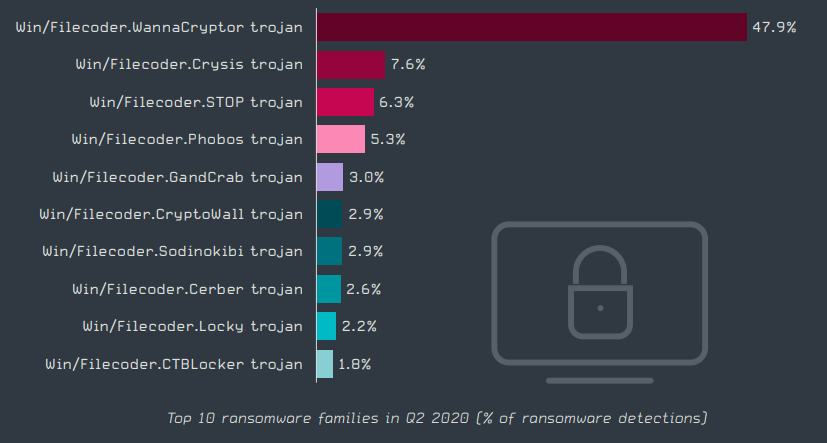

Y es que las familias de ransomware más propagadas y las que terminan afectando a un mayor número de usuarios son aquellas derivadas de variantes ya sobradamente conocidas que han ido adaptándose con el paso del tiempo. Por ese motivo, cuando hacemos un repaso y vemos cuáles han sido las variantes más detectadas durante el segundo trimestre de 2020 no nos deben sorprender resultados como estos.

Que una variante de un malware como Wannacry, que apareció por primera vez hace más de tres años, domine claramente el ranking de detección demuestra que, con los debidos cambios y adaptaciones cada cierto tiempo, los delincuentes pueden seguir sacando provecho de un malware bastante antiguo. Otro ejemplo lo tenemos en el segundo puesto, con variantes que han evolucionado de un ransomware clásico como es Crysis que apareció por primera vez hace ya cuatro años.

Para ver alguna de las familias de ransomware como Sodinokibi (también conocida como REvil) que más ha dado que hablar durante los últimos meses por sus acciones contra grandes empresas y organismos oficiales tenemos que irnos al séptimo puesto, con solo un 2.9% de detecciones. Esto implica que los ataques protagonizados por esta amenaza son menos frecuentes de lo que cabría esperar si nos fijamos solamente en los titulares de las noticias relacionadas con seguridad. Sin embargo, los objetivos y técnicas del grupo responsable de esta variante de ransomware, y de otras similares como Maze, son diferentes de las variantes detectadas con más frecuencia, y aunque comparten muchas técnicas con otras amenazas más comunes, también tienen algunas propias que convierten estas variantes en especialmente peligrosas para cierto tipo de objetivos.

El chantaje por partida doble

Hace tiempo que venimos hablando del problema que supone ahora no solo verse afectado por un ransomware que cifra la mayoría de los archivos de los equipos de una red, sino que además los delincuentes amenacen con difundirlo e, incluso en algunos casos, obliguen a pagar un rescate doble (uno por descifrar los archivos y otro por no difundirlos) o realicen subastas con los datos robados a la espera de que alguien pague por obtener esa información confidencial.

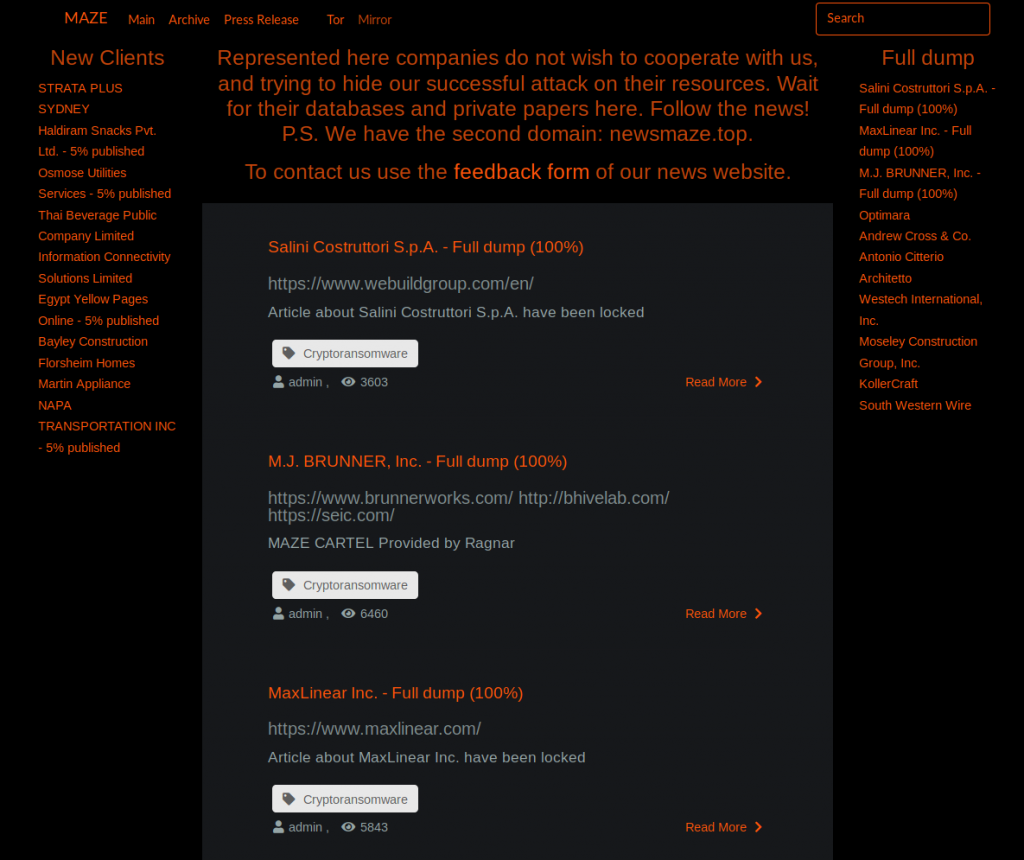

De hecho, algunos delincuentes como los responsables del ransomware Maze han creado su propio cartel donde reúnen a varias familias de este tipo de amenazas y publican la información robada en sus ataques en el mismo sitio web. El problema para las empresas es doble también, puesto que no solo deben intentar recuperar toda la información afectada por un ataque de este tipo, sino que también deben hacer frente al daño reputacional provocado por el incidente y incluso pagar multas según la normativa sobre protección de datos vigente en cada región.

Por si fuera poco, parte de la información que se filtra tras uno de estos ataques pude tener un efecto indirecto en los usuarios, ya sea porque se filtran credenciales pertenecientes a todo tipo de servicios online o porque la información robada se usa para moldear la opinión pública acerca de un personaje influyente como un artista o político de una potencia mundial en año de elecciones.

Protegiéndonos de manera efectiva

Con la de años que llevamos hablando de ransomware, podríamos esperar una mejor preparación de las empresas y organizaciones de todo tipo frente a esta y otras amenazas. Lamentablemente, en la mayoría de los casos esto no es así, y si los delincuentes consiguen comprometer los sistemas y robar la información es porque siguen encontrando fallos y políticas de seguridad deficientes.

En ocasiones anteriores ya hemos hablado de cómo podemos protegernos frente a este tipo de amenazas, limitando el acceso remoto a nuestra red corporativa, segmentando redes internas para minimizar el impacto de un ataque, revisando actividades sospechosas dentro de una red (incluyendo aquellas realizadas por aplicaciones legítimas del sistema) o protegiendo cada estación de trabajo independientemente de su ubicación, por poner solo unos ejemplos.

Sin embargo, muchas empresas confían únicamente en la copia de seguridad para restaurar sus sistemas cuando estos sufren un ataque, y aunque esta solución es muy recomendable para poder tener a la empresa funcionando lo antes posible, no evita la filtración de datos y su impacto negativo. Es importante que las empresas empiecen a tomarse en serio, por ejemplo, el cifrado de la información confidencial y la prevención de fugas de datos como parte de la seguridad empresarial.

Además, iniciativas como NoMoreRansom han cumplido ya cuatro años ofreciendo consejos y herramientas de descifrado, herramientas que han ayudado a un buen número de usuarios y han evitado que se pagasen cientos de millones de euros en rescates.

Conclusión

Siendo el ransomware una amenaza que ha sabido reinventarse en varias ocasiones, no debemos bajar la guardia si no queremos vernos afectados. Si somos conscientes del peligro real que supone esta amenaza podremos implementar medidas efectivas para mitigar su impacto y mantener segura nuestra información más valiosa, sin olvidar que siempre se debe intentar evitar pagar los rescates demandados por los delincuentes para así no alimentar esta industria del cibercrimen.

Josep Albors