Volvemos de las vacaciones de Semana Santa, unos días que apuntaban a relax entre procesiones, playita, descanso en una casa rural o simplemente pasando el tiempo en el hogar y adelantando trabajo pendiente. Pero no. La vida de aquellos que trabajamos en el sector de la seguridad informática es un tanto especial en cuanto a horarios y nunca sabes cuándo tienes que poner en alerta todos los sentidos, algo que muchos hemos tenido que hacer en los últimos días.

La procesión del exploit publicado

La Semana Santa empezó bien, y mientras algunos aprovechaban para salir a la calle llevando a imágenes religiosas a sus hombros y cantarles saetas, otros nos quedábamos en casa viendo qué se cocía en el mundillo de la seguridad y preparando temas para los meses venideros. Todo tranquilo hasta el Viernes Santo por la mañana, en la que empezamos a ver cómo algunos investigadores se hacían eco de una publicación del grupo Shadow Brokers.

Shadow Brokers, ¿de qué me suena ese nombre? Ah, sí. Es el grupo que el año pasado le sacó los colores a la NSA robando su supuesto arsenal de ciberarmas y poniéndolas a subasta. Para demostrar que no estaban tirándose un farol llegaron a publicar algunos exploits y documentos que explicaban cómo aprovecharse de vulnerabilidades. Sin embargo, si queríamos conseguir todo lo obtenido por este grupo deberíamos donar la nada despreciable cantidad de ¡1 millón de bitcoins! (pronúnciese con voz de Dr. Maligno).

Como era de esperar, la respuesta fue casi nula y este intento de Shadow Brokers de recaudar cantidades indecentes de dinero fracasó estrepitosamente. Así pues, los meses pasaron, y este grupo fue publicando información relacionada con Equation Group (supuestamente, el grupo vinculado con la NSA que estaría realizando ciberataques desde hace tiempo), información relacionada con alguna de las herramientas desarrolladas y utilizadas o con servidores comprometidos por esta agencia de inteligencia.

Sin embargo, las cosas empezaron a precipitarse tras la ofensiva de los Estados Unidos a Siria, realizado tras el ataque con armas químicas perpetrado supuestamente por el gobierno de Bashar al-Ásad. En respuesta a este ataque, el grupo Shadow Brokers publicó el 8 de abril la contraseña para acceder a los archivos que intentó subastar sin éxito el verano pasado.

Pero la cosa no terminó ahí, ya que el principal motivo de que muchos hayamos descansado menos de lo que deberíamos durante los últimos días, se encuentra en la publicación el pasado viernes 14 de abril de más material que contiene nuevas herramientas utilizadas supuestamente por la NSA en sus ciberataques y una interesante información que trataba la supuesta infiltración de esta agencia en sistemas SWIFT, utilizados por entidades bancarias para la transferencia de dinero.

La crucifixión de las vulnerabilidades

Tan pronto como este material estuvo disponible, varios investigadores (entre los que destacó sobremanera HackerFantastic) se lanzaron a analizar estas nuevas herramientas y documentos para descubrir cómo funcionaban y qué objetivos tenían. Quizás el descubrimiento que más nos sorprendió fue que, en lugar de utilizarse frameworks conocidos como Metasploit, la NSA parecía haber desarrollado el suyo propio, de nombre Fuzzbunch.

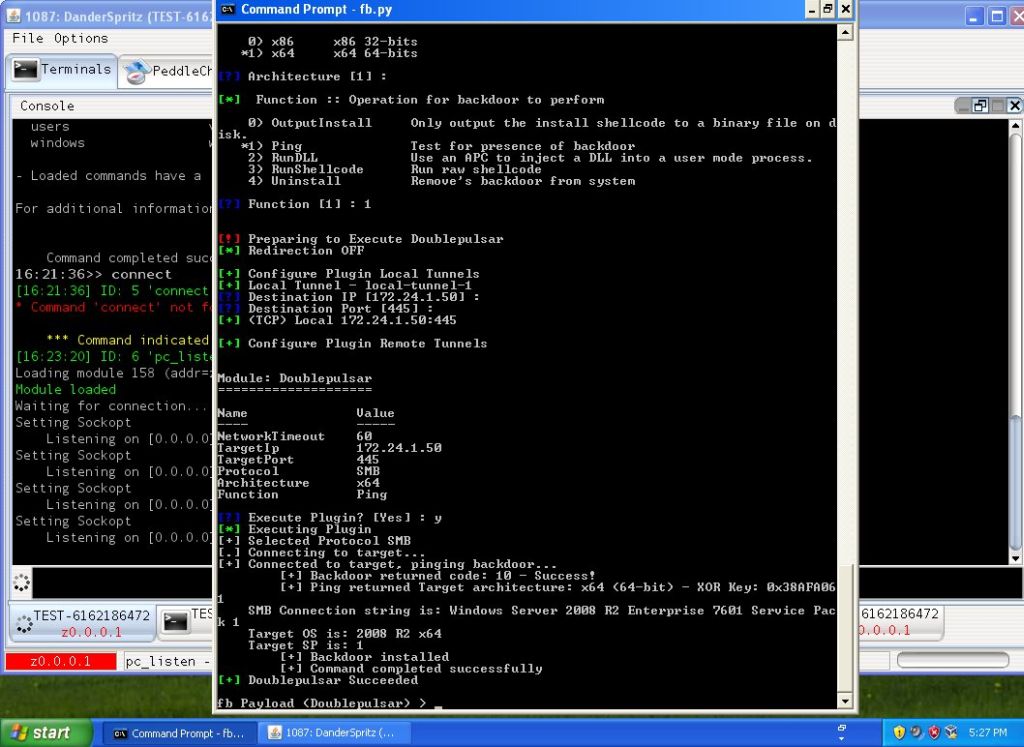

Framework Fuzzbunch ejecutando el payload DoublePulsar – Imagen de HackerFantastic

Este framework sería el utilizado para lanzar los diferentes exploits revelados por Shadow Brokers en esta publicación, exploits que afectaban principalmente a diversas versiones de Windows. Los investigadores encontraron especialmente interesante la existencia de una posible vulnerabilidad en la implementación del protocolo de red SMB realizada por Microsoft, una implementación con casi 20 años de antigüedad.

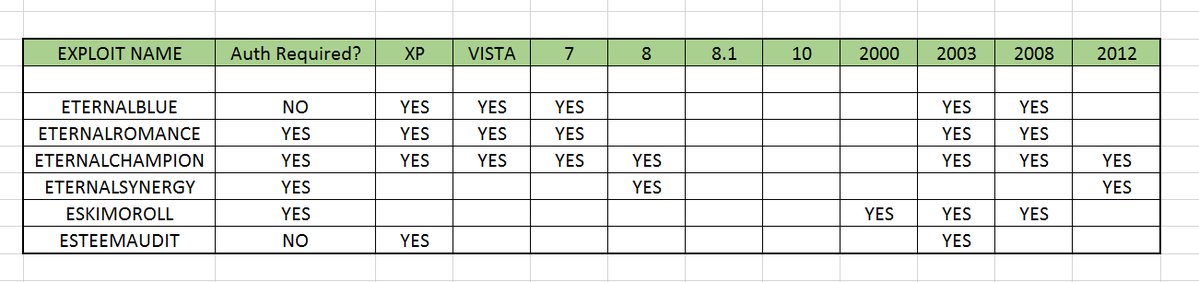

Aprovechando esta vulnerabilidad y alguno de los exploits publicados como EternalBlue o DoublePulsar se puede llegar a conseguir una Shell inversa en una máquina vulnerable, tal y como muy bien explica en su post la investigadora argentina Sheila A. Berta, la cual ha elaborado la siguiente tabla, donde se observa cuáles de los exploits más destacables funcionan en según qué versiones de Windows (basándose en las pruebas que ella misma ha realizado).

Una vez comprobado el alcance y magnitud de estos exploits y los millones de máquinas vulnerables existentes actualmente (aparentemente Windows 8.1 y Windows 10 se salvan de la quema), muchos empezaron a pensar en el ciberapocalipsis (o más bien el calvario de parches que tendrían que empezar a aplicar), aunque la reacción de Microsoft sorprendió a propios y extraños.

Parches de resurrección

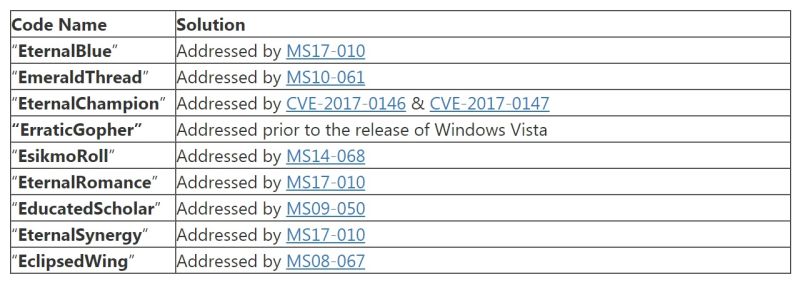

Decimos que la reacción de Microsoft fue sorprendente, puesto que el mismo día en el que se hicieron públicos estos exploits, Microsoft indicó que la gran mayoría de las vulnerabilidades aprovechadas por ellos ya habían sido parcheadas en boletines de seguridad lanzados previamente.

Además, con respecto a los exploits para los que aún no se habían publicado boletines de seguridad, Microsoft indicó que ninguno de ellos podía ejecutarse en las versiones soportadas actualmente de Windows. Eso significa que los usuarios que estén utilizando Windows 7 y posteriores y Exchange 2010 y posteriores no se encuentran en riesgo. Debido a esto, Microsoft animó a los usuarios que aún estuviesen ejecutando software vulnerable a actualizarse a versiones más actuales.

Además, Microsoft aprovechó la ocasión para recordar el abandono de SMB1 en futuras actualizaciones de sus sistemas operativos, algo que ya se empezó a anunciar en 2015, animando a los administradores de sistemas que todavía lo estén utilizando a migrar a versiones más avanzadas y seguras como SMB2 o SMB3.

No obstante, de cara a la comunidad de investigadores, lo que más sorprendió de esta reacción de Microsoft fue la rapidez con la que anunció que esos parches ya habían sido publicados. Es curioso que algunos de los boletines de seguridad publicados en 2017 solucionaran vulnerabilidades que estaban siendo explotadas por la NSA desde 2011, y es incluso más curioso que, en contra de lo que sucede habitualmente, Microsoft no dijera quién le había informado de esas vulnerabilidades.

Esto ha dado pie a que en los últimos días surgieran varias teorías que apuntasen a que bien Microsoft había pagado por estas vulnerabilidades directamente o a través de terceros al grupo Shadow Brokers, bien había sido informada de forma privada directamente por el gobierno de los Estados Unidos, o bien había conseguido detectar las vulnerabilidades a partir de la filtración realizada por este grupo el pasado 8 de enero, filtraciones en las que ya se apuntaba a una posible vulnerabilidad desconocida en el protocolo SMB.

La NSA y los ataques al sistema SWIFT

Por si fuera poco con todo lo mencionado hasta ahora, otro de los puntos clave de esta reciente filtración mencionaba exploits que habían sido supuestamente utilizados por la NSA para atacar a oficinas de servicios SWIFT, utilizadas por bancos de todo el mundo para gestionar el acceso y las transacciones en esta red. En los archivos en los que se habla de este ataque se menciona cómo se logró comprometer a la mayor oficina de servicios SWIFT de Oriente Medio, EastNets, algo que esta empresa se encargó de desmentir rápidamente.

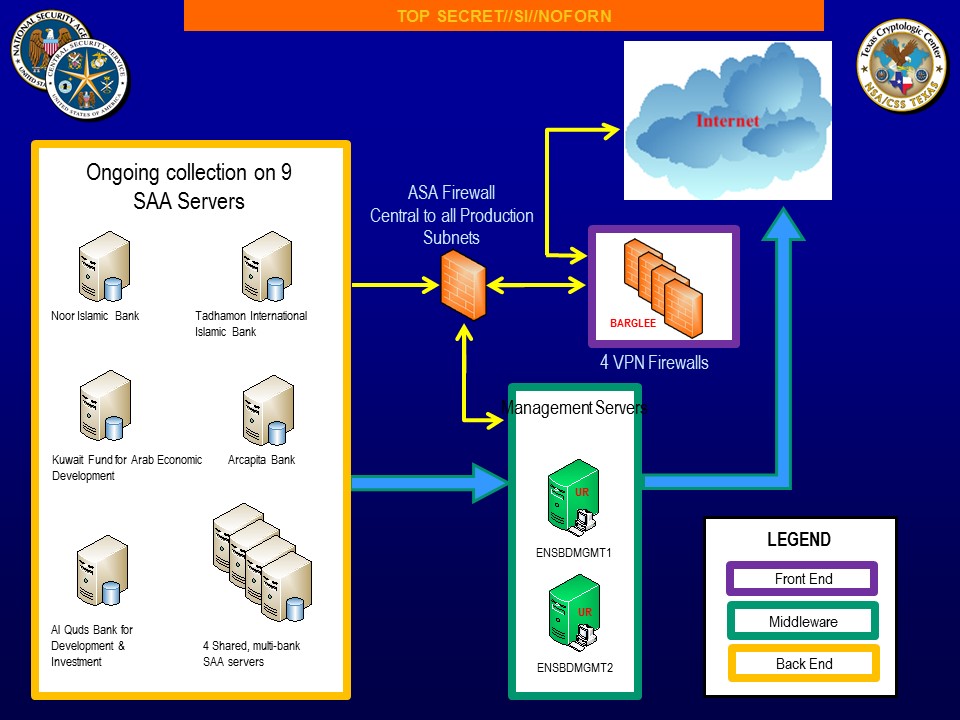

Una de las diapositivas donde la NSA explicaba el funcionamiento de los ataques a la red SWIFT

Varios investigadores como Matt Suiche analizaron estos supuestos ataques y dedujeron que, de ser verdad, podría significar que la NSA tuvo acceso directo al corazón de esta oficina de servicios SWIFT y, probablemente, a toda la red SWIFT. Según este investigador, las operaciones bancarias realizadas mediante este sistema utilizan una base de datos Oracle que corre el software SWIFT, y las herramientas de la NSA serían capaces de obtener información de esta base de datos, incluyendo listados de usuarios y búsquedas de mensajes.

Se añadiría así una nueva amenaza a la red SWIFT, que lleva tiempo siendo objetivo de varios ataques en todo el mundo. Y es que la gran cantidad de dinero que maneja esta red es muy suculenta, tanto para los ciberdelincuentes como para agencias de inteligencia de varios países.

Conclusión

Como se puede observar, hemos tenido unos días movidos durante la Semana Santa, y aún falta por ver las consecuencias reales de esta filtración. Por lo pronto, ya hemos empezado a ver alguna muestra de ransomware que utiliza algunos de los exploits de la NSA para infectar a sus víctimas y es posible que veamos más en las próximas semanas.

En cualquier caso, la solución pasa por actualizar aquellos sistemas vulnerables o, al menos, las aplicaciones o protocolos afectados. Este consejo es genérico y está bien recordarlo cada vez que se produce un caso similar, aunque también es cierto que en ciertos ámbitos es más difícil de aplicar que otros.

Sea como sea, servidor se va a comer la mona de pascua que no ha podido comerse durante estos días por estar pendiente de este asunto y, como dicen en mi pueblo “Ací em pica, ací em cou, ací em menge la mona, i ací et trenque el ou!”.