Más de un mes después del incidente con WannaCryptor, y a pesar de todas las recomendaciones emitidas para que los usuarios con sistemas vulnerables actualizasen a la última versión de su sistema operativo, seguimos viendo que las herramientas de la NSA filtradas por el grupo The Shadow Brokers siguen siendo utilizadas por los ciberdelincuentes.

Malware usado para minar criptomonedas

Como ya vimos en un post anterior, el uso de estos exploits fue más allá de la propagación del ransomware WannaCryptor, e incluso dos semanas antes de la aparición de este ransomware ya se había detectado malware que infectaba a sus víctimas con estos exploits de la NSA y con la finalidad de minar criptomonedas como Monero.

En esa ocasión el principal exploit utilizado fue EternalBlue, pero durante los últimos días hemos visto cómo los delincuentes detrás de este tipo de campaña han estado usando el exploit DoublePulsar. Ambos exploits se aprovechan de vulnerabilidades en el protocolo SMB tanto para acceder a los sistemas vulnerables como para propagarse por redes corporativas.

Sin embargo, estos ataques tienen una particularidad y es que no infectan a todos los sistemas que encuentran en su camino, tal y como hacía WannaCryptor, sino que primero revisa si el sistema dispone de suficientes recursos (concretamente una CPU lo suficientemente potente) para poder sacar rendimiento a la hora de minar monedas criptográficas. Solo en caso afirmativo se descarga el ejecutable que se encarga de minar esas monedas.

Características de este malware

Esta nueva variante del malware utiliza varios componentes que van desde una herramienta de control remote como Gh0st hasta el software de minado. Los delincuentes también han incluido un módulo de comunicación con su centro de mando y control para comprobar el estado de las máquinas infectadas y lanzarles nuevos comandos en caso de que sea necesario.

A pesar de que el minado de criptomonedas supone un elevado consumo de recursos que puede hacer sospechar a las víctimas, los delincuentes han incluido la opción de suspender el software de minado temporalmente si el usuario decide echar un vistazo al administrador de tareas en busca de algún proceso sospechoso en el sistema.

Además, para tratar de conseguir el mayor número posible de víctimas, el malware dispone de versiones de 32 y 64 bits. La elección de Monero como criptodivisa a minar es algo que venimos observando desde hace tiempo. Probablemente esté derivado de la dificultad cada vez mayor de minar Bitcoins, puesto que esta conocida criptodivisa tiene un límite de unidades a minar, haciendo que este proceso se vuelva cada vez más difícil.

En el caso de Monero este límite no existe, por lo que es más atractivo para los usuarios que empiezan en el mundo de las criptodivisas, pero también para los delincuentes. En el siguiente gráfico podemos observar el aumento del valor de Monero en las últimas semanas, justo desde el momento en el que se hicieron públicos los exploits de la NSA.

Descenso en el número de infecciones

A pesar del descubrimiento de este tipo de malware durante las última semanas, lo cierto es que cada vez quedan menos equipos vulnerables a los exploits filtrados de la NSA. Ya sea EternalBlue, DoublePulsar o cualquier otro, el impacto de WannaCryptor ha hecho que se acelerase el proceso de actualización de aquellos sistemas que aún quedaban vulnerables.

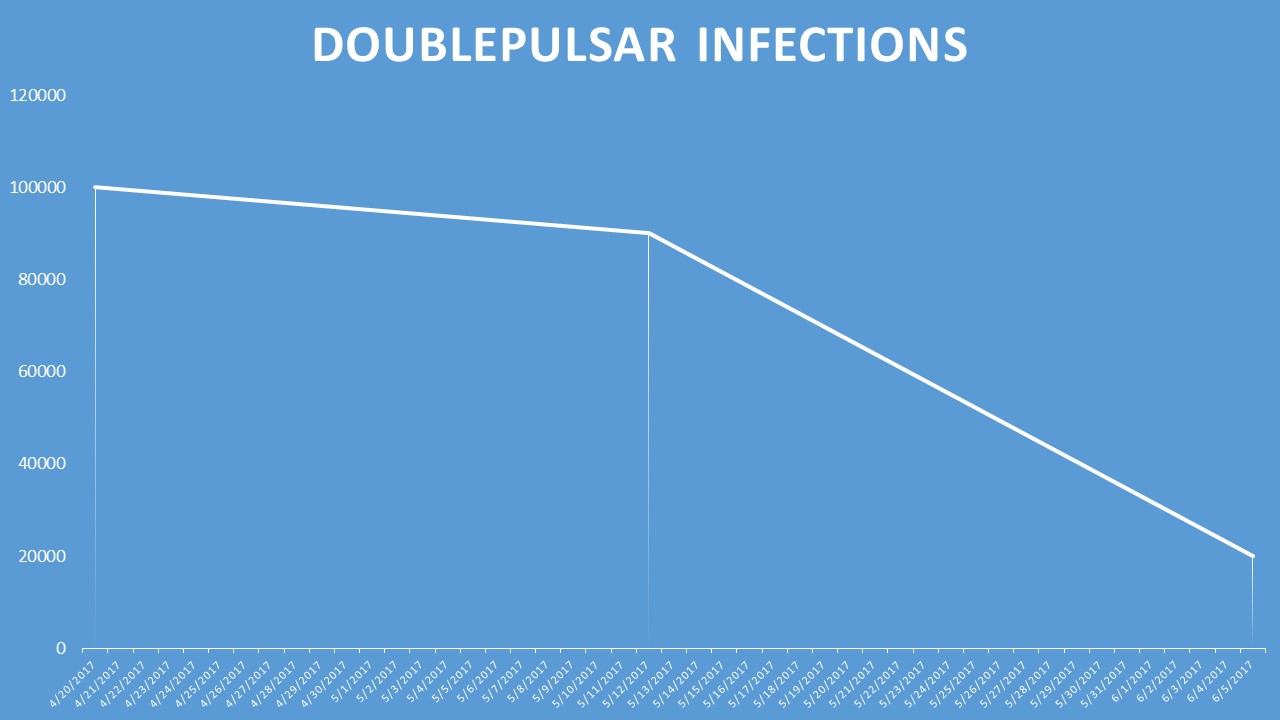

En el caso de DoublePulsar, hace unos días, el fundador de Shodan, John Matherly, publicó un interesante post en el que se veía el descenso de los sistemas vulnerables a este exploit desde la aparición de WannaCryptor. De los 100.000 vulnerables que se podían observar a finales de abril, a día de hoy quedan menos de 20.000 y bajando, lo que indica que muchas empresas están tomando cartas en el asunto.

Conclusión

Cuando se publicaron las herramientas utilizadas por la NSA ya avisábamos de que podrían ser utilizadas con todo tipo de fines maliciosos. WannaCryptor solo fue un ejemplo que dio mucha visibilidad a este problema, pero, como acabamos de ver, no fue el único malware en aprovecharse de la situación.