El uso de blogs realizados con el conocido gestor de contenidos WordPress para propagar malware es algo que se ha venido realizando desde hace tiempo. Normalmente los delincuentes que se encuentran detrás de estas campañas se aprovechan de vulnerabilidades en el propio WordPress o, como en esta ocasión, en alguno de sus plugins.

Detección de la amenaza

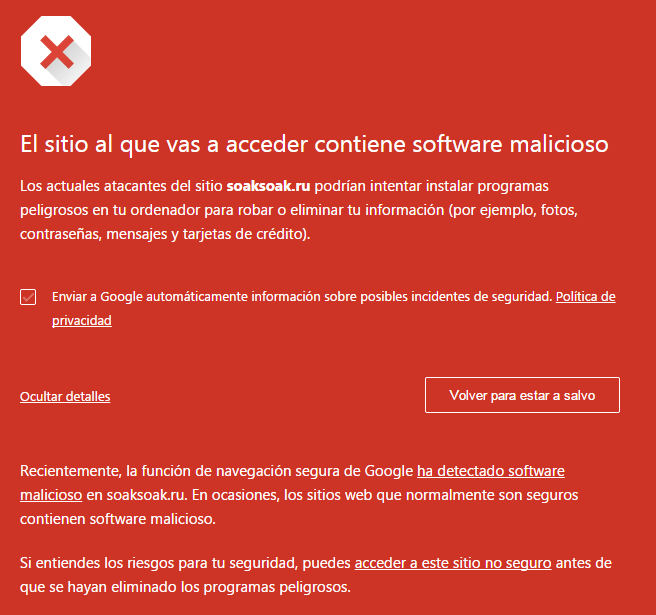

Probablemente alguno de nuestros lectores se haya encontrado con una ventana de alerta similar a esta en su navegador a la hora de acceder a alguna web creada con WordPress:

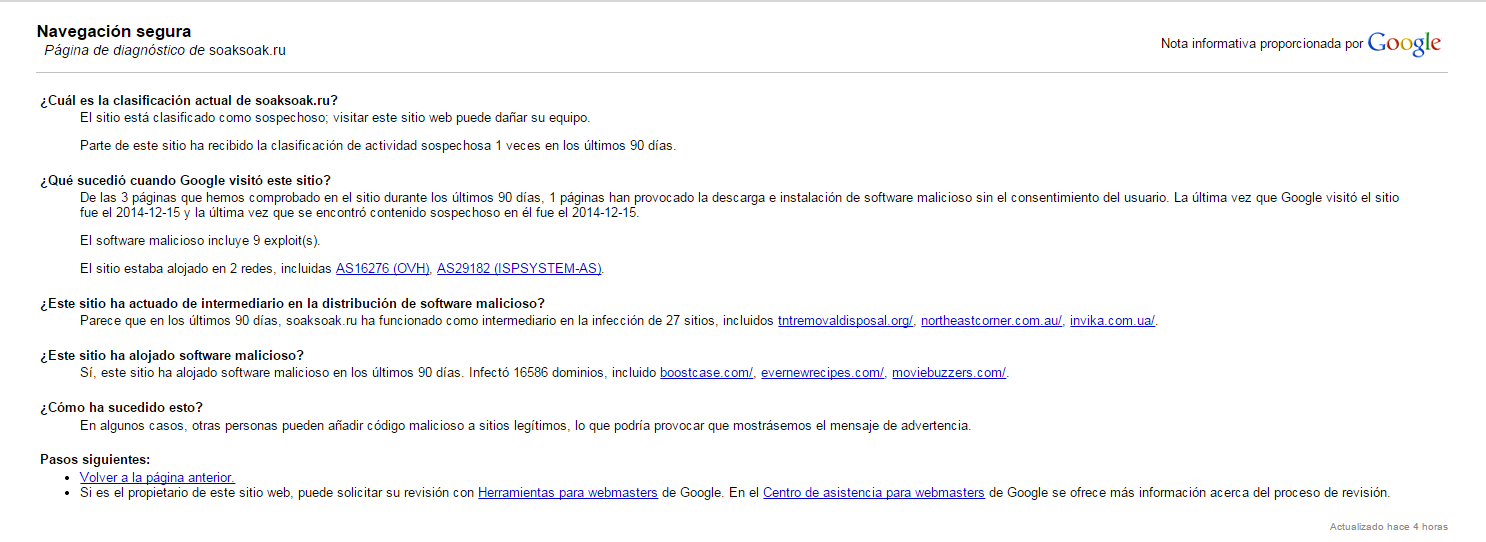

El nombre del malware deriva de uno de los primeros dominios donde se empezó a detectar este malware y que Google empezó a bloquear tan pronto como se detectó que alojaban código malicioso. Tal y como se pude observar en la información proporcionada por Google, solo desde soaksoak.ru se había conseguido infectar a 16.586 dominios.

Analizando el plugin responsable

Una de las primeras en dar la voz de alarma fue la empresa de seguridad Sucuri, quienes detectaron que esta propagación masiva de malware utilizando webs creadas con WordPress se aprovechaba de una vulnerabilidad en un popular complemento conocido como RevSlider. Esta misma empresa ya había alertado en septiembre de los peligros ligados a esta vulnerabilidad, pero parece que muchos administradores de estos sitios web hicieron caso omiso.

La consecuencia la podemos observar durante estos días: decenas de miles de webs infectadas y que están alojando malware a la espera de que un usuario despistado las visite. El problema con RevSlider es que se trata de un plugin un tanto especial y que no se puede actualizar fácilmente. Además, muchos de los webmasters desconocen que tienen este plugin instalado y no se dan cuenta hasta que su web empieza a distribuir malware y Google o las soluciones antivirus la bloquean.

Metodología del ataque

Según los investigadores de Sucuri, se han podido observar tres pasos a la hora de aprovechar esta vulnerabilidad:

- Descubrimiento: en este punto los atacantes realizan un reconocimiento inicial en busca del fichero eot necesario para explotar la vulnerabilidad en RevSlider.

- Explotación: tras haber localizado el fichero eot utilizan una segunda vulnerabilidad para intentar subir un tema malicioso a la web vulnerable.

- Toma de control: si se consigue explotar la vulnerabilidad, los atacantes inyectan la puerta trasera Filesman en la web, lo que les permite un acceso total a esta saltándose los controles de acceso tradicionales.

A partir de este punto, los atacantes inyectan una segunda puerta trasera que modifica el fichero swfobject.js e inyecta el malware que redirige a los visitantes a la web soaksoak.ru. Esta campaña de propagación de malware también hace uso de algunas técnicas interesantes como la inyección de código malicioso en imágenes para evadir su detección o incluso se crean nuevos usuarios con permisos de administrador para asegurar su persistencia en los sitios afectados.

Soluciones para esta amenaza

Algunas de las primeras recomendaciones aseguraban que eliminando los ficheros swfobject.js y template-loader.php se acababa con la infección. Sin embargo, borrando estos ficheros no se cierran las puertas traseras utilizadas por los atacantes y es más que probable que la web se infecte de nuevo en un corto espacio de tiempo.

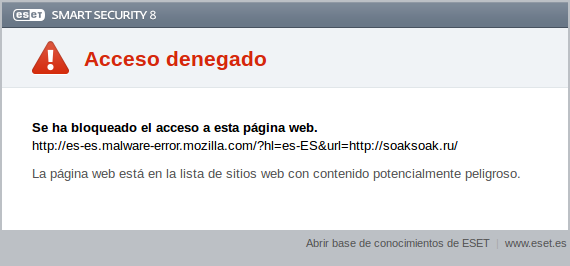

Es por ello que se recomienda además instalar un complemento con funcionalidad de cortafuegos en nuestro WordPress que evite este tipo de ataques. En cuanto a los usuarios, además de evitar acceder a webs bloqueadas por Google por contener código malicioso, se recomienda contar con un antivirus capaz de detectar y bloquear este tipo de amenazas.