Esta pregunta, cuya respuesta parece más que obvia, no lo es tanto si nos paramos a pensar en qué confiamos o llamamos seguro cuando hablamos de comunicaciones a través de Internet.

Actualmente, muchos de nosotros estamos cansados de recibir consejos del tipo “un sitio es seguro si este lleva un candadito en la barra de direcciones del navegador”. Durante años, este consejo no ha parado de repetirse hasta la saciedad y no le falta razón, aunque se ha demostrado que es posible colocar este “candadito” en un sitio no precisamente seguro.

Esta seguridad venía dada por los protocolos usados, SSL primero y TLS después, quienes se aseguraban de que la información que se enviaba entre dos puntos a través de Internet se encontraba convenientemente cifrada, de forma que si alguien estuviese espiando solo vería un flujo de datos sin sentido aparente.

No obstante, estos protocolos de cifrado puede que no sean tan seguros como creíamos, y es que unos investigadores británicos han descubierto un fallo de seguridad en el protocolo TLS (el más usado actualmente). Tranquilos, no acudamos en masa a sacar nuestro dinero del banco y a refugiarnos en un búnker, puesto que ya se está trabajando en una solución y, actualmente, aún es difícil realizar un ataque aprovechando esta vulnerabilidad.

Cuando pensamos en una conexión segura, lo primero que se nos viene a la cabeza es la banca online, tan útil hoy en día pero que también conlleva numerosos robos por parte de los ciberdelincuentes. Si un fallo así fuese aprovechado de forma masiva, se pondría en jaque todo este sistema de confianza, ya que cualquiera que estuviese espiando nuestras comunicaciones podría averiguar nuestras credenciales de acceso y vaciar nuestra cuenta corriente.

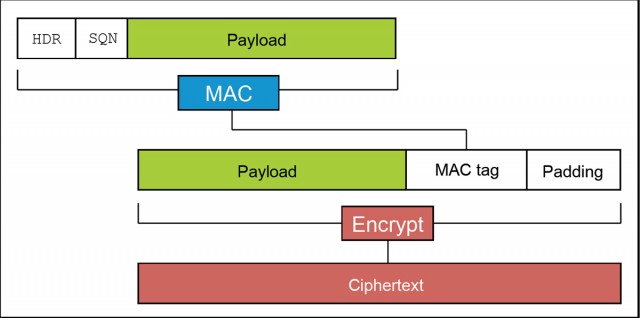

El ataque del que estamos hablando y que se ha denominado Lucky Thirteen es la evolución de otro ataque anterior (Padding Oracle Attack) que ya fue solucionado y se aprovecha de un fallo en la verificación del código de autenticación del mensaje (MAC), siendo la mayoría de las implementaciones actuales de TLS vulnerables.

Por suerte y previsión de los descubridores de este fallo de seguridad, las principales empresas y organizaciones (entre las que encontramos a Microsoft, Apple, Opera, Oracle, Cisco o Google) que implementan o han desarrollado software basándose en TLS/DTLS ya han sido informadas y se encuentran desarrollando parches para solucionar esta vulnerabilidad.

Es difícil decir cuándo estará completamente solucionado este fallo, puesto que la implementación de TLS es tan grande que resulta difícil asegurar que todas las empresas podrán solucionarlo en un corto espacio de tiempo. A pesar de ello, es improbable que veamos ataques de este estilo a corto plazo, ya que, por una parte, los investigadores han necesitado meses para poder desarrollar una herramienta de ataque y, por otra, el atacante necesita ubicarse muy cerca del servidor TLS para poder obtener los datos cifrados, aunque puede usarse una red Wi-Fi para acceder a una red local y no depender de un acceso directo a la máquina a la que se quiera atacar.

Se agradece que investigadores como los que han descubierto esta vulnerabilidad hayan alertado de ella y proporcionen toda la información necesaria para mitigarla. Esto ayuda a evitar que los ciberdelincuentes se aprovechen de este fallo de seguridad en beneficio propio y a nosotros a seguir contando con comunicaciones seguras, o casi.