Las sucesivas campañas de ransomware siguen propagándose semana tras semana intentando infectar al mayor número posible de usuarios. Sin embargo, ya no basta con que el fichero malicioso venga adjunto en un archivo ejecutable, no tan siquiera como un fichero JavaScript. Parece que las campañas de prevención están empezando a surtir efecto y los delincuentes se ven obligados a innovar, aunque sea un poco, para conseguir infectar a un número lo suficientemente interesante de usuarios con nuevas variantes de ransomware.

Archivos Windows Script File usados de forma maliciosa

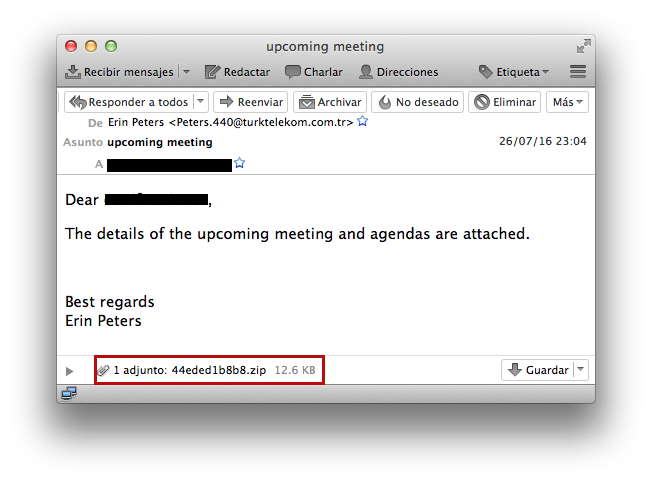

A mediados del mes pasado hablábamos de cómo se estaban empezando a ver ficheros maliciosos en formato WSF, tras unas semanas en las que los delincuentes estaban usando principalmente .EXE y .JS como formatos en los que alojar sus códigos maliciosos. Sin embargo, el vector de ataque seguía siendo el mismo: correos electrónicos con un asunto llamativo en entornos corporativos y adjuntos comprimidos en ficheros ZIP.

Durante las siguientes semanas hemos ido observando cómo se han usado también archivos de Office con macros maliciosas para propagar variantes de Locky y alguno de los ransomware derivados de esta familia, principalmente. Este uso de extensiones no habituales a la hora de propagar malware ha pillado desprevenidos a suficientes usuarios para que sigamos viendo cómo, semana tras semana, las nuevas oleadas de spam que adjuntan malware de este tipo las repitan constantemente.

Dos puntos mejor que uno

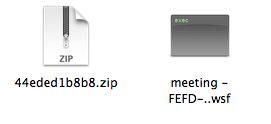

Durante los últimos días venimos observando que una nueva campaña de propagación de ransomware ha dado una ligera vuelta de tuerca a la nomenclatura de los archivos maliciosos: ha usado dos puntos en lugar de uno para separar el nombre del fichero de la extensión. Un cambio sutil pero que puede dar lugar a la confusión y hacer que más usuarios de lo habitual muerdan el anzuelo.

Tal y como podemos observar en la imagen, estos dos puntos unidos a una extensión que resultará poco habitual a la mayoría de usuarios puede hacerles creer que el nombre del fichero ha sido acortado debido a su longitud. Sin embargo, la realidad es que se trata de un fichero Windows Script File, capaz de ejecutar código en entornos Windows y que, en estos casos, suele contener algún tipo de TrojanDownloader encargado de descargar el ransomware que hayan elegido para la ocasión.

Para quienes no estén familiarizados con el formato WSF, les indicamos que se trata de un documento de texto que contienen código XML. Además, incorpora varias características que ofrecen al usuario flexibilidad y que pueden contener código JavaScript o VBScript, ya que el formato WSF actúa como un contenedor de otros formatos.

Lo que se puede observar al analizar este fichero es el código del TrojanDowloader Nemucod, utilizado en varias campañas para propagar malware como Locky o su más reciente variante Zepto.

Impacto en España

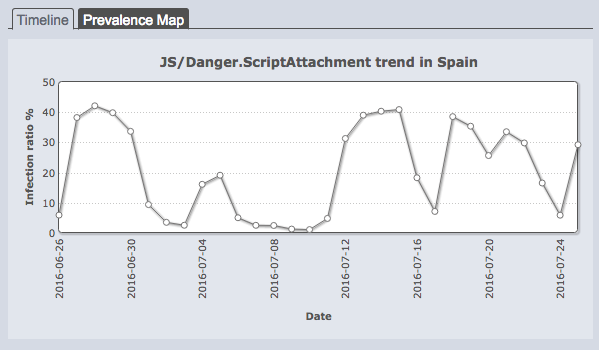

Esta variante aún no ha tenido una especial incidencia en España aunque sí ha causado problemas serios en otros países, especialmente en aquellos de habla inglesa. El hecho de que el mensaje venga en inglés y de un remitente desconocido puede hacer que muchos usuarios en nuestro país desconfíen de él.

Sin embargo, si echamos un vistazo a la propagación de ransomware usando ficheros JavaScript maliciosos podemos observar que hemos tenido varias campañas durante las últimas semanas. Todas estas campañas han conseguido un elevado nivel de detección en España, superando algunas de ellas el 40% del total de malware detectado en un día por el sistema ThreatSense de ESET.

Conclusión

Debido a la evolución constante a la que someten los creadores de malware a sus nuevas amenazas, no debemos bajar la guardia ante estas y otras variantes que puedan aparecer en un futuro. Ya hemos visto en varias ocasiones cómo con un poco de ingeniería social bien diseñada, como en los casos de los falsos emails de Correos y Endesa, se puede engañar a un buen puñado de usuarios.

En nuestras manos está aprender a reconocer estas amenazas, implementar medidas de seguridad adecuadas y configurar nuestras soluciones de seguridad para que estas sean más efectivas contra la amenaza del ransomware.