No hace mucho hablábamos en este blog de una serie de mensajes recibidos en nuestro laboratorio que se hacían pasar por el popular servicio de mensajería móvil WhatsApp. En aquella ocasión, el mensaje venía en inglés, y desde el enlace proporcionado se descargaba un malware que servía para descargar otro tipo de amenazas, según decidieran los ciberdelincuentes que se esconden tras esta campaña de propagación de malware.

Entonces ya avisábamos de que, a pesar de que el mensaje se encontraba en inglés, había conseguido un elevado nivel de infección en España, situándose como la segunda amenaza más detectada durante varios días en nuestro país. La facilidad con la que este tipo de campañas de propagación de malware se pueden adaptar a otros idiomas nos hizo pensar que probablemente no tardaríamos mucho en ver otras variantes en idiomas distintos del inglés, como así finalmente ha sido.

Una nueva variante

Recientemente, nuestros compañeros del laboratorio de ESET Latinoamérica informaban de la detección de varios correos electrónicos en los que se suplanta a WhatsApp escritos en portugués y que tienen como objetivo principal a usuarios de Brasil. No tardamos en reconocer los mismos métodos que ya habíamos analizado semanas antes en las muestras recibidas en nuestros laboratorios aunque, en esta ocasión, los ciberdelincuentes buscaban infectar a los usuarios con un viejo conocido: Zeus.

Los correos recibidos en esta ocasión pueden tener un aspecto similar a la siguiente imagen, aunque se han detectado variantes:

Funcionamiento del malware

Este correo apenas sufre variaciones con respecto a los correos en inglés que analizamos hace varias semanas, salvo el detalle de venir traducidos al portugués. Sin embargo, este mensaje contiene el archivo como fichero adjunto o descarga desde un enlace (dependiendo de la variante). Al descargar y ejecutar este fichero malicioso se obtiene un ejecutable que actuará como dropper o descargador de la amenaza final o bien de un segundo dropper.

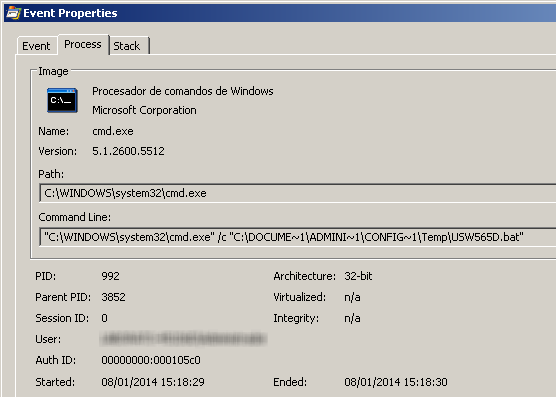

En una de las muestras analizadas por nuestros compañeros de ESET Latinoamérica se inician dos procesos tras su ejecución. El primero se encarga de limpiar posibles restos dejados por los archivos utilizados como dropper. Para eso se sirve de un fichero BAT que también se autoelimina una vez completada su función, tal y como se observa en la imagen a continuación:

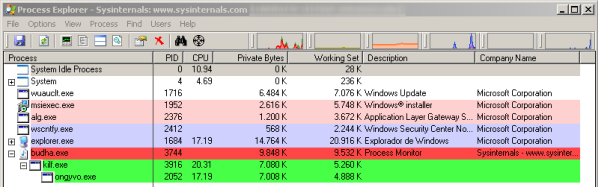

Por su parte, el segundo ejecutable es una variante de ZBot, malware que infecta equipos y los incorpora a redes de ordenadores zombis. Esta variante es detectada por las soluciones de seguridad de ESET como Win32/Spy.Zbot. Una vez ejecutado, este malware manipulará los controladores de sonido del sistema infectado, haciéndose pasar por un archivo de audio auténtico.

Si analizamos estos archivos veremos cómo hacen referencia a ficheros reales del sistema Windows, en un intento de disimular sus verdaderas intenciones a la hora de analizarlos, tal y como vemos a continuación.

Medidas de seguridad a tener en cuenta

No es de extrañar que los ciberdelincuentes sigan usando la popularidad de WhatsApp o de otras aplicaciones de moda para realizar este tipo de campañas. De hecho, debemos estar atentos por si empezamos a recibir mensajes de este tipo traducidos al español, algo muy fácil de realizar pero que podría incrementar notablemente los casos de infección entre usuarios de habla hispana.

Como siempre, el mejor consejo, además de contar con una solución de seguridad actualizada, es evitar caer en la trampa, eliminando este tipo de mensajes nada más recibirlos, puesto que WhatsApp no se pone en contacto con nosotros mediante el email. De esta manera tan sencilla nos ahorraremos más de un problema.

Josep Albors

Enlaces relacionados:

Cuidado con los correos falsos de WhatsApp, Paypal y Google Docs

Nuevo caso de spam propagando malware: Tu amigo te envío una foto por WhatsApp

Falso mensaje de WatsApp descarga Zeus