A principios de semana conocíamos el descubrimiento de un nuevo kit de exploits, descubrimiento realizado por investigadores de ESET y que confirmaron una nueva campaña de propagación de malware mediante el uso de anuncios maliciosos. Esta nueva campaña estuvo activa durante varios meses, y al menos hasta principios de 2016 los delincuentes tuvieron en su punto de mira a usuarios de Internet Explorer con versiones de Flash Player vulnerable.

Estamos ante un nuevo caso del uso del malvertising, o anuncios maliciosos, una tendencia al alza desde hace tiempo. Además, el grupo desarrollador de este malware utilizó técnicas avanzadas de ofuscación para dificultar su análisis aunque, finalmente, no les sirvió para evitar que se publicara un interesante informe acerca de su funcionamiento.

¿Cuál es el principal peligro de este malware?

Al tratarse de anuncios maliciosos en webs legítimas, los usuarios bajan la guardia porque piensan que en esas webs de confianza no les puede pasar nada malo. Craso error. Los delincuentes hace tiempo que aprendieron a colar este tipo de publicidad para encontrar nuevas víctimas incluso en webs con millones de visitas diarias.

En esta ocasión, utilizaron una técnica que consiste en incluir “píxeles envenenados” en banners de publicidad que redirigen al usuario a una nueva web donde les espera un kit de exploits preparado para instalar malware en sus sistemas. Esta técnica no necesita que el usuario pulse sobre ningún sitio ni que descargue ni ejecute nada extraño. Solo con que tenga instalado una versión vulnerable de Flash Player el sistema será infectado de forma automática.

Los delincuentes que están detrás de esta campaña tan solo deben configurar qué tipo de malware quieren que se ejecute en los sistemas vulnerables que caen en su trampa. En las muestras analizadas se encontraron troyanos bancarios, spyware y puertas traseras, pero nada impide que también se utilice otro tipo de malware como el ransomware, por ejemplo.

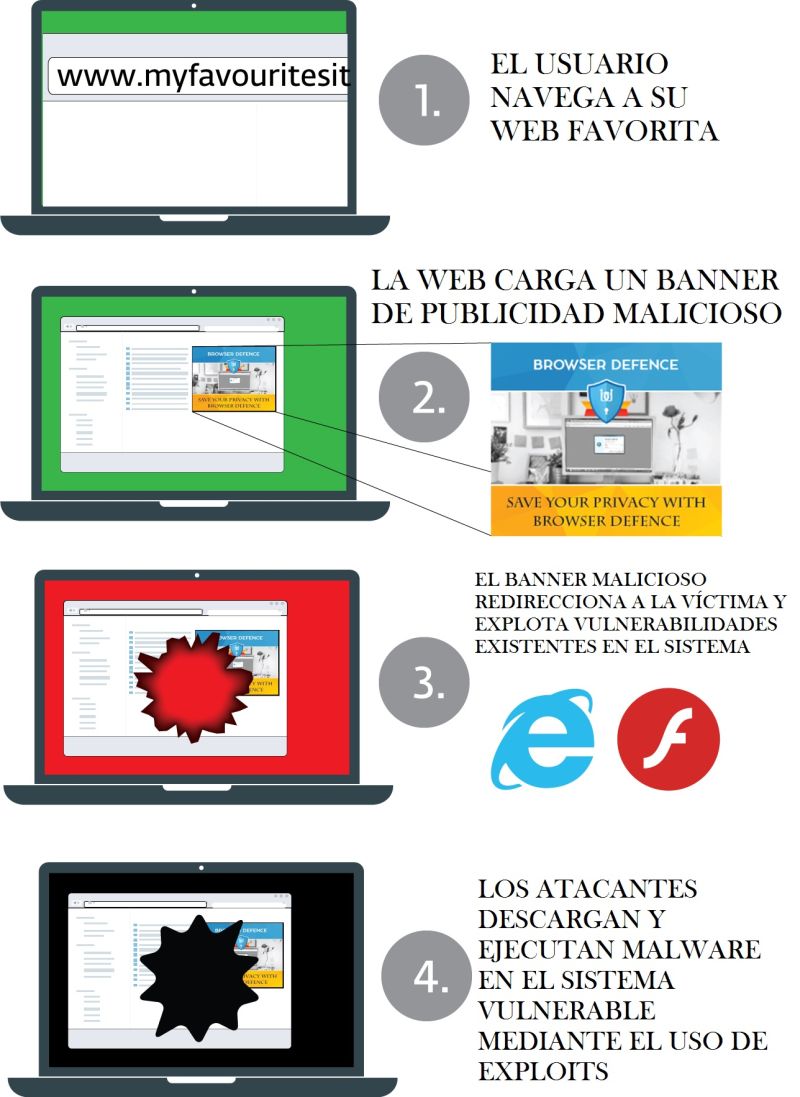

Funcionamiento del ataque

Como ya hemos indicado, los delincuentes preparaban una web maliciosa con el kit de exploits listo para infectar automáticamente cualquier sistema vulnerable que accediera a esa web a través de la redirección realizada por los anuncios maliciosos en webs legítimas.

Para comprender mejor su funcionamiento, recomendamos echar un vistazo a la siguiente imagen:

Ofuscando el código

Cuando analizamos malware, es frecuente ver cómo los desarrolladores del código malware intentan ponernos las cosas difíciles. En este caso han utilizado la técnica conocida como esteganografía para ocultar código en los pixeles envenenados que forman parte de los banners que muestran los anuncios maliciosos.

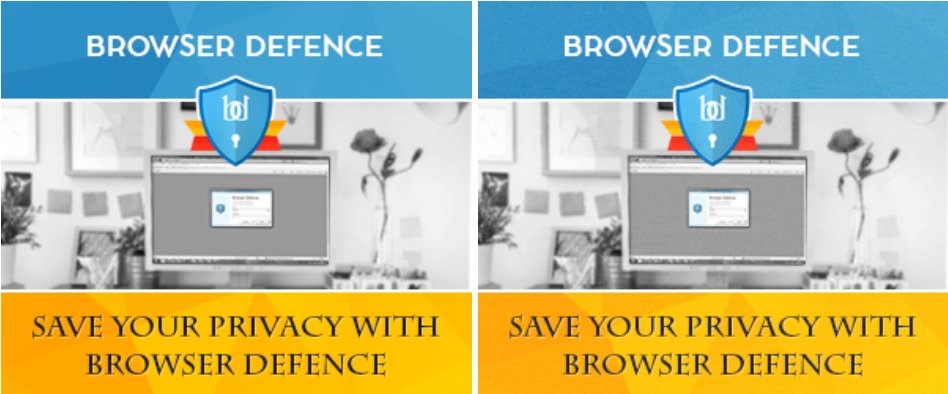

A la izquierda un banner sin modificar. A la derecha el mismo banner con los «píxeles envenenados»

Esto solo provoca un ligero cambio en la tonalidad de colores de la imagen, algo prácticamente inapreciable y que pasa desapercibido a los ojos de todos aquellos que miran la imagen. Además, de esta forma consiguen evitar muchas de las medidas de seguridad que se han diseñado para detectar y bloquear este tipo de anuncios maliciosos, lo que provoca que webs con buena reputación y millones de visitas diarias también sean susceptibles de estar infectando a sus visitantes.

Diferencia entre el banner sin modificar (izquierda) y el modificado (centro). En la imagen de la izquierda se ha magnificado el cambio para que sea más apreciable.

Además, los delincuentes han elegido a sus víctimas con cuidado y solo han querido redirigir a la web maliciosa que aloja el kit de exploits a un grupo de usuarios específico, concretamente aquellos que usan Internet Explorer como navegador. Podrían haberlo ampliado a usuarios de otros navegadores pero, por razones que desconocemos de momento, no lo hicieron así.

Una de las posibles razones de seleccionar cuidadosamente a sus víctimas podría ser permanecer el máximo tiempo posible sin ser descubiertos por los investigadores de empresas de seguridad como ESET. Ocultar código malicioso en píxeles de una imagen parece algo sofisticado, pero no es más que la punta del iceberg, ya que el malware intenta detectar por todos los medios si está siendo analizado y, cuando lo detecta, deja de realizar toda actividad maliciosa.

La forma tradicional que tienen de detectar si está siendo analizado pasa por detectar si se está ejecutando en una sandbox o máquina virtual preparada para realizar análisis de malware. Además, busca en el sistema herramientas de análisis de código o soluciones de seguridad y envía información con los resultados obtenidos a los operadores de este kit de exploits.

Impacto de Stegano

Cada vez que se descubre un malware de estas características, es importante saber cuántos usuarios se han podido ver afectados para conocer su alcance. Sin embargo, no siempre es posible realizar una aproximación exacta, y aunque los datos obtenidos por los sistemas de detección de ESET en los últimos dos meses indican que los anuncios se han mostrado a más de un millón de usuarios en varias webs conocidas, estas cifras no dejan de ser una estimación bastante conservadora basada en la telemetría que proporciona ESET Live Grid ® y el número real podría ser mucho más elevado.

Como hemos dicho, algunas de las webs afectadas superan el millón de visitas diarias y, aunque no se ha revelado qué webs se han visto afectadas, a día de hoy no podemos afirmar que una web es 100 % segura, ya que intervienen muchos factores para considerarla como tal. Además, el malvertising no altera la web en sí, sino los anuncios que se muestran y que suelen estar gestionados por terceros, por lo que los propietarios de dicha web nada pueden hacer para evitarlo.

Consejos para evitar verse afectado

Si repasamos el mecanismo de infección utilizado por Stegano, vemos que hace uso de una técnica muy explotada durante los últimos años, como es aprovecharse de vulnerabilidades en Flash Player. Sabiendo esto, podemos mitigar los efectos de este y otros ataques manteniendo actualizada esta aplicación (y todas las demás, además del sistema) o, directamente, desinstalándola de nuestro sistema si no es indispensable.

Además, contar con una solución de seguridad capaz de detectar esta y otras amenazas nos evitará más de un dolor de cabeza, ya que bloquearemos los intentos de descargar y ejecutar malware en nuestros sistemas. En resumen, actualizaciones y soluciones de seguridad para seguir visitando nuestras webs favoritas sin temor a ser infectados.