La suplantación de ministerios y organismos oficiales es algo que ya se ha convertido en tendencia por parte de los delincuentes. Un ejemplo de eso lo tenemos con los troyanos bancarios con origen en Latinoamérica y que han usado todo tipo de plantillas suplantado a empresas y organismos oficiales. Sin embargo, estas no son las únicas amenazas que utilizan está técnica, tal y como vamos a comprobar en el ejemplo de hoy.

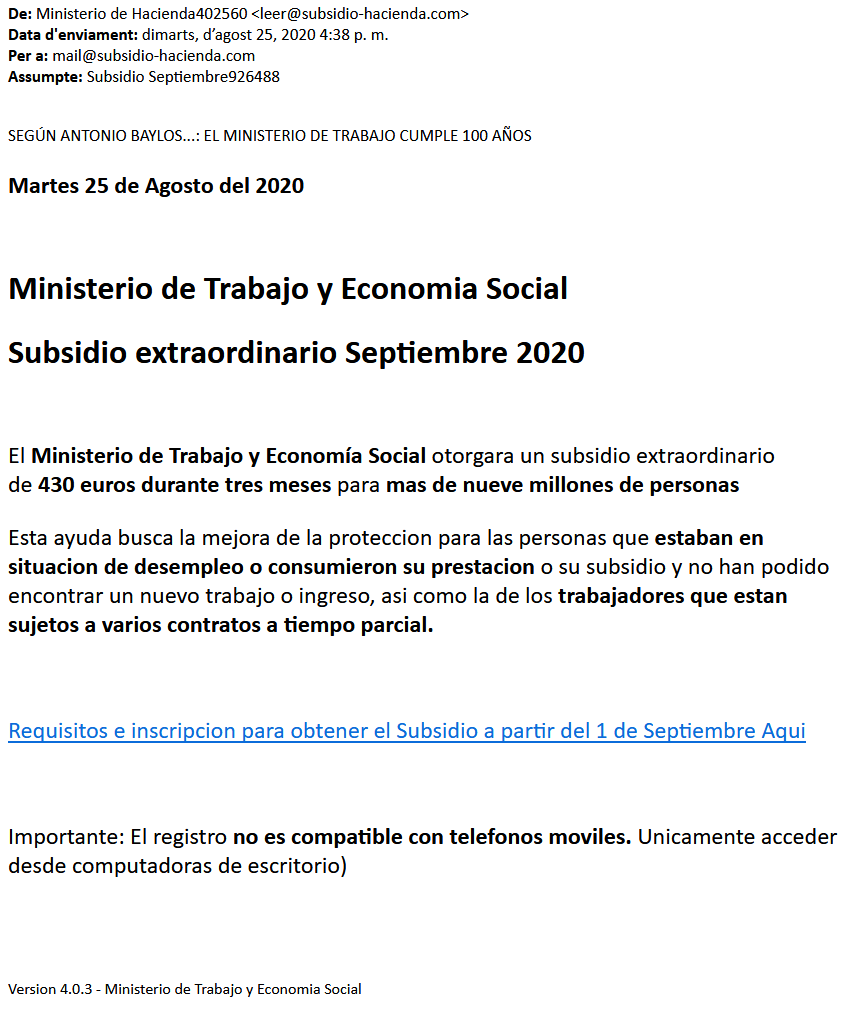

Correo del ministerio de trabajo

Uno de los organismos oficiales que está siendo activamente suplantado desde hace unas semanas para usarlo como cebo en varias campañas de spam malicioso es el Ministerio de Trabajo y Economía Social. En esta ocasión tenemos un email que no utiliza ningún logotipo o emblema oficial, aunque está bastante bien redactado (si obviamos la ausencia de acentos) y está remitido desde un dominio “subsidio-hacienda.com” que puede engañar a más de un usuario. Este dominio fue registrado el pasado 20 de agosto.

En el cuerpo del mensaje vemos como se menciona un supuesto subsidio extraordinario de 430 euros previsto a partir de septiembre de 2020, con una duración de tres meses y destinado a un total de nueve millones de personas. Aquí vemos claramente como los delincuentes detrás de esta campaña intenta sacar partido de las noticias relacionadas con la aprobación del ingreso mínimo vital por parte del gobierno de España y que lleva siendo una de las noticias más seguidas desde hace meses.

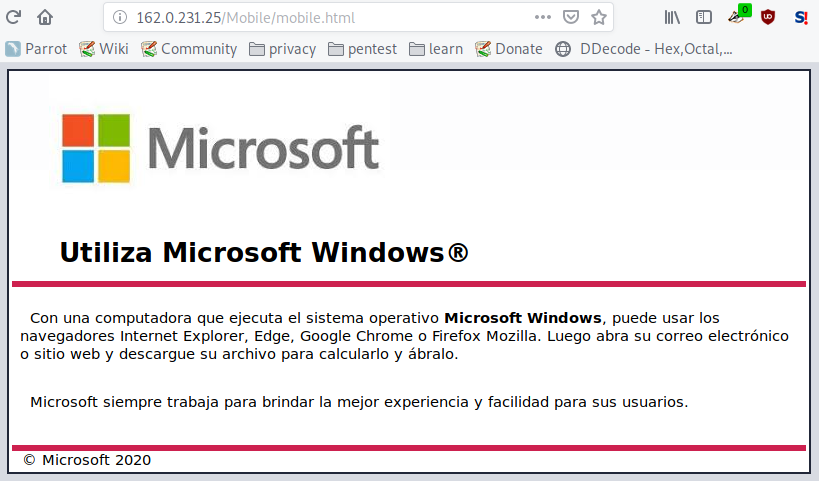

Se incluye además un enlace con los supuestos requisitos y pasos para inscribirse en la solicitud de dicho subsidio, funcionando este enlace como el gancho principal con el que los delincuentes intentan conseguir nuevas víctimas. Como detalle interesante, en el correo se indica que este registro no es compatible con teléfonos móviles, a lo que debemos añadir que en sistemas macOS y Linux tampoco funciona, mostrándose la siguiente imagen.

En cambio, si pulsamos sobre ese enlace en un sistema Windows seremos redirigidos a la descarga de un archivo ZIP alojado en la nube de Google. Cabe decir que este fichero comprimido es autoextraíble y, al abrirlo para ver su contenido, veremos el archivo “REGIST3183821939.wsf” que contiene.

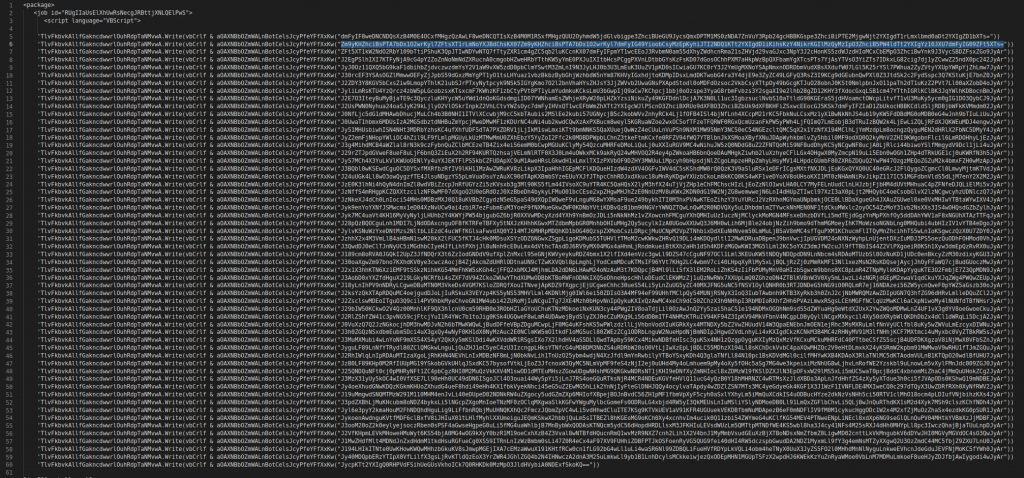

Este tipo de archivos son conocidos como Windows Script Files y son ficheros que permiten combinar lenguajes de scripting como JScript y VBScript en un único archivo, además de otros lenguajes como Perl, Object REXX, Python o Kixtart. También pueden ser usados para enlazar a otros scripts externos y parece claro que los delincuentes lo están utilizando en este caso para llevar a cabo sus acciones maliciosas.

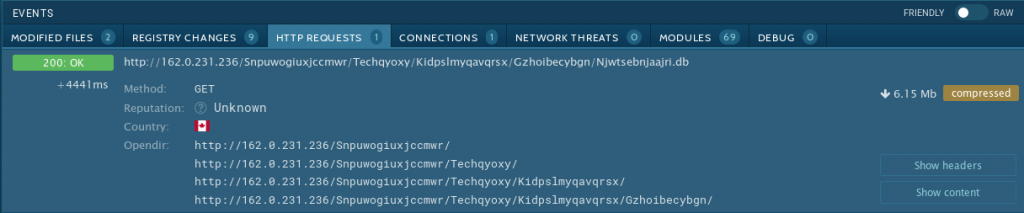

Ejecución del malware

En caso de que el usuario muerda el anzuelo muerda el anzuelo, se realizará una conexión con un servidor controlado por los atacantes para descargarse un archivo con extensión .db, correspondiente a ficheros relacionados con base de datos. Es probable que este fichero se utilice para almacenar información obtenida de la máquina infectada ya que, como veremos a continuación, parece que la finalidad de esta amenaza es precisamente el robo de información relacionada con el sistema.

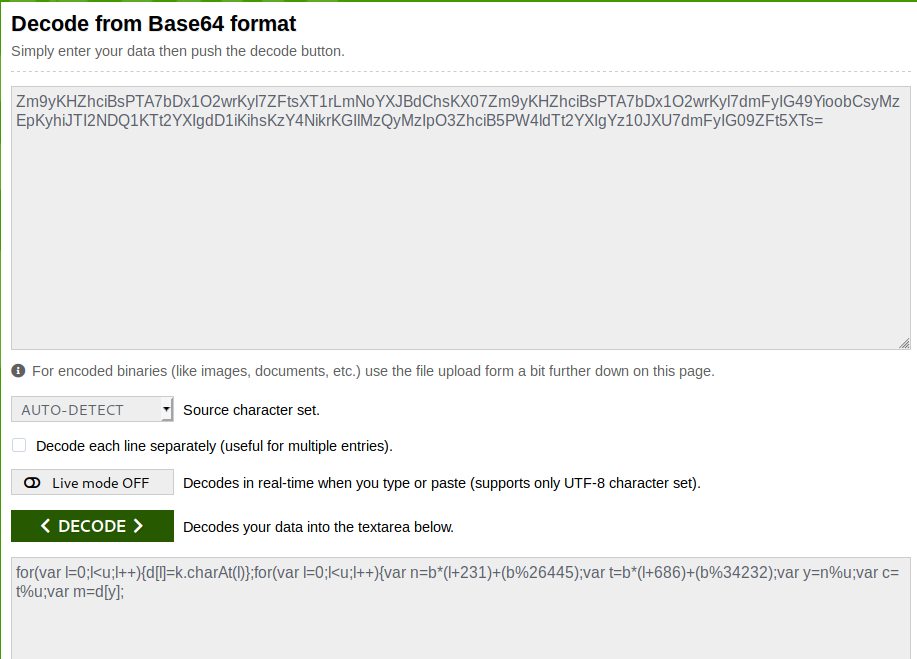

Si abrimos el archivo WSF empezamos a ver cosas sospechosas como varios bloques de código con cadenas ofuscadas en Base64. Normalmente, los desarrolladores de malware utilizan ofuscación de varios tipos para dificultar la labor de los analistas y, si bien, esta codificación es fácilmente sorteable comparado con otras más elaboradas, no deja de ser una molestia a la hora de realizar el trabajo de análisis.

Podemos ver en la siguiente imagen como la cadena de texto codificada queda descifrada al pasarla por un descodificador de Base 64 mostrando una porción de código correspondiente a un bucle “FOR” y algunas de las variables declaradas por el desarrollador del malware.

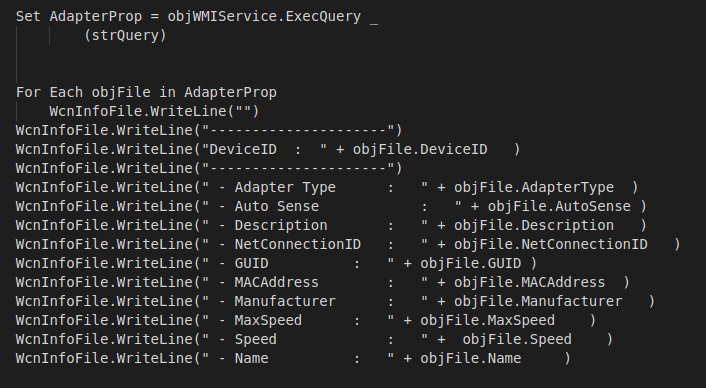

En lo que respecta a la funcionalidad de este malware, en principio vemos la presencia de varias partes de código dedicadas a la obtención de información relacionada con el sistema donde se ejecuta esta amenaza. Además de la obtención de información del equipo y la versión del sistema operativo instalado, observamos como se hace especial hincapié en todo lo relacionado con el adaptador de red y en la obtención de información de la red a la que está conectado el sistema infectado.

También vemos como se trata de obtener información acerca de la configuración del cortafuegos del sistema, junto con la información ya mencionada de la red a la que está conectado el equipo y la obtención de las contraseñas de la susodicha. Es posible que esté interés de los atacantes esté relacionado con algún tipo de movimiento lateral cuando se detecte que el malware a infectado a un equipo ubicado dentro de una red corporativa.

En este caso, no obstante, parece que la principal finalidad de este malware es la obtención de credenciales bancarias y es detectado por las soluciones de seguridad de ESET como Win32/Spy.Banker.AEKO, una amenaza que afecta principalmente a México pero que ahora parece que quiere seguir el ejemplo de los troyanos bancarios que hace tiempo que tienen a España como uno de sus principales objetivos.

Conclusión

Que otras amenazas prevalentes en otras regiones del mundo comiencen a centrar sus objetivos en España tal y como llevan haciendo desde hace meses los infames troyanos bancarios brasileños. Además, vemos como repiten estrategias ya vistas al suplantar a organismos oficiales por lo que demos reforzar nuestras precauciones a hora de abrir este tipo de correos y desconfiar si no los hemos solicitados, además de contar con una solución de seguridad capaz de detectar y eliminar estas amenazas.