El ransomware ha sido una constante en este año que está a punto de finalizar. Usuarios particulares y empresas se han visto afectados por igual tanto por el conocido “Virus de la Policía” como por otra variante más agresiva que afecta principalmente a pequeñas y medianas empresas. Esta variante es detectada como Filecoder por las soluciones de seguridad de ESET, pero también se le conoce como Cryptolocker y se trata de un ransomware que ha ido evolucionando a lo largo del tiempo para incluir mejoras tanto en el cifrado que emplea como en la forma de hacer que los usuarios paguen por el rescate de sus ficheros.

Para conocer cómo funciona Filecoder / Cryptolocker y responder a algunas de las cuestiones que los usuarios nos plantean a menudo, hemos preparado esta serie de preguntas con sus respectivas respuestas:

¿Qué es Filecoder / Cryptolocker?

Se trata de un malware que cifra los ficheros en un ordenador y en cualquier recurso de red compartido que se encuentre accesible desde esa máquina. Este ransomware cifra los archivos basándose en su extensión (.pdf, .doc, .jpg y muchas otras). La clave necesaria para descifrar los archivos afectados se almacena en el servidor del atacante y no puede ser obtenida en el ordenador de la víctima. Este ransomware utiliza diferentes tipos y longitud de claves para evitar que se puedan descifrar los ficheros afectados por fuerza bruta.

¿Cómo se propaga?

Filecoder / Cryptolocker tiene tres vectores de infección principales:

- Explotando vulnerabilidades en el protocolo RDP a través de puertos abiertos a Internet del ordenador.

- Utilizando ficheros adjuntos al correo electrónico.

- Enviando el malware a sistemas previamente infectados que pertenezcan a una botnet de la familia Zeus (Spy.ZBot) o ZeroAccess (Sirefef).

Filecoder / Cryptolocker no se propaga a través de la red a otros ordenadores y solo afecta a los ficheros guardados en el sistema local y a los que se almacenen en recursos que estén conectados a este.

¿Por qué está teniendo tanto impacto en todo el mundo?

Filecoder / Cryptolocker se conecta con el servidor del atacante tan pronto como infecta la máquina del usuario. A continuación empieza su proceso de cifrado tras conectarse con el servidor y obtener la llave pública necesaria para cifrar los ficheros. Solo una vez se haya terminado el proceso de cifrado, se crearán los ficheros infectados en el sistema. Por desgracia, la gran mayoría de los ficheros afectados por este malware no pueden ser descifrados a menos que se pague el rescate exigido por el atacante y, aun así, este pago no garantiza que el sistema no vuelva a infectarse. Es por eso que la única medida defensiva que se puede aplicar es la prevención.

¿Cómo responde ESET ante esta nueva amenaza?

Las soluciones de seguridad de ESET detectan la mayoría de variantes de Filecoder / Cryptolocker cuando se crean los ficheros infectados en el sistema. No obstante, esta detección solo se produce una vez finalizado el proceso de cifrado. Resulta complicado detectar el fichero que origina todo el proceso, puesto que este muta constantemente para evitar ser detectado por las soluciones antivirus.

Nuestro servicio de soporte técnico recomienda utilizar las Políticas de Restricción de Software de Windows a través de las Políticas de Grupo en la red (o las Políticas de Seguridad Locales en el sistema local). Además se pueden seguir una serie de recomendaciones para evitar la propagación de este ransomware:

- Utilizar las instrucciones incluidas en el CryptoLocker Prevention Kit, una guía paso a paso con instrucciones para implementar políticas de restricción del software.

- También existe un documento de los mismos creadores de la guía anterior con información detallada para añadir exclusiones y poder utilizar el software legítimo bloqueado por las reglas incluidas en la política de restricción del software.

- Estas reglas están basadas en las ubicaciones en las que Filecoder / Cryptolocker se ejecuta.

No obstante, hay inconvenientes en el uso de Políticas de Restricción de Software que deben tenerse en cuenta:

- Están basadas en las rutas de los ficheros utilizadas por las variantes actuales. Si el malware se modifica, estas reglas dejan de ser útiles.

- La intervención del usuario es necesaria para poder bloquear eficazmente Filecoder / Cryptolocker.

- Algunas aplicaciones como Teamviewer, Dropbox y otros programas han tenido conflictos con estas reglas.

¿Garantiza el pago del rescate la recuperación de los ficheros?

Lamentablemente, aun si cedemos al chantaje de los extorsionadores esto no nos garantiza que obtengamos nuestros ficheros de vuelta o que no volvamos a infectarnos. Este malware está pensado para afectar a sistemas que almacenen datos importantes en pequeñas y medianas empresas. Si no se sigue una política de seguridad adecuada y no se crean copias periódicas de los datos más críticos, la empresa no podrá seguir trabajando, con las pérdidas económicas que eso puede suponer.

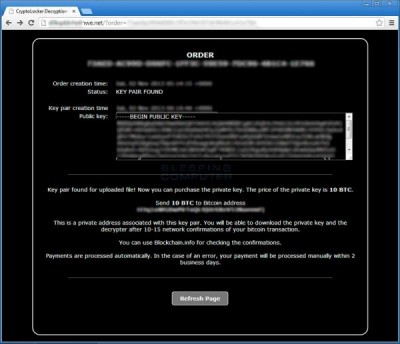

El valor del rescate cambia de una variante a otra y puede ser de tan solo 300 € o llegar a alcanzar cantidades de varios miles de euros. Además, los ciberdelincuentes que están detrás de Filecoder / Cryptolocker utilizan incluso servicios web para que los usuarios afectados descifren ellos mismos sus ficheros tras haber pagado el rescate. En algunas variantes hemos detectado que se admiten tanto transferencias usando servicios de envío de dinero como pago por bitcoins, algo que, viendo el valor actual que está teniendo esta moneda virtual (sobrepasando los 1000 $ en el momento de escribir este artículo) puede hacer que el coste del rescate de los ficheros infectados se incremente considerablemente si el usuario deja pasar el tiempo.

Una vez contestadas todas estas preguntas, esperamos haber arrojado algo de luz sobre esta amenaza que, últimamente, lleva de cabeza a no pocas empresas. Como en otros casos, la mejor solución es la prevención, y contar con una copia de seguridad de todos nuestros ficheros críticos puede ahorrarnos pagar una importante cantidad de dinero para recuperarlos.