Una de las variantes de ransomware que más quebraderos de cabeza ha ocasionado a los usuarios españoles ha sido sin duda TorrentLocker, responsable de campañas con un gran impacto como la de Correos o Endesa. Sin embargo, estas campañas no solo se propagan en España, sino que tienen sus versiones adaptadas a varios países y llevan funcionando desde verano de 2014.

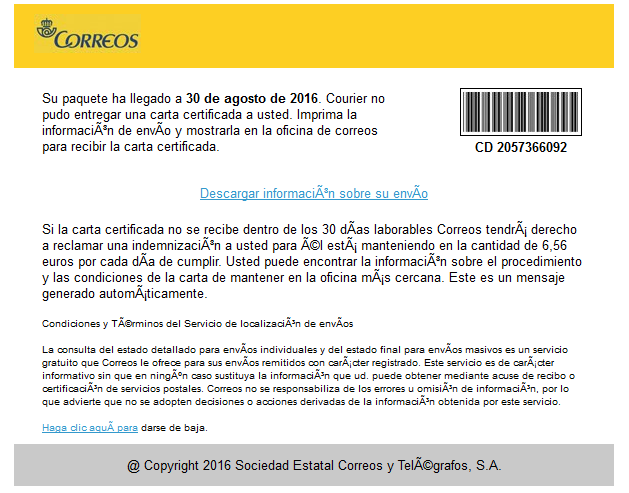

Nueva campaña que suplanta a Correos

Durante esta semana hemos visto cómo se ha vuelto a propagar un email que decía provenir del servicio postal español y que nos informaba de una supuesta carta certificada pendiente de recoger. Este mensaje no es más que la reutilización de la misma plantilla que llevamos viendo desde hace casi dos años.

Sin embargo, en esta ocasión se puede observar que el texto contiene fallos cuando intenta mostrar las tildes, síntoma de que la plantilla ha sido modificada en un sistema con un lenguaje diferente al español. Por otro lado, se sigue manteniendo el enlace como vector de descarga del malware en lugar del archivo adjunto, aunque en esta ocasión se han incorporado algunos cambios.

Las muestras analizadas hasta la fecha redirigían al usuario a una página donde se mostraba una web que suplantaba la legítima de Correos e incorporaba un código captcha para intentar darle más veracidad a este engaño. El usuario debía completar este captcha para descargarse el supuesto fichero con información de su envío.

En esta variante ese paso se ha suprimido y el enlace redirige a un script PHP alojado en un servidor comprometido por los delincuentes, que realiza unas comprobaciones antes de descargar el fichero .zip con nombres tan sugerentes como Carta_Certificada.zip. Dentro de ese fichero se encuentra otro con extensión .js que es el que se encarga de descargar el archivo file.exe, archivo que contiene el TrojanDownloader/Nemucod, un viejo conocido asociado a varias campañas de propagación de ransomware, entre otros malware.

Propagación de TorrentLocker

Como ya hemos visto en ocasiones anteriores, TorrentLocker se propaga periódicamente por varios países, suplantando servicios postales o energéticos. De hecho, entre abril y agosto de 2016 se han detectado las siguientes campañas, además de la de Correos España que se está propagando durante estos días.

- A1 Telekom (Austria)

- AGL (Australia)

- Australia Post (Australia)

- Australian Federal Police (Australia)

- British Gas (Reino Unido)

- Endesa (España)

- Enel (Italia)

- Österreichische Post (Austria)

- New Zealand Post (Nueva Zelanda)

- PGE Polska (Polonia)

- PostNord (Suecia)

- PostNL (Holanda)

- Telia (Suecia)

- Turkcell (Turquía)

- Verbund (Austria)

- Vodafone Italia (Italia)

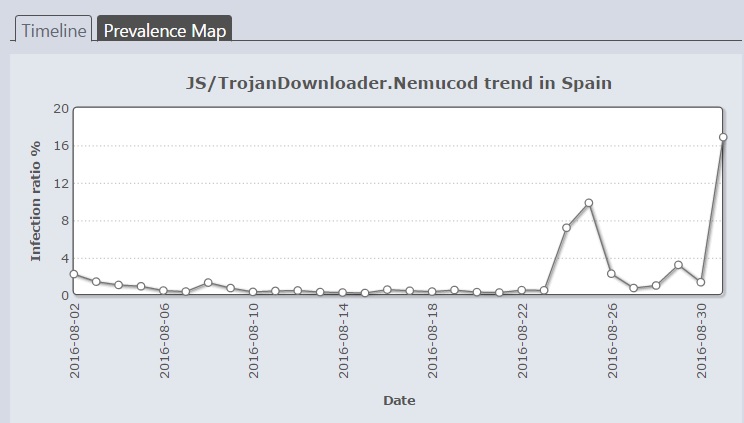

En lo que respecta a la distribución de esta nueva campaña entre usuarios españoles, los datos de los que disponemos en el momento de escribir estas líneas reflejan un incremento importante del malware Nemucod justo al inicio de esta nueva campaña de propagación. Es muy probable que el número de detecciones haya seguido siendo alto durante el jueves y el viernes para descender durante el fin de semana, como viene siendo habitual.

Evolución de TorrentLocker

La evolución de esta familia de ransomware durante los últimos dos años ha sido constante y parece confirmar que detrás sigue el mismo grupo criminal que desarrolló la primera variante. Ya hemos comentado la modificación incorporada en esta nueva variante, la cual elimina el paso previo a la descarga usando el código captcha, pero esta novedad no es la única.

Aunque parezca que el resto del proceso sigue siendo muy similar, se han incorporado cambios importante como, por ejemplo, numerosas capas de redirecciones antes de llegar al código malicioso. El script PHP alojado en el servidor infectado también revisa si el usuario ha accedido desde el país hacia el cual se supone que está dirigida la campaña y, en caso de no serlo, lo envía a Google.

Otro de los cambios más relevantes incorporados en las variantes más recientes de TorrentLocker, es la manera con la que se conecta a sus centros de mando y control (C&C). En versiones anteriores, TorrentLocker se conectaba siempre a un dominio cuya dirección estaba codificada dentro del malware al cual se conectaba por HTTPS. Sin embargo, debido a que este tipo de dominios suelen tener una vida muy corta, ahora los delincuentes prefieren utilizar dominios aleatorios.

Además, para evitar problemas en caso de que no se pueda establecer esta comunicación con el C&C, TorrentLocker está preparado para usar la red Tor. Esta técnica está extendiéndose entre los desarrolladores de malware, ya que dificulta los análisis a los investigadores y la localización física del servidor usado por los delincuentes.

Como dato curioso, TorrentLocker se niega a cifrar los archivos de aquellos usuarios que se encuentren en una lista de países. No se sabe con certeza cuántos países hay en esa lista, pero podemos confirmar por las pruebas realizadas que este ransomware no cifra los ficheros de usuarios de China, Rusia, Ucrania y Estados Unidos.

Si se desean obtener más detalles técnicos acerca de las nuevas variantes de TorrentLocker, recomendamos consultar el artículo realizado por el investigador de ESET Marc-Etienne M. Léveillé y publicado en el blog WeLiveSecurity.

Conclusión

Acabamos de comprobar que una de las familias de ransomware que más repercusión ha tenido en España sigue evolucionando, y sus creadores trabajan para que sea más efectiva y consiga evadir las detecciones y su análisis. Debemos estar atentos ante estas nuevas variantes ya que, a pesar de todos estos avances, siguen confiando en que el usuario cometa un error para propagarse, error que puede evitarse fácilmente con concienciación y adoptando unas medidas básicas de seguridad.