El anuncio del cese de actividad del ransomware GandCrab realizado por sus desarrolladores el pasado mes de junio pilló a muchos por sorpresa. No en vano, se trata de uno de los malware que más quebraderos de cabeza a provocado a empresas de todo tipo durante los últimos meses y esa noticia (y la posterior publicación de las claves de descifrado) supuso un alivio para aquellos que tenían sus archivos secuestrados por este malware.

Reparto de beneficios

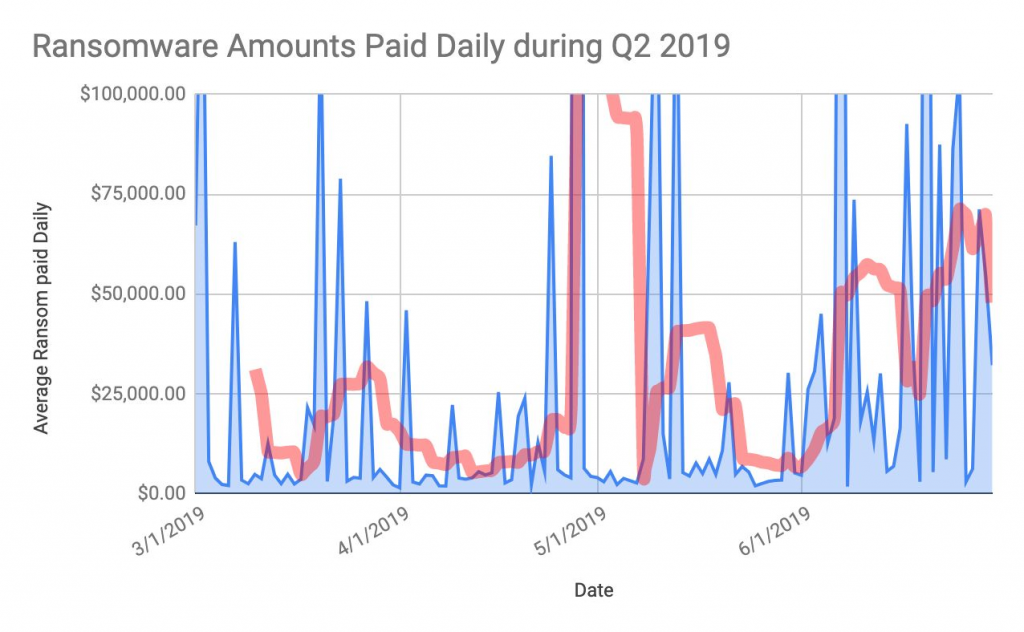

Incluso con la desaparición de GandCrab, el ransomware sigue suponiendo unos ingresos muy interesantes para los delincuentes, tal y como se presenta en el informe publicado por la empresa Coveware. De hecho, el importe abonado por las víctimas del ransomware para tratar de recuperar sus datos casi se ha duplicado en el último trimestre hasta llegar a los 36.295$ de media.

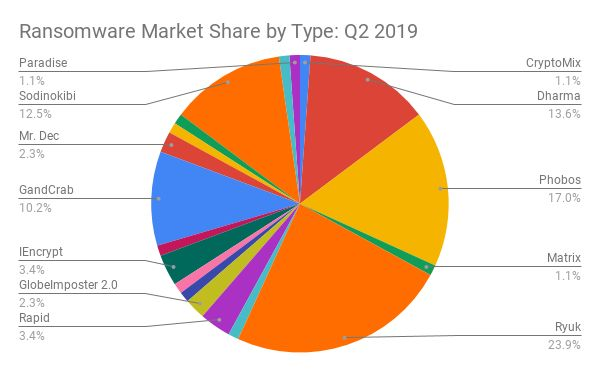

Este aumento viene dado por la prevalencia de dos muestras de ransomware en concreto y que son conocidas como Ryuk y REvil (también llamada Sodinokibi o Sodin). La primera de ellas se ha vuelto famosa por sus continuos ataques al sector público (ayuntamientos, hospitales, etc.) mientras que la segunda está especializada en atacar a empresas de tamaño medio utilizando los servicios gestionados de MSP que infecta previamente. El caso de los ataques al sector público es especialmente llamativo, no solo por las continuas noticias que se vienen produciendo desde hace meses, sino también porque las cantidades solicitadas llegan a multiplicar por diez las que se piden a empresas privadas. De media, los pagos realizados por las víctimas pertenecientes al sector público ascienden a 338,700$ y, si bien el 92% de los afectados por Ryuk logró descifrar sus archivos tras realizar el pago, esta práctica no es nada recomendable porque alienta a los delincuentes y puede tener otras consecuencias negativas.

Hemos de tener en cuenta que los delincuentes detrás de Ryuk prefieren centrarse en empresas y organizaciones grandes con más de 3000 empleados de media. Esto les permite demandar rescate más elevados puesto que saben que las empresas que atacan disponen de recursos suficientes para pagarlos y los datos afectados son críticos para seguir funcionando.

Por su parte, otras variantes como Dharma/Phobos prefieren centrarse en empresas pequeñas y medianas de menos de 30 empleados, pidiendo rescates de menor valor pero en mayor cantidad.

REvil toma el relevo de GandCrab

Tal y como indicábamos al comienzo de este artículo, la cancelación de las actividades del ransomware GandCrab puede parecer una gran noticia. No obstante, eso no significa que el grupo de delincuentes detrás de su desarrollo abandone un negocio tan lucrativo. De hecho, investigaciones recientes realizadas por el periodista especializado en ciberseguridad Brian Krebs revelan que detrás del ransomware REvil se encuentran los mismos desarrolladores de GandCrab. Estas deducciones no se toman solamente tras comprobar que los objetivos principales de REvil son básicamente los mismos que los que tenía GandCrab (empresas medianas de alrededor de 80 empleados), sino que también se ha verificado por parte de investigadores de Cisco Talos que, durante el mes de abril, REvil estuvo distribuyendo muestras de GandCrab.

La investigación de Krebs le llevó a varios foros underground y comprobó cómo, durante el mes de mayo, un usuario realizó importantes aportaciones económicas en dos de esos foros e intento convencer a unos pocos afiliados para la distribución de un nuevo ransomware del cual no dio muchos detalles.

Una de las características comunes de ambos ransomware es la prohibición de instalarlos en ciertos países como los pertenecientes a la Commonwealth de Estados Independientes (entre los que se incluyen Rusia y Ucrania) y Siria. El caso de Siria es especialmente llamativo y viene supuestamente producido por casos en los que las víctimas habían perdido fotografías de sus seres queridos en la guerra que ha asolado ese país en los últimos años. Al parecer, los delincuentes se habrían compadecido de ellos e intentan evitar que casos similares vuelvan a suceder.

En la parte técnica, un informe reciente de la empresa de seguridad Holandesa Tesorion reveló que existen similitudes entre GandCrab y REvil en la forma de generar URLs que luego son utilizadas en el proceso de infección.

Conclusión

Podríamos concluir diciendo que, tras la desaparición de GandCrab, la amenaza que supone el ransomware sigue siendo elevada, especialmente para las empresas y organismos públicos. El relevo que han tomado otras variantes hace que los ataques se sigan produciendo con la misma intensidad.

Por ello, es necesario que se adopten definitivamente medidas como la creación de copias de seguridad, planes de continuidad de negocio, segmentación de redes y la implementación de soluciones de seguridad efectivas contra esta amenaza si queremos que nuestra empresa sea capaz de resistir estos y otros ataques de forma exitosa.