Durante los últimos meses hemos visto como se ha producido un cambio de tendencia en las técnicas utilizadas por los delincuentes a la hora de obtener beneficios a costa de sus víctimas. Hace unos días lo analizábamos en este blog y llegamos a la conclusión que el ransomware y el cryptojacking siguen estando vigentes a día de hoy pero han cedido ante el auge del phishing y el scam en varias de sus formas.

Un correo amenazante

Tal y como ya vimos en los casos analizados en julio y septiembre del año pasado, todos estos correos electrónicos siguen las mismas pautas y tienen como objetivo infundar miedo en sus víctimas para que paguen la cantidad económica que se les solicita. Esto se consigue de varias formas, y la primera es hacerles creer que sus direcciones de email han sido comprometidas, que sus contraseñas han sido robadas y que se dispone de imágenes y vídeos confidenciales que podrían dañar su reputación.

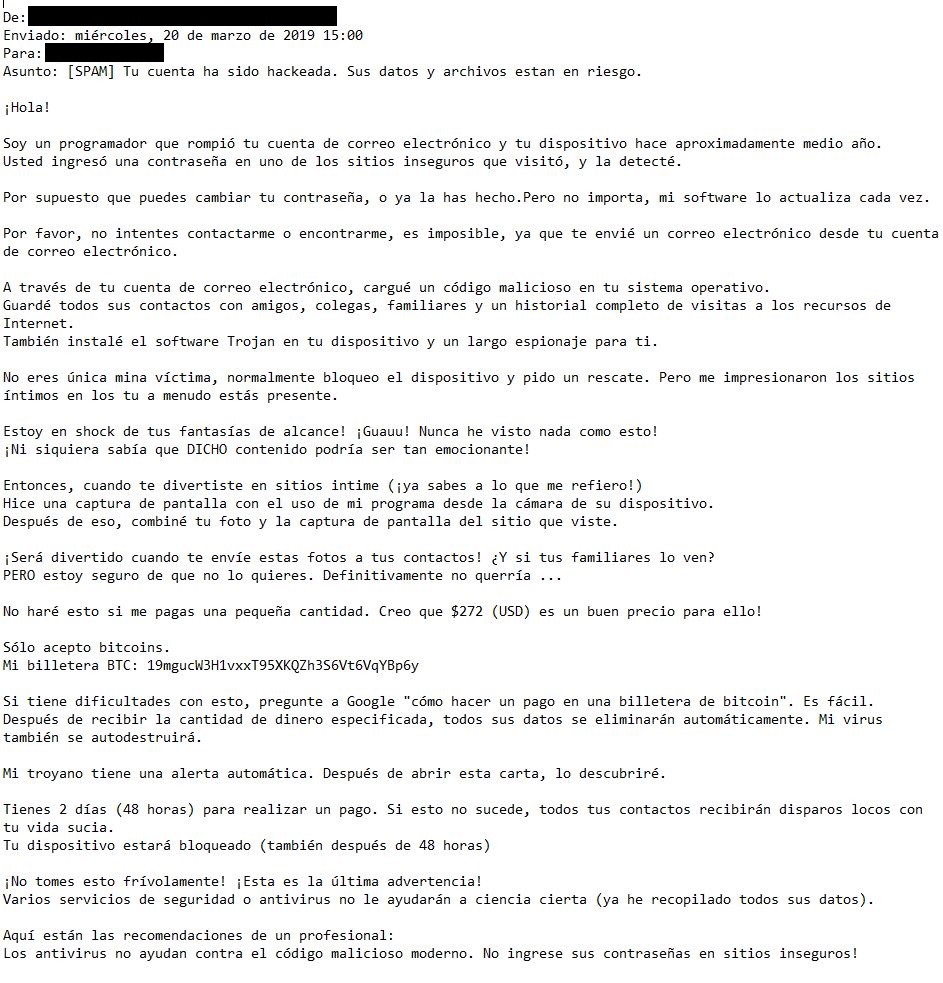

Aunque la mayoría de estos mensajes suelen llegar en inglés, tampoco es extraño ver alguno de ellos traducido al español y a otros idiomas. Si bien es cierto que la traducción no es del todo exacta y que se cometen algunos fallos, estos correos electrónicos han ido mejorando con el tiempo y ahora son bastante más creíbles que los que vimos el verano del año pasado. Veamos un ejemplo recibido recientemente:

Como vemos, el correo tiene varias partes donde se nos explica cómo, supuestamente, el delincuente se hizo con el control de nuestro correo electrónico, infectó nuestro sistema con un código malicioso y nos grabó mientras visitábamos alguna página con contenido para adultos o similar. La buena noticia para los usuarios que se hayan asustado al recibir uno es que ni su cuenta de email ha sido comprometida, ni sus contraseñas robadas (al menos por estos delincuentes) ni se les ha grabado en situaciones comprometidas.

Este tipo de correos no son sino la última variante de una técnica que, aunque no deja de ser simple y no utiliza ningún tipo de malware, está teniendo bastante éxito si nos guiamos por el número de emails de este tipo que venimos analizando desde el verano pasado.

Es muy probable que gran parte de su éxito se deba a que en los últimos meses se han producido varios casos relevantes de filtraciones de contraseñas, casos que han aparecido en medios de comunicación de todo el planeta y por eso ahora los usuarios que reciben estos emails están más sensibilizados con respecto a su privacidad, lo que, de forma paradójica, también provoca que sea más fácil hacerles caer en la trampa.

En el momento de escribir este artículo, la cartera de Bitcoin asociada a los delincuentes ya ha recibido algún pago, algo que justifica el (escaso) esfuerzo que realizan los creadores de este tipo de campañas de envío masivo de correos electrónicos con esta temática.

Otras variantes usan la imagen de agencias de inteligencia

Viendo el éxito que están teniendo este tipo de campañas, los delincuentes no dudan en probar nuevas variantes que maximicen sus beneficios. Es el caso de una campaña similar a la que acabamos de analizar pero que además utiliza el viejo truco de suplantar una agencia de seguridad u organismo policial par tratar de resultar más convincente.

Si echamos la vista atrás veremos como es una estrategia similar a la usada hace años por el conocido como “Virus de la Policía”, precursora de ransomware actual y que bloqueaba la pantalla de los dispositivos de sus víctimas al acusarlas de haber realizado actividades ilegales y les solicitaba el pago de una multa. En este caso, los criminales se limitan a enviar un correo amenazante a la víctima en el que se hacen pasar por nada menos que la CIA. En este email se indica que los datos del usuario forman parte de una investigación contra la pedofilia en varios países, investigación que dará como resultado la detención de los sospechosos en unas pocas semanas.

Obviamente, a nadie le gusta que le relacionen con una red de pedófilos internacionales, y menos si la CIA está a punto de lanzar una operación para su detención. El caso es que, en un giro inesperado del argumento, el remitente del mensaje ofrece a sus asustadas víctimas la posibilidad de pagar una importante cantidad de dinero (10.000 dólares) para eliminar cualquier referencia del usuario en esta operación.

No cabe duda de que la mayoría de destinatarios de este mensaje lo eliminarán sin pensárselo dos veces, pero con que solo uno de los receptores del email pique el anzuelo y acceda a realizar el pago solicitado (por miedo a que su reputación se vea dañada), los delincuentes habrán justificado con creces su escasa inversión.

Recomendaciones para evitar caer en este engaño

Si analizamos detenidamente casos como los que hemos comentado en este artículo vemos como los criminales se aprovechan sobre todo del miedo de los usuarios. El miedo a que se difame su nombre online por acciones repudiables que no se han cometido pero que pueden arruinar la reputación de una persona en muy poco tiempo.

Luego tenemos el tema de las contraseñas o el envío del correo desde una dirección que parece ser la de la propia víctima o de la empresa para la que trabaja. Como ya hemos indicado, la sensibilización frente al robo de datos personales ha aumentado debido a los numerosos casos de filtraciones y robos de credenciales que se han estado produciendo durante los últimos meses. Esto hace que los usuarios vean como posible que alguien haya podido acceder a esta información y la estén utilizando en su contra.

Si bien en la inmensa mayoría de los casos de extorsión como los que acabamos de analizar este robo de información personal no se ha producido, nunca está de más revisar las medidas de seguridad que estamos adoptando para evitar que nos pueda llegar a ocurrir a nosotros. Para empezar, debemos analizar como gestionamos nuestras contraseñas: si utilizamos una para cada servicio, si son lo suficientemente robustas, si utilizamos doble factor de autenticación allí donde sea posible, si las cambiamos cada cierto tiempo o si las almacenamos de forma segura.

Conclusión

Parece evidente que vamos a seguir recibiendo este tipo de mensajes (con algunas variaciones) al menos durante un tiempo, concretamente mientras les siga siendo rentable a los delincuentes. Es precisamente este factor, la rentabilidad, lo que está haciendo que el phishing, los scam y otros tipos de amenazas más “tradicionales” hayan vuelto con fuerza durante los últimos meses y así seguirá siendo mientras resulte fácil obtener nuevas víctimas.