De la misma forma que los troyanos bancarios para sistemas Windows se han convertido en una de las principales amenazas para usuarios españoles y de otros países durante los últimos meses, con especial incidencia del malware de este tipo proveniente de Latinoamérica, las amenazas de este tipo pero dirigidas a dispositivos móviles Android también han aumentado su actividad desde principios de año, alentados por la crisis sanitaria provocada por la COVID-19.

Mensaje SMS sospechoso

En una nueva campaña de propagación de malware detectada el martes 18 de agosto vimos como los delincuentes estaban utilizando un enlace acortado enviado por SMS como vector de ataque. Este mensaje era enviado, muy probablemente, por alguna víctima que había sido infectada previamente, ya que una de las capacidades de este malware es precisamente el envío de mensajes sin que el usuario sea consciente, tal y como veremos más adelante.

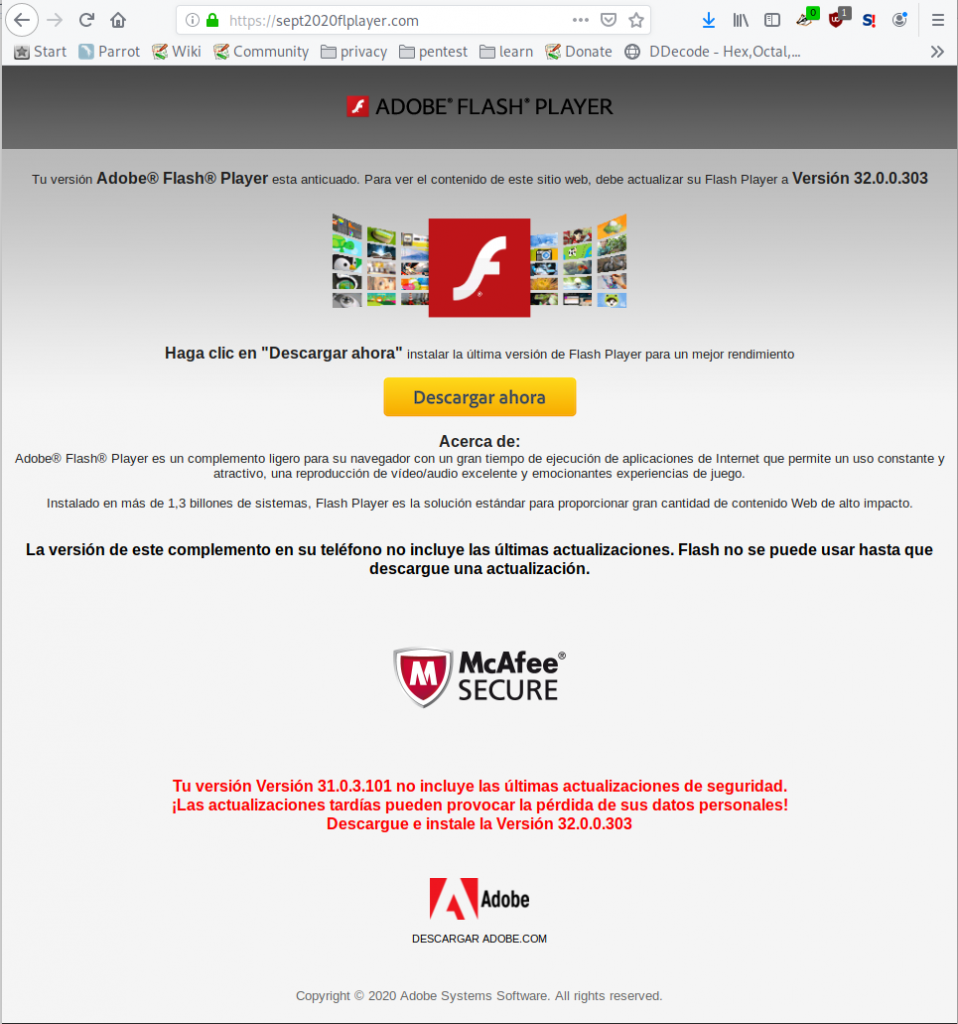

La dirección acortada impide ver el dominio que se está utilizando, y esto, unido a la mención de una fotografía formando parte de un concurso, hace que muchos usuarios puedan caer en la trampa y pulsen sobre dicho enlace. Si este es el caso serán redirigidos a una web preparada por los atacantes donde se ofrece la descarga del software Adobe Flash Player. Sorprende que los delincuentes sigan usando esta temática cuando es un software que está a punto de desaparecer, pero si la vuelven a utilizar es porque saben que funciona.

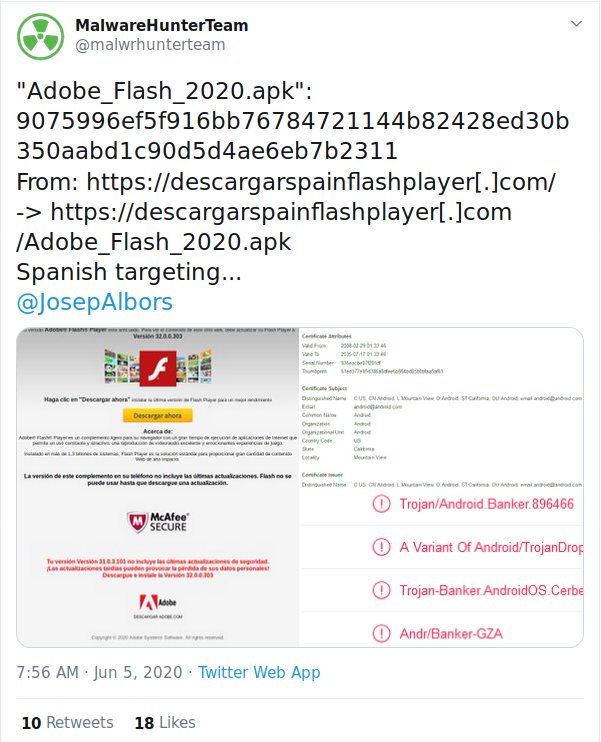

En esta web podemos observar como se ofrece la descarga del software mediante un botón de descarga, acompañado de una descripción de sus funcionalidades, una alerta indicando que nuestra versión de Flash Player no está actualizada y los logos de Adobe y McAfee para intentar añadir algo de confianza al sitio web.

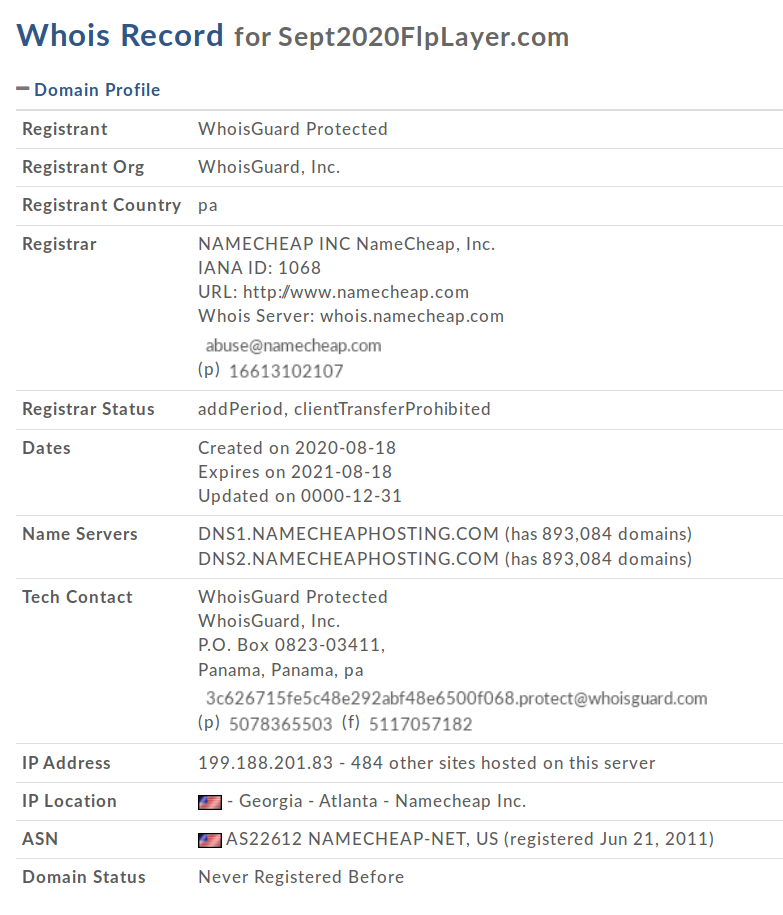

Si revisamos el dominio utilizado por los delincuentes para alojar esta web desde donde se descarga la aplicación maliciosa, vemos como este se registró el mismo día en el que la campaña empezó a propagarse.

Además, los delincuentes se han preocupado de obtener un certificado para su dominio, de forma que parezca aun más legítimo. No obstante, los principales navegadores como Firefox ya están bloqueando este sitio como potencialmente peligroso, por lo que, a pesar de que sigue activo en el momento de escribir estas líneas, deberían será pocos los usuarios que ignorasen las advertencias y terminasen instalando esta aplicación maliciosa.

Analizando la app maliciosa

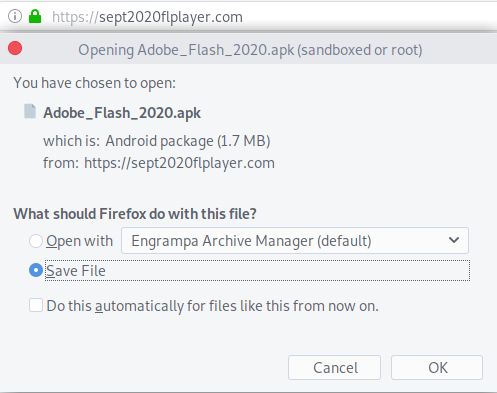

Nada más acceder a la web se iniciará la descarga de la app maliciosa, incluso aunque no pulsemos sobre el botón preparado para tal efecto. Es entonces cuando podemos ver el nombre de la aplicación maliciosa “Adobe_Flash_2020.apk”, nombre que ya ha sido usado en campañas anteriores.

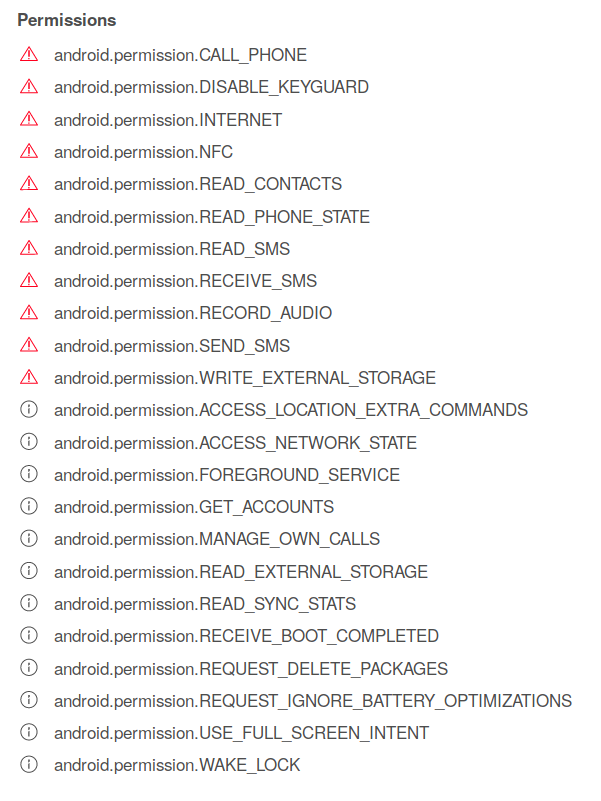

Con respecto a las funcionalidades de la aplicación una vez es instalada en el dispositivo Android de la víctima, esta solicita permisos que podrían comprometer la seguridad del sistema y de la información que contiene o que se consulta a través de él. En este caso, al estar ante un troyano bancario vemos como solicita, entre otros, permisos para el envío y lectura de SMS, de forma que pueda interceptar los mensajes usados por muchas entidades bancarias como doble factor de autenticación, además de enviar mensajes SMS para propagarse, tal y como está haciendo esta campaña.

Con respecto al malware en sí, todo apunta a que estamos ante una nueva variante del troyano bancario para Android Cerberus, troyano que lleva más de un año en activo, suele ofrecerse como malware con toda la infraestructura ya montada y que, recientemente, ha estado de actualizad debido a que su creador ha puesto en subasta el proyecto entero por un precio que empieza a partir de 50.000$ (o 100.000$ si se quiere adquirir directamente el código fuente y toda la infraestructura sin pasar por la subasta).

Tal y como podemos observar en la imagen anterior, correspondiente a un tweet del 5 de junio realizado por el investigador MalwareHunterTeam, esta campaña ya se utilizó hace un par de meses con la misma plantilla de página web y nombre de aplicación, por lo que los delincuentes responsables de esta nueva campaña solo han tenido que buscar un dominio nuevo para alojarla.

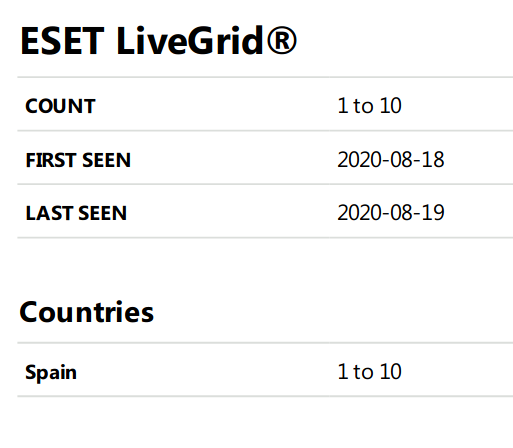

En lo que respecta al impacto de esta amenaza, parece que la campaña actual está centrada en usuarios españoles, lo cual tendría lógica viendo el dominio usado y que se propaga por SMS. Al incluirse el envío de estos mensajes de forma gratuita entre usuarios del mismo país gracias a las ofertas que realizan las operadoras de telefonía, serán pocos los que sean consciente del envío de estos mensajes hasta que no revisen el extracto mensual.

Las soluciones de seguridad de ESET detectan este malware como una variante del troyano Android/TrojanDropper.Agent.FWZ.

Conclusión

A pesar de que el creador del malware y la infraestructura alrededor de Cerberus ya haya dicho que no va a continuar con el proyecto, el hecho de que lo haya puesto a la venta, así como la actividad que ha tenido desde hace meses, nos invita a pensar que este malware va a seguir dando de qué hablar durante bastante tiempo más. Por ese motivo conviene estar atento a este tipo de campañas, evitar descargar este tipo de aplicaciones desde fuera de Google Play y contar con una solución de seguridad en nuestro dispositivo Android que permita la detección y eliminación de las amenazas.