Los casos de phishing se han ido multiplicando durante los últimos meses y es que esta amenaza se encuentra en los primeros puestos del ranking de detecciones en España y otros países. No cabe duda de que, ya sea con la finalidad de robar datos privados de los usuarios o como primera fase de campañas más elaboradas, el envío de correos fraudulentos sigue siendo uno de los vectores de ataques más utilizados por los atacantes.

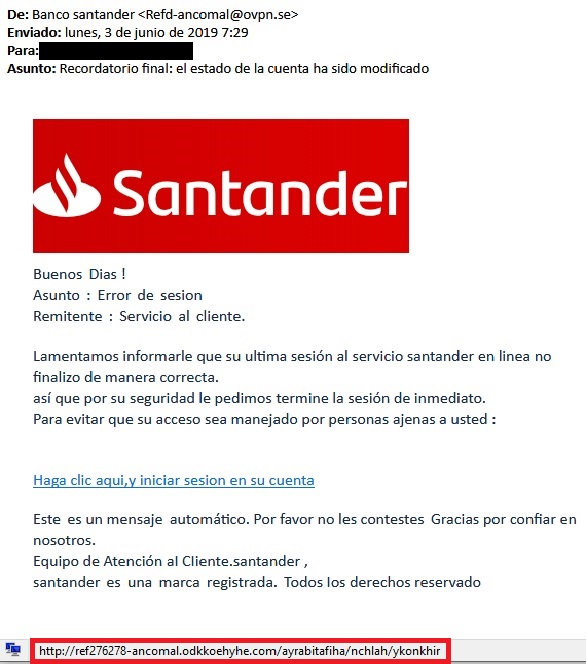

Correo sospechoso con imagen del Banco Santander

Como en tantos otros casos anteriores, todo empieza con la recepción de un correo en nuestra bandeja de entrada que parece tener como remitente al Banco Santander. Sin embargo, en esta ocasión no hace falta analizar la cabecera del email para comprobar que hay gato encerrado, ya que la propia dirección desde donde se envía el correo electrónico ya delata que su procedencia no es legítima.

Aun así, es posible que algún cliente de esta entidad bancaria no se fije en este detalle ni en la redacción bastante mejorable del contenido del mensaje. Incluso es probable que, tras leerlo, el usuario, preocupado por sus ahorros, pulse sobre el enlace proporcionado sin darse cuenta de que no se dirige a un dominio propiedad del banco, sino a uno que está controlado por los delincuentes.

Es en esta parte donde se debería prestar atención a todos los detalles que acabamos de comentar para, directamente, eliminar sin contemplaciones este mensaje de nuestra bandeja de entrada. Sin embargo, si los delincuentes siguen usando esta táctica es porque les sigue funcionando, aún sin esmerarse demasiado en el diseño y el contenido del correo electrónico tal y como sucede en este caso.

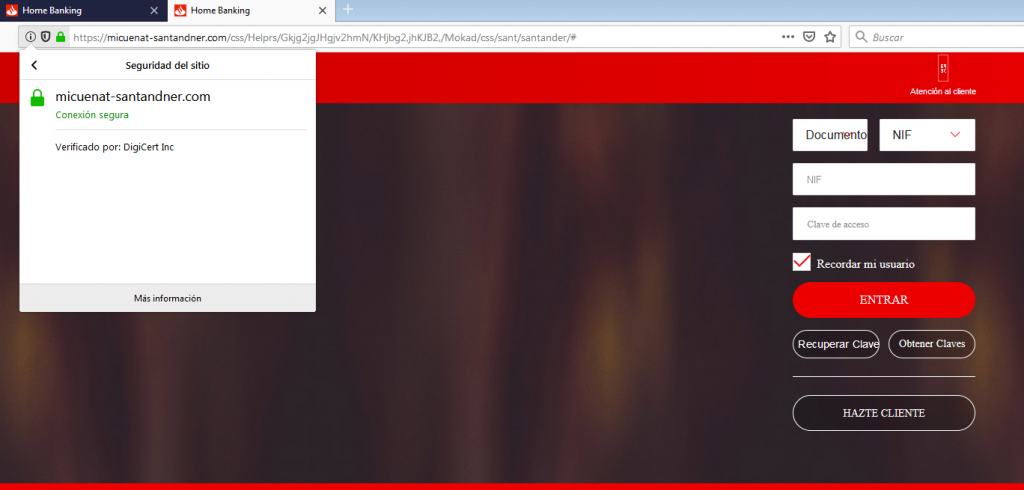

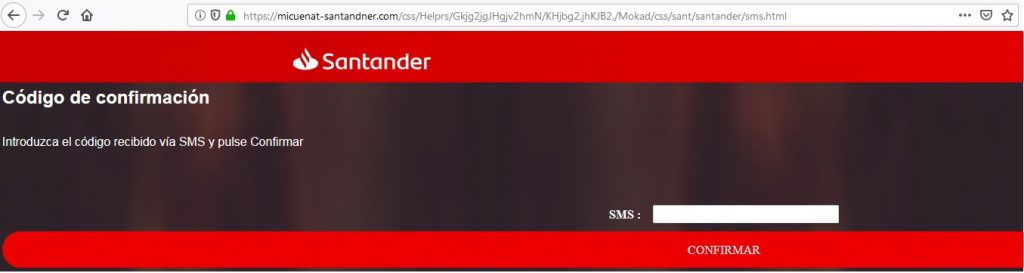

Uso de un certificado válido

Cuando la víctima es redirigida a la página web se siguen observando indicios que nos indican que estamos ante un caso de suplantación de identidad. La web poco tiene que ver con la legítima, tanto en diseño como en la dirección utilizada. Este último punto es importante ya que el dominio utilizado por los delincuentes “micuenat-santandner.com” se aprovecha de un nombre similar y fue registrado en el día de ayer 2 de junio (actualmente ya ha sido dado de baja). Sabemos además que la localización del servidor donde se aloja se encuentra aparentemente en España y el registro se realizó mediante un conocido proveedor de dominios.

Sin embargo, lo que más preocupa de esta web fraudulenta es que cuenta con un elemento que hace bajar la guardia a muchos usuarios. Se trata del certificado que indica que la comunicación entre el usuario y la web se realiza de forma segura. El famoso “candado” verde, que muchos siguen pensando que se refiere a que la web es segura, puede ser una trampa si se antepone a todas las señales que nos sirven para demostrar que estamos ante una página fraudulenta.

Esto es consecuencia de una interpretación errónea del significado de esta medida que se realiza desde hace demasiados años. Cambiar esas creencias y hábitos costará mucho tiempo, algo de lo que los delincuentes son conscientes y que, seguro, van a aprovechar.

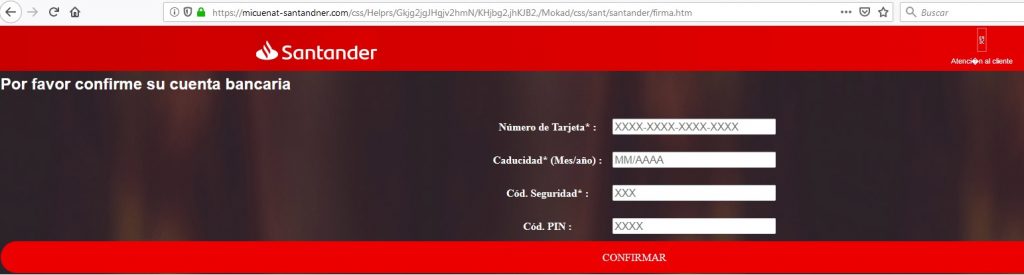

Robo de datos y uso del doble factor de autenticación

En lo que respecta al método utilizado para hacerse con los datos de las víctimas, no hay excesivas novedades ya que se sigue solicitando al usuario que los introduzca de forma manual. Así pues, tras una primera pantalla en la que se pide el documento de identidad y la clave de acceso, los delincuentes pasan a requerir directamente los datos de la tarjeta, sin comprobar que estos sean verídicos o inventados.

Como dato curioso que ya hemos visto en casos de phishing anteriores, en el último paso antes de redirigirnos, esta vez sí, a la web legítima del Banco Santander, se nos solicita el código de confirmación que se envía como doble factor de autenticación al móvil del usuario cuando se realiza un pago o transferencia. De este paso deducimos que los atacantes intentan realizar un cargo por un importe desconocido tan pronto como la víctima introduce los datos de su tarjeta de crédito en el paso anterior, aunque ya avanzamos que la información de la tarjeta de crédito se guarda para otros fines delictivos.

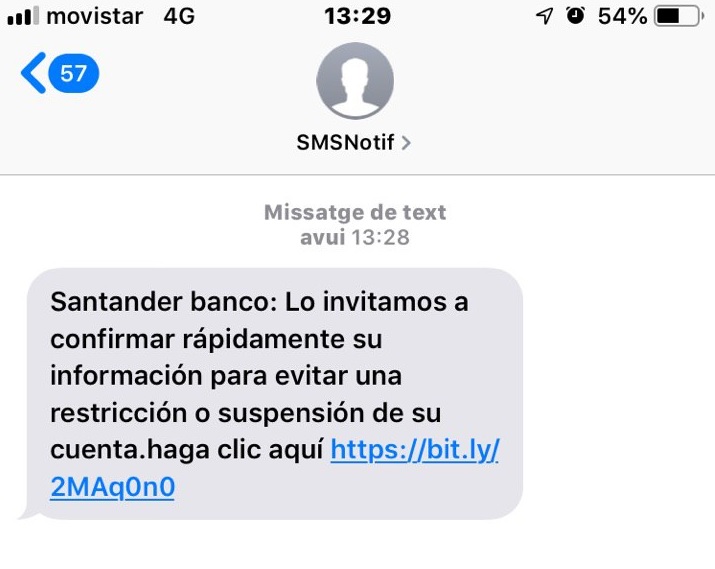

Envío de SMS

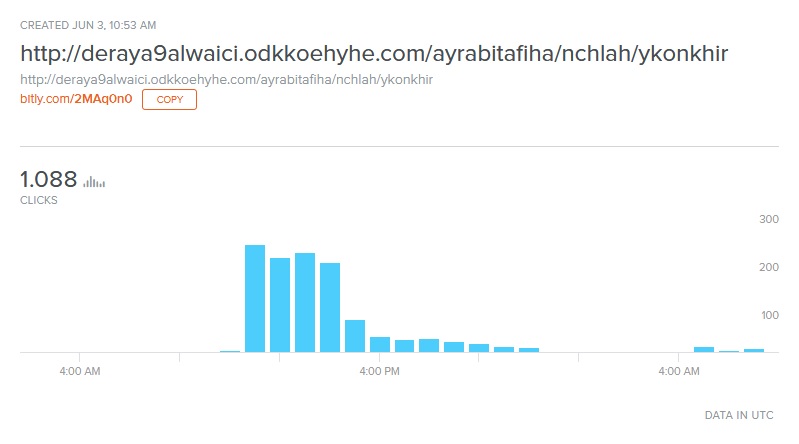

Además del envío de correos electrónicos, también se han detectado mensajes SMS con el mismo asunto y la misma suplantación de identidad del Banco Santander. En este caso, el mensaje es más breve pero también más directo y proporciona una dirección acortada a la que acceder.

Que los delincuentes hayan utilizado también el envío de mensajes SMS para aumentar el número potencial de víctimas demuestra que quieren rentabilizar al máximo esta campaña. En el momento de escribir estas líneas habían pulsado sobre el enlace acortado enviado de esta manera más de 1000 veces, lo que nos da una idea del alcance que ha podido llegar a tener, así como también de la hora en la que se inició el envío de mensajes de texto (alrededor de las 12 de la mañana del 3 de junio en horario peninsular de España).

Con respecto al código usado para generar las webs fraudulentas, tras analizar el código fuente de estas páginas y varios archivos incrustados en ellas, todo apunta a que los delincuentes usaron un kit de creación de páginas de phishing. Después registraron y almacenaron la información introducida en los formularios mostrados a las víctimas y, muy probablemente, guardaron esta información en un panel de control.

Conclusión

Estamos ante un nuevo caso de phishing que se aprovecha del prestigio de una entidad bancaria para intentar robar la información de sus usuarios. Como vemos, este tipo de incidentes no ha dejado de producirse durante los últimos años, con ligeras variaciones en lo que respecta a hacerlos más creíbles (con inclusión de certificados válidos que muestren el candado verde) o su facilidad de uso (con utilización de kits de phishing de sencillo manejo).

Por ese motivo, como usuarios, debemos estar alerta y fijarnos en aquellos puntos que hemos comentado y que nos sirven para distinguir un correo y una web fraudulenta de otros legítimos, sin olvidarnos de utilizar medidas de seguridad que sean capaces de detectar este tipo de amenazas.