Además de los troyanos bancarios, otra de las amenazas prevalentes durante estos últimos meses son aquellas relacionadas con el robo de información. Para conseguir credenciales de acceso a todo tipo de servicios online y redes corporativas los delincuentes utilizan varios métodos, entre los que encontramos, por ejemplo, herramientas de control remoto como Agent Tesla o Netwire, pero también técnicas menos elaboradas que dan un resultado aceptable.

Correo sospechoso

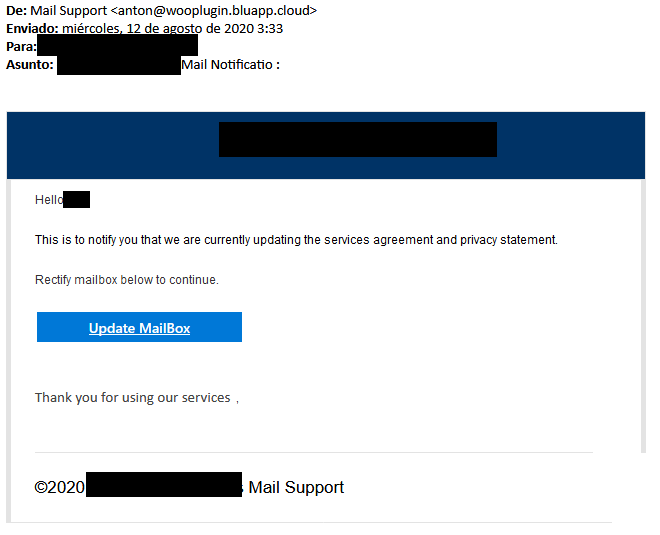

Como muchas de las amenazas que analizamos en este blog, el vector de ataque que han elegido los delincuentes en esta ocasión es el correo electrónico. En un escueto mensaje remitido desde una dirección relacionada con un sitio WordPress se nos indica en inglés que se están actualizando los términos de uso y privacidad relacionados con nuestro buzón de correo y que requieren de nuestra verificación manual.

La composición del mensaje en inglés, su brevedad o la ausencia de cualquier logo o identificador corporativo deberían hacer sospechar a cualquier receptor de estos mensajes. No obstante, los delincuentes han incluido en la firma del mensaje el dominio de correo del receptor, por lo que puede que algunos usuarios confundan este email por uno del departamento de soporte de su empresa.

Para realizar esta supuesta actualización se nos proporciona un enlace que redirige a un dominio registrado en Bulgaria hace solo tres semanas, lo cual puede ser otro indicativo para sospechar, si es que algún usuario se molesta en revisar este punto.

Robo de credenciales

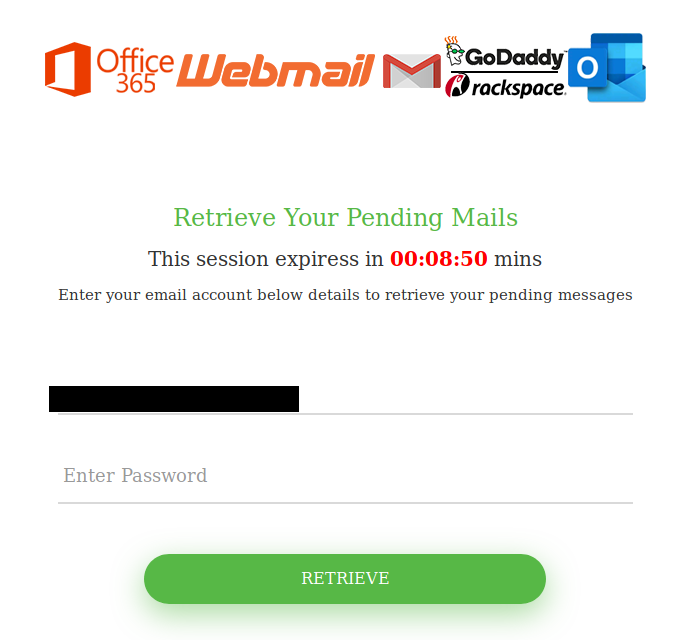

La finalidad de los delincuentes en esta campaña es el robo de credenciales relacionadas con servicios de correo electrónico, y lo demuestran no solo en el cuerpo del mensaje recibido, sino también en la web que han preparado para engañar a los usuarios. En este sito vemos varios logos de algunos de los servicios de correo electrónico más utilizados, como Outlook o Gmail, con el correo de la víctima ya introducido en el campo correspondiente y solicitando únicamente la contraseña.

Además, se incluye un tiempo límite para introducir las credenciales, necesarias según el mensaje que aparece para poder visualizar los mensajes que tenemos pendientes. Se trata de una estrategia sencilla y que puede ser fácilmente detectada como fraudulenta pero que, aun así, consigue víctimas, similar a otras que hemos visto anteriormente suplantando a plataformas como Dropbox o incluso haciéndose pasar por correos oficiales de la Junta de Andalucía.

En caso de que el usuario introduzca sus credenciales, estas serán recibidas por los delincuentes, quienes podrán acceder a su cuenta de correo y a todo lo que allí se almacena. Al ser un ataque pensado para usuarios de empresa, los atacantes no solo pueden robar información confidencial, sino que también pueden usar la cuenta comprometida para enviar correos dirigidos a los contactos de la víctima haciéndose pasar por esta.

Medidas de seguridad

Además de aprender a revisar aspectos clave de los correos sospechosos que recibimos para determinar si son verídicos o fraudulentos, hemos de tener en cuenta que los delincuentes perfeccionan sus técnicas y, en ocasiones, es difícil distinguirlos. Incluso puede darse el caso de que el correo de uno de nuestros contactos haya sido comprometido y los atacantes se estén haciendo pasar por él para conseguir que bajemos la guardia.

Por ese motivo es recomendable incorporar medidas de seguridad adicionales más allá de las credenciales compuestas por un usuario y una contraseña. Aunque se hayan aportado consejos a lo largo de los años a la hora de generar contraseñas robustas, muchos usuarios siguen utilizando contraseñas fáciles de adivinar o incluso reutilizándolas en diferentes servicios.

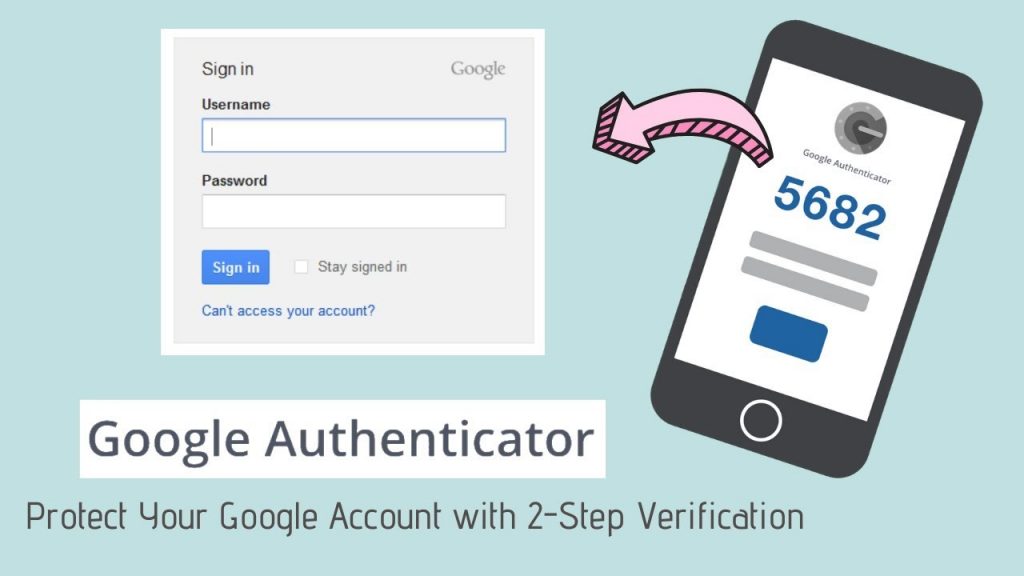

Una de las soluciones aportadas que añade una capa adicional de seguridad y evita que se pueda acceder directamente a nuestra cuenta de correo o cualquier otro servicio online que lo incluya es el conocido como doble factor de autenticación. Utilizándolo será necesario disponer de algo que conoces (tus credenciales) y de algo de lo que dispones (un móvil u otro dispositivo que genere códigos de un solo uso que caduquen al poco tiempo) para poder acceder a tus servicios online, ya sean estos tu correo electrónico o cualquier otro servicio.

También podemos utilizar otros mecanismos y sistemas de doble factor de autenticación como sistemas de verificación biométrica o dispositivos físicos para proteger nuestras cuentas, sin olvidar que las contraseñas las podemos dejar a buen recaudo utilizando alguno de los múltiples gestores de contraseñas existentes en el mercado. En definitiva, se trata de ponérselo difícil a los delincuentes en caso de que nos roben (o se filtren) nuestras contraseñas añadiendo una capa adicional de seguridad necesaria para poder acceder a los servicios en los que estamos registrados.

Conclusión

Incluso ataques bastante simples como el analizado hoy pueden poner en apuros a más de un usuario si este no toma las medidas de seguridad adecuadas. Por ese motivo es recomendable seguir las recomendaciones que hemos aportado si no queremos ver nuestras cuentas de correo y de otros servicios comprometidas, con todo lo que ello supondría.