Si algo está de moda, ten por seguro que alguien lo aprovechará en su propio beneficio. Esto es especialmente cierto en el mundo de las estafas y engaños por Internet y prácticamente no hay personaje famoso, suceso de actualidad o empresa reconocida que no haya sido la imagen de alguno de los múltiples ganchos usados para atraer a los usuarios a todo tipo de engaños que pueden costarles muy caro.

Los Minions… ¿ciberdelincuentes?

Así pues, no es de extrañar que unos de los personajes más de moda durante el pasado verano hayan sido usados como reclamo para hacer que varios usuarios pulsen sobre enlaces que no saben a ciencia cierta a dónde les dirigen.

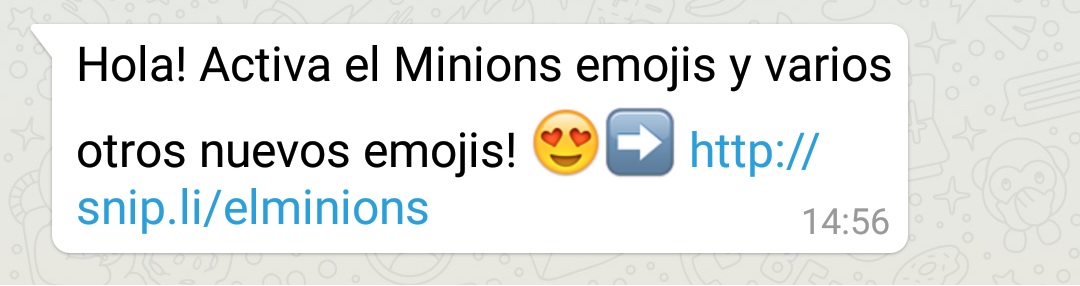

Todo empieza con un aparentemente inofensivo mensaje en nuestro WhatsApp en el que uno de nuestros contactos nos invita a probar los nuevos emoticonos de los Minions. Para ello, tan solo debemos pulsar sobre el enlace acortado que nos proporciona.

Por si no lo hemos dicho ya suficientes veces, hay que ir con mucho cuidado con este tipo de enlaces acortados, ya que, a primera vista, es imposible averiguar a dónde nos llevan y si puede resultar una amenaza para nuestro sistema.

En este caso, se nos redirige a una web pobremente diseñada y en la que se nos indican 3 sencillo pasos para poder instalar estos nuevos emoticonos. El paso más importante es el primero y consiste en invitar a 10 de nuestros contactos de WhatAspp a que realicen la misma operación.

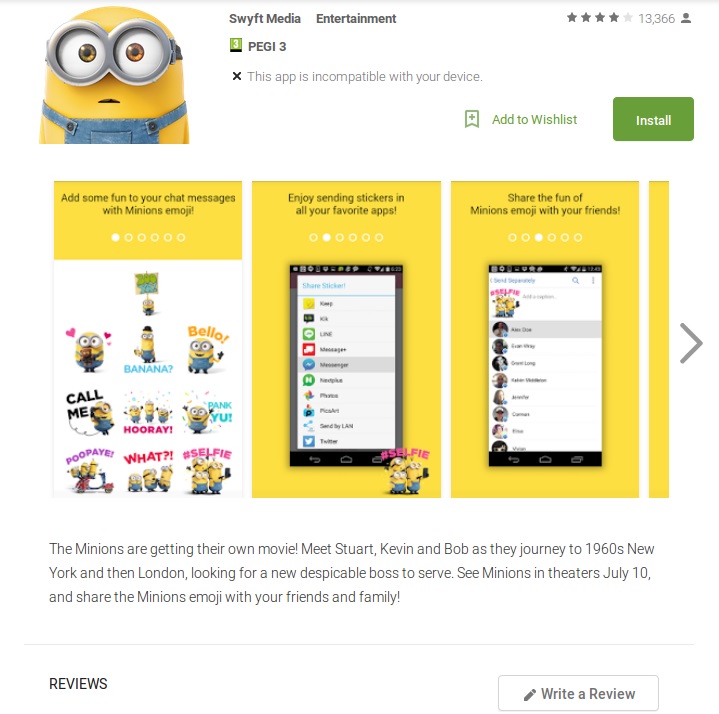

Curiosamente, en esa web hay una cuenta atrás de 300 segundos que, una vez llega a 0, nos redirige a una aplicación en Google Play para descargar estos emoticonos, sin necesidad de enviar las invitaciones a 10 de nuestros contactos.

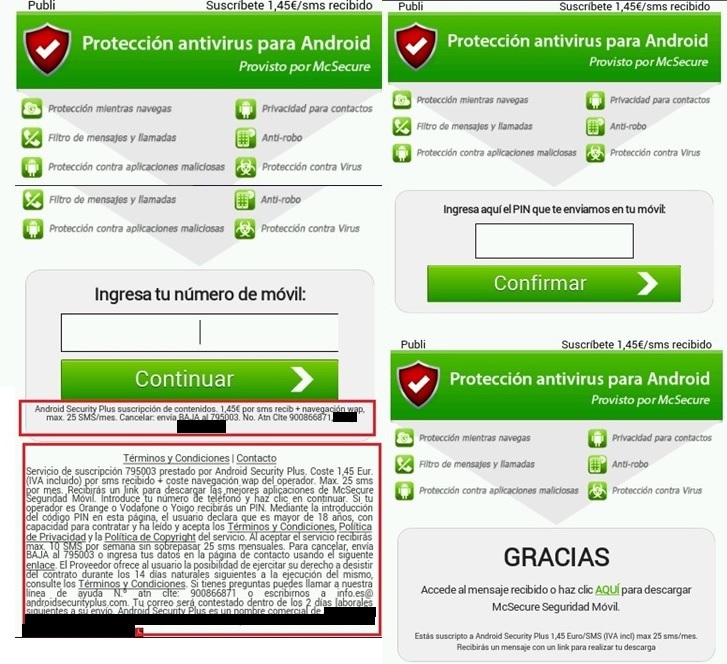

Contrato de un servicio de SMS Premium

La verdadera amenaza se produce cuando pulsamos sobre el botón continuar, puesto que nos aparecerá una ventana en el navegador ofreciéndonos una protección antivirus para el móvil a cambio de suscribirnos a un servicio de mensajes SMS Premium de 25 mensajes al mes y un coste de 1,45 € por mensaje, lo que supone un gasto mensual adicional de 36,25 € a nuestra factura de teléfono.

Este tipo de servicios están obligados a publicar sus tarifas y formas de darse de baja y, en este caso, se cumple la normativa vigente. Además, se solicita introducir un código de confirmación para activar el servicio de tarificación especial, por lo que el usuario tiene varias opciones de darse cuenta de lo que está contratando y rechazarlo.

No obstante, en el análisis de este supuesto antivirus hemos encontrado varias irregularidades que merecen la pena ser comentadas para evitar que alguien contrate algo que no realiza la función por la cual se paga.

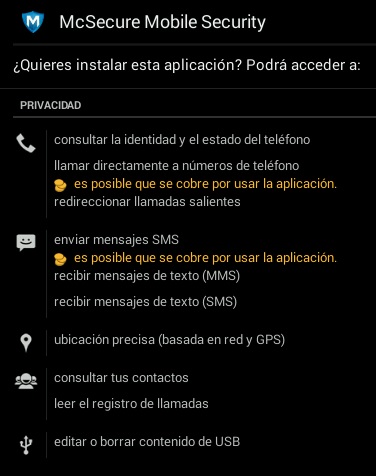

Si vemos los permisos que solicita esta aplicación, observamos que es posible que se nos cobre un coste adicional por llamar a ciertos números de teléfono y enviar mensajes SMS.

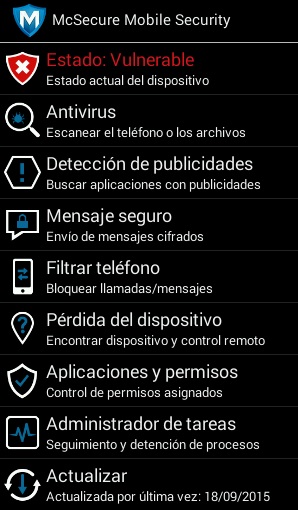

Pero lo que realmente nos llama la atención de este supuesto antivirus, es su diseño. Aparentemente tiene una interfaz limpia, con acceso a las funcionalidades típicas de una solución de seguridad para móviles y además parece que se actualiza, o al menos nos indica que ha realizado una actualización.

Sin embargo, esa apariencia es muy similar a la que que tiene un antivirus legítimo conocido como Zoner Antivirus, pero no a la versión actual, sino a una de hace bastante tiempo. Además, gracias a los datos aportados por nuestro compañero Sergio de los Santos, director de laboratorio de Eleven Paths, sabemos que esta aplicación comparte muchos de los enlaces con Zoner Antivirus.

Además, los permisos también son muy parecidos entre ambas aplicaciones pero no los certificados con los que se firma la aplicación. Mientras que los certificados usados por Zoner Antivirus tienen toda la apariencia de ser oficiales, el usado por McSecure Mobile Security parece haber sido utilizado únicamente para esta aplicación.

Por si fuera poco, dentro de la aplicación McSecure Mobile Security encontramos un enlace que nos redirige a http://mcssm.com/UK que a su vez nos dirige a la web del desarrollador Blinck en Google Play pero que, curiosamente, no dispone de ninguna aplicación activa en el momento de escribir estas líneas.

Una búsqueda por la caché de Google nos demuestra que sí hubo una aplicación de seguridad desarrollada por este tal Blinck, y que además hacía referencias a otras soluciones de seguridad como las de Kaspersky.

Esta aplicación se encontraba firmada con el mismo certificado que otra aplicación conocida como “Remote Access Blocker”. Dentro de este certificado se encuentra el nombre de una persona que no vamos a mencionar, pero resulta curioso que al indagar sobre ella hayamos descubierto que tiene la cuenta de Twitter suspendida.

Conclusión

Todas las averiguaciones e información que hemos obtenido gracias a Sergio de la aplicación presentada como antivirus nos hace sospechar que nos encontramos ante un caso típico de grayware. Esto es software que si bien no se puede catalogar directamente como malicioso, muestra ciertas funcionalidades e intenciones ocultas no tan aparentemente a la vista como deberían estar.

Tampoco se puede acusar directamente al sistema de suscripción a mensajes SMS Premium de estafa, puesto que cumple con la normativa y avisa de los costes al usuario. Sin embargo, la utilización de aplicaciones gratuitas (los emoticonos de los Minions) y que se pueden obtener por canales oficiales (Google Play Store) de forma gratuita como gancho para captar nuevos clientes de servicios Premium es, cuando menos, discutible.