Las campañas dirigidas a cierto tipo de usuarios, o las que concentran sus víctimas en un país o región en concreto, siempre resultan interesantes de analizar, más aun cuando estamos ante una campaña prolongada en el tiempo y que no se trata de un incidente puntual. Si además esta campaña de propagación de malware tiene como objetivo principal a usuarios españoles que utilizan sistemas Windows, sobran los motivos para que prestemos toda la atención sobre esta amenaza.

Ficheros torrent que no son lo que parecen

A la hora de analizar una amenaza como esta es muy importante conocer cuál es el vector de ataque utilizado por los delincuentes que han preparado la campaña. En este caso nos encontramos ante un clásico que, si bien ya no es tan utilizado como hace algunos años, sigue teniendo la misma eficacia. Estamos hablando de ficheros maliciosos descargados desde sitios de compartición de archivos que son descargados utilizando el protocolo Bittorrent.

De hecho, los delincuentes ni siquiera se han molestado en camuflar el código malicioso dentro de un archivo torrent para que parezca legítimo, sino que han utilizado el viejo truco de ponerle una doble extensión al archivo. De esta forma, lo que aparentemente es un archivo .torrent es en realidad un archivo .vbe que permite la ejecución de código al intentar abrirlo.

Como ya hemos indicado, se trata de una campaña que lleva varios meses activa y las detecciones del malware utilizado no han dejado de crecer, especialmente en las últimas semanas, lo que ha provocado que empresas de seguridad como ESET o Ensilo (con un completo análisis de esta amenaza) lancemos alertas como la que estás leyendo ahora mismo. Los delincuentes se aprovechan de usuarios desprevenidos que quieren descargar sus películas, series, juegos o canciones favoritas desde sitios de compartición de archivos. En esta campaña, la práctica totalidad de archivos maliciosos detectados se han descargado desde una conocida página de torrents hispana, por lo que recomendamos a los usuarios asiduos a este tipo de sitios web que extremen las precauciones.

Existe un gran número de archivos trampa utilizados por los delincuentes durante los últimos meses, entre los que encontramos ejemplos como los que vemos a continuación:

- Campeones_HDRi.torrent.vbe

- El.Inspector.01.05.DVDRip.torrent.vbe

- big-version-extendida-bluray-1080-px.torrent.vbe

- Keylor_Navas_Hombre_de_Fe_HDrip_Latino.torrent.vbe

- piratas-del-caribe-3-bdremux-1080-px.torrent.vbe

- juego-de-tronos-3-01.torrent.vbe

- trilogia-predator-microhd-1080-px.torrent.vbe

- age-of-empires-ii-hd-multi2.torrent.vbe

- Alerta.maxima.torrent.vbe

- El_Ministerio_Del_Tiempo_2_720p_01.torrent.vbe

- los-50-son-los-nuevos-30-blurayrip-ac3-5-1.torrent.vbe

- el-continental-1-1-hdtv.torrent.vbe

- ESDLA.La.Comunidad.del.Anillo.torrent.vbe

- 100_grandes_exitos_de_salsa.torrent.vbe

- vengadores-infinity-war-4kultrah.vbe

- BRUCE_SPRIGSTEEN_Discografia.torrent.vbe

- Asesinato_en_el_orient_express_17_brscreener2_48gb.torrent.vbe

Tal y como se puede observar, los archivos maliciosos se hacen pasar por todo tipo de contenido, desde películas a videojuegos, ampliando así sus víctimas potenciales. Los usuarios engañados de esta forma se encontrarán con que en lugar de lo que querían bajar han terminando instalando en su sistema un troyano con funcionalidades de acceso remoto por parte de los delincuentes.

Analizando la amenaza

La finalidad de los atacantes es conseguir instalar en el sistema de las víctimas una puerta trasera que, además, realiza varias funcionalidades, entre las que encontramos capturas de pantalla del sistema, robo de credenciales e información privada, ejecución remota de comandos, descarga y ejecución de archivos, modificación de la configuración del sistema, acceso remoto, minería de criptomonedas e incluso ransomware.

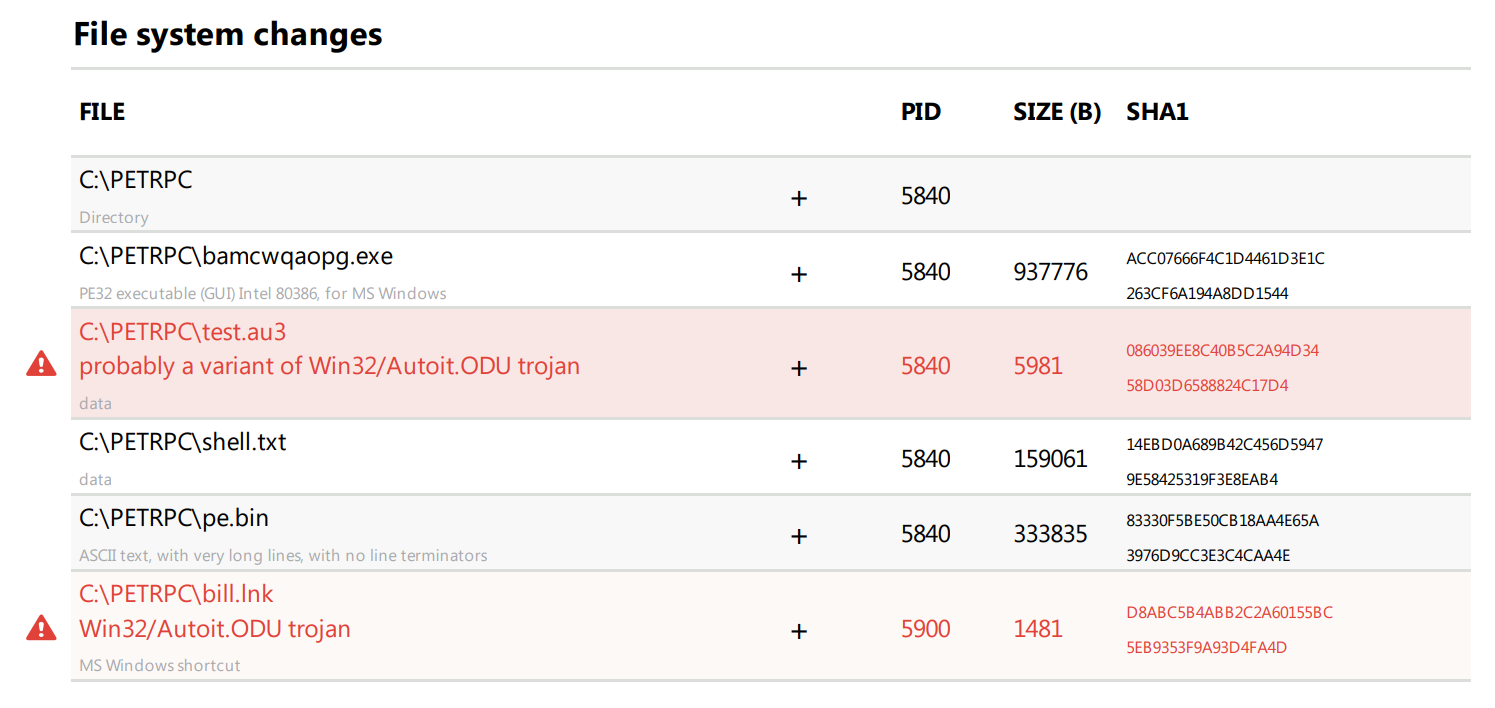

Una vez que el usuario ha descargado el falso archivo torrent en su sistema y lo ejecuta, el script descarga un archivo cifrado desde una ubicación controlada por los delincuentes y que inyecta el payload en el proceso del sistema vbc.exe. Esta funcionalidad de dropper descarga varios archivos en una carpeta con el mismo nombre que el de la máquina infectada. La carpeta utilizada para descargar estos archivos coge su nombre del sistema, y entre los ficheros descargados encontramos por ejemplo ficheros elaborados con el lenguaje Autoit, algo importante como veremos a continuación.

Descarga de archivos maliciosos tras la ejecucución del falso torrent – Fuente: ESET Threat Intelligence

Este punto es bastante importante, puesto que los delincuentes han incluido varios mecanismos de evasión de antivirus y medidas de seguridad del sistema como el propio UAC de Windows. La utilización de ficheros AutoIt modificados para engañar a los motores de los antivirus de forma especial es un ejemplo de ello, aunque las soluciones de ESET detectan esta amenaza como Win32/Autoit.ODU. Por si fuera poco, también utiliza la técnica de Process Hollowing para hacerse pasar por un proceso inofensivo y evitar así ser detectado por algunas soluciones de seguridad.

En lo que respecta a la evasión del UAC y la escalada de privilegios en el sistema, los delincuentes utilizan las técnicas Disk-Cleanup Bypass y Eventvwr UAC Bypass para conseguir su objetivo. Además, tienen la capacidad para evitar la eliminación de archivos utilizados por este malware por parte de varias herramientas de recuperación. Por último, el malware también es capaz de detectar si se está ejecutando en ciertos entornos de análisis analizando los recursos del sistema y deteniendo su ejecución si es el caso.

En resumen, podríamos decir que estamos ante un proceso de infección multifase que consta de los siguientes puntos:

- El dropper VBS Script camuflado como un archivo torrent es ejecutado por el usuario y se descargan los siguientes ficheros:

- Un archivo ejecutable .exe

- Un script AutoIt llamado test.au3

- Un binario llamado pe.bin

- Un fichero de texto shell.txt

- Un enlace directo .lnk que apunta al script AutoIt

- Se ejecuta el script AutoIt test.au3 y se descifra el código binario pe.bin que procede a cargarse en memoria.

- Al mismo tiempo se intenta la evasión de antivirus, normalmente mediante Process Hollowing.

- El archivo binario final se descifra y ejecuta en el sistema.

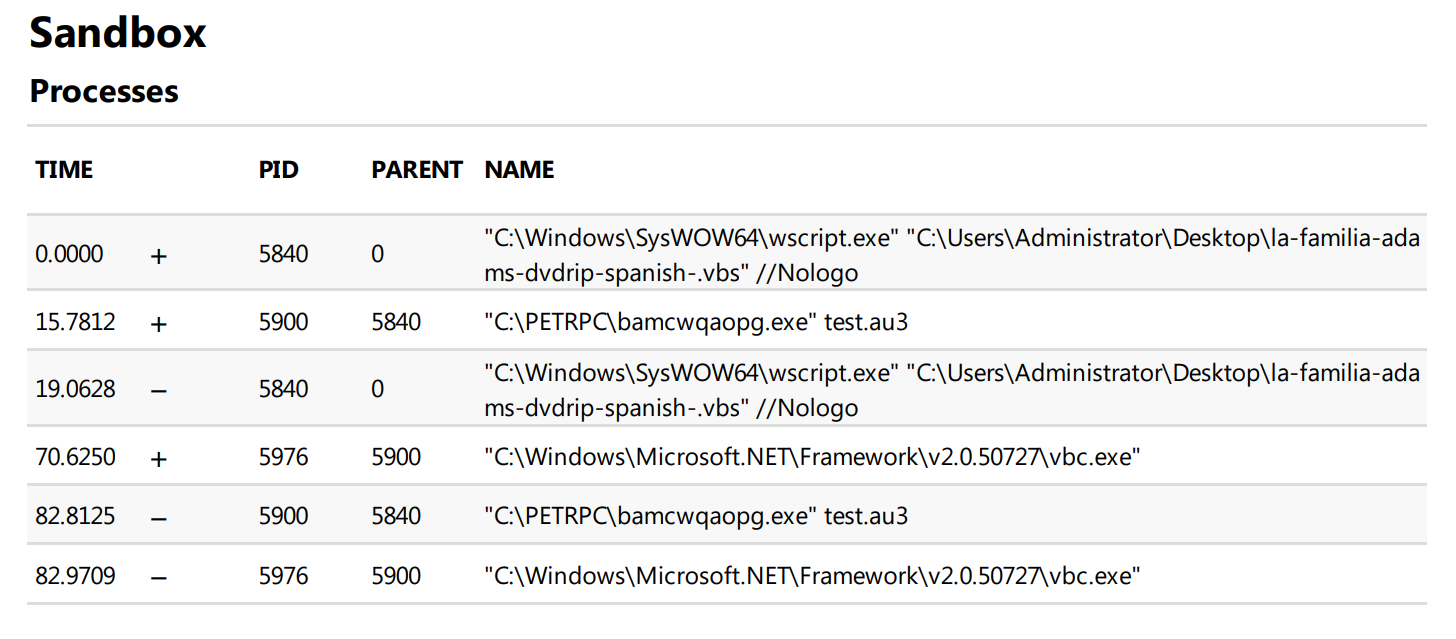

Ejecución de procesos en el sistema infectado – Fuente: ESET Threat Intelligence

Además de realizar estas acciones, el malware también tiene la capacidad de eliminar posibles puntos de restauración como las Shadows Copies de Windows para evitar recuperar los archivos en el caso de que se active la funcionalidad de ransomware. Por último, los delincuentes están utilizando una infraestructura de mando y control (C&C) alojada en DNS de servicios legítimos como Akamai CDN o Amazon Web Services, lo que les ayuda a evitar sistemas de detección basados en reputación de sitios web.

Objetivos e impacto

Todos los indicios apuntan a que el objetivo final detrás de esta campaña no es otro que el financiero, es decir, conseguir la mayor cantidad de dinero posible mediante el robo de monederos de criptomonedas, la criptominería o el ransomware. No obstante, tampoco debemos olvidar que al poder acceder remotamente al sistema infectado, los delincuentes pueden robar información confidencial y tomar el control del dispositivo para, por ejemplo, grabar conversaciones con la cámara o el micrófono en caso de que estos dispositivos se encuentren presentes.

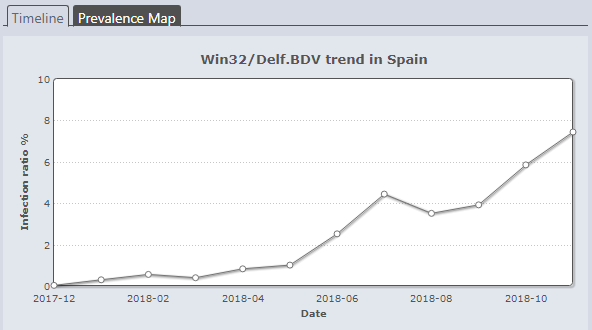

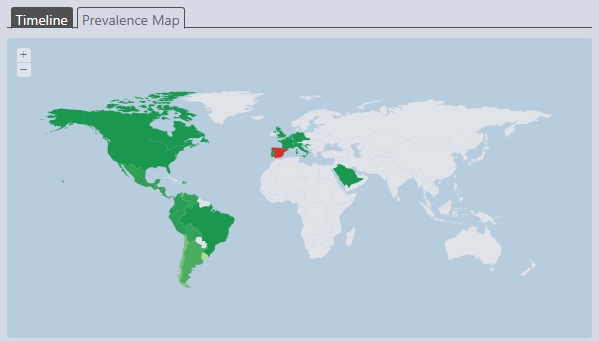

El motivo por el que se han centrado en usuarios españoles (con algunas detecciones en mucho menor porcentaje en países de habla hispana como México, Uruguay, Argentina, Perú e incluso en Francia) puede estar relacionado con el vector de ataque utilizado. Las descargas por torrent siguen siendo bastante usadas en España, y muchos usuarios no revisan si lo que están a punto de bajarse es malicioso o no.

En la siguiente línea temporal podemos observar como a principios de año las detecciones de este tipo de malware (detectadas por las soluciones de ESET como Win32/Delf.BDV) eran bastante escasas, pero a partir de junio estas detecciones de dispararon, tan solo frenadas por la época vacacional de agosto y volviendo con fuerza desde septiembre hasta ahora.

Detecciones de los falsos torrent maliciosos desde finales de 2017 – Fuente: Virus Radar

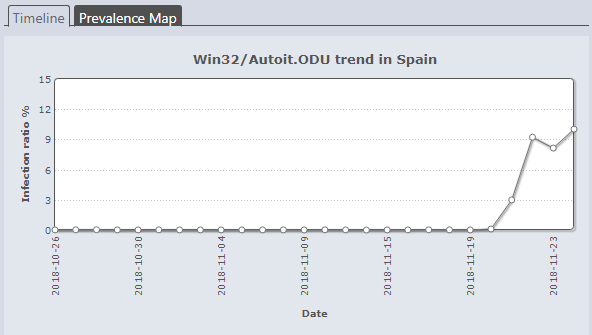

Además, con el añadido reciente de las detecciones específicas de los ficheros AutoIt modificados por los delincuentes, podemos ver cómo en las últimas semanas el número de detecciones de estos ficheros es algo a tener en cuenta con respecto al porcentaje total de detecciones diarias realizadas por las soluciones de ESET.

Detecciones del script AutoIt malicioso desde inclusión con firma escpecífica – Fuente: Virus Radar

Sin embargo, las gráficas que ponen en contexto la situación de un país o región con respecto al resto suelen ser la que mejor funcionan, y si echamos un vistazo al siguiente mapa se observa claramente que el objetivo de los delincuentes son los usuarios españoles, con algún daño colateral, especialmente en países de habla hispana.

Impacto global de esta campaña de propagación de malware – Fuente: Virus Radar

Conclusión

Nos encontramos ante una campaña que se encuentra activa y que lleva meses afectando a usuarios españoles con una tendencia al alza, pero que también está siendo detectada de forma eficaz en la mayoría de las ocasiones. La utilización de supuestos archivos torrent maliciosos subidos a uno de los sitios de descargas más utilizados ayuda a que la propagación de esta amenaza siga creciendo.

Por ese motivo debemos tener cuidado a la hora de descargar ficheros desde según qué sitios, revisar que son realmente lo que aparentan, analizar estos archivos siempre con una solución de seguridad como las de ESET y, ante la duda, eliminarlos de nuestro sistema evitando ejecutarlos.