A estas alturas de la película, ya no nos sorprendemos de ver todo tipo de dispositivos conectados en lo que se conoce como Internet de las cosas. Durante los últimos años hemos visto cómo el número de aparatos conectados ha crecido exponencialmente y ya podemos encontrar desde móviles y tablets a cámaras IP, muñecas, Smart TVs e incluso coches, entre muchos otros.

Una cafetera con muchas posibilidades

Entre los dispositivos conectados que podemos encontrar en nuestra cocina, encontramos dos que ya han protagonizado algún incidente de seguridad, como son las neveras y las cafeteras. Puede sonar raro, pero las cafeteras conectadas a nuestra red llevan bastantes años protagonizando noticias relacionadas con sus vulnerabilidades (ya en 2008 publicamos algún artículo hablando sobre este tema) y no parece que su seguridad haya mejorado en los últimos tiempos.

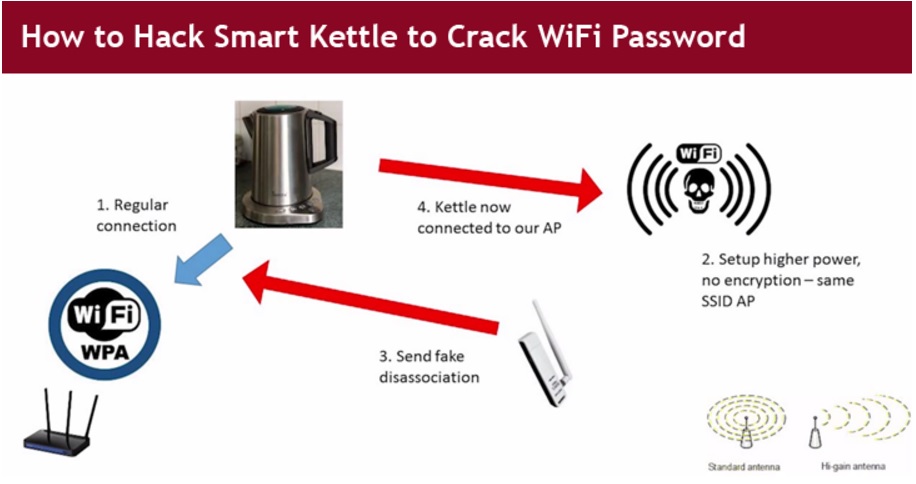

En esta ocasión, el investigador Ken Munro ha conseguido comprometer un modelo de cafetera iKettle de forma que ha podido utilizarla como instrumento para obtener la contraseña de una Wi-Fi cifrada con contraseña. El resumen del ataque lo podemos ver a continuación.

Funcionamiento del ataque

Como vemos en el diagrama, la cafetera se conecta a la Wi-Fi doméstica del usuario para recibir instrucciones de una aplicación disponible para iOS y Android y que permite al usuario enchufar remotamente la cafetera para que empiece a hervir el agua. Es precisamente en esta aplicación donde se encuentra el mayor agujero de seguridad, puesto que tiene una contraseña por defecto de seis dígitos para poder conectarse a la cafetera que puede ser averiguada por un atacante. Esta vulnerabilidad permitiría a un atacante averiguar también la contraseña de la red Wi-Fi a la que la cafetera se encuentra conectada.

Para conseguir obtener la contraseña de la Wi-Fi de la víctima, el investigador utilizó una antena direccional para generar una Wi-Fi sin contraseña con el mismo nombre de la red objetivo y apuntar a la ubicación de la iKettle. Esta red falsa está preparada para tener una potencia más elevada de lo habitual, de forma que la cafetera reciba más señal de la red maliciosa y se conecte a ella.

Una vez la cafetera se ha conectado a la Wi-Fi del atacante, este puede obtener información sobre ella enviando comandos por Telnet, consiguiendo, entre otras cosas, la contraseña en texto plano de la red cifrada de la víctima a la que la cafetera estaba conectada. Podemos ver la explicación de forma más detallada en el siguiente vídeo:

Conclusión

Por desgracia, este tipo de vulnerabilidades son la tónica habitual en el Internet de las cosas, y aunque en este caso en concreto se trata de un ataque dirigido hacia un usuario en particular, son muchos los dispositivos conectados que presentan agujeros de seguridad parecidos.

Es tarea de todos evitar que el Internet de las cosas se convierta en un descontrol absoluto y ponga en peligro nuestros datos privados o incluso nuestra seguridad. Para ello, tanto fabricantes como usuarios han de trabajar duro, ya sea para desarrollar dispositivos más seguros como para establecer medidas de protección adecuadas o actualizar el sistema que los gobierna cuando se lance una nueva versión.