Cuando hablamos de las técnicas de propagación de malware usadas por los delincuentes en los últimos años podemos observar cómo se ha experimentado una evolución. Durante unos años los kits de exploit fueron predominantes, intentando descargar código malicioso en los ordenadores de aquellos usuarios que visitaban una web maliciosa o que había sido comprometida previamente. A día de hoy, no obstante, los kits de exploits han quedado relegados a un segundo plano, aunque siguen dando guerra tal y como vamos a ver a continuación.

Nuevo malware, mejorando técnicas clásicas

Hace unos días, miembros de Proofpoint y el investigador Kafeine publicaron los resultados tras analizar una nueva campaña de propagación de malware organizada por el grupo de delincuentes conocido como KovCoreG. Este grupo se ha ganado fama por distribuir malware especializado en fraude en publicidad online, explotando su sistema de afiliados y utilizando los tres principales navegadores para Windows como vector de propagación.

Durante más de un año han estado utilizando esta técnica, pero la campaña más reciente detectada ha sido desmantelada rápidamente una vez que tanto la red de publicidad como el sitio web afectado fueron informados de este hecho.

Tal y como ya hemos comentado en casos anteriores, el malvertising ha sido utilizado en varias ocasiones por delincuentes para propagar sus amenazas, y aunque se ha venido observando un descenso en el uso de este vector de ataque durante los últimos meses, sigue siendo lo bastante interesante como para que, de tanto en tanto, algún grupo criminal decida volverlo a utilizar.

Lo que se ha observado en esta campaña es que, en lugar de utilizar técnicas de propagación masiva para intentar conseguir el mayor número de víctimas potenciales, los delincuentes han preferido utilizar técnicas más depuradas y aprovechar la ingeniería social para conseguir un porcentaje de éxito más elevado.

Objetivo: PornHub

Para conseguir un éxito considerable, los delincuentes centraron sus esfuerzos en aprovechar y explotar Traffic Junky, la red publicitaria que gestiona los anuncios en PornHub, conocida web de contenido pornográfico que ocupa el ranking mundial número 38 (o el 21 en Alexa).

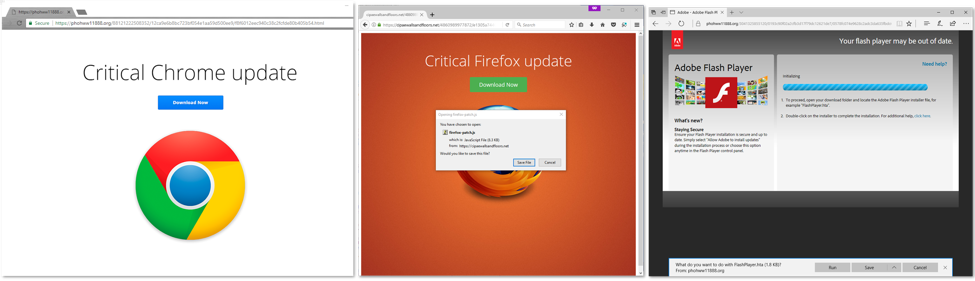

Una vez un usuario accedía a esta web con Google Chrome, Firefox o Internet Explorer / Edge, era redireccionado a otro dominio desde donde se ejecutaba código JavaScript ofuscado, idéntico según los investigadores al usado en otros kits de exploit como Neutrino. La ejecución de este código hace que los usuarios de Chrome y Firefox vean en su navegador una supuesta actualización del mismo, mientras que los usuarios de Internet Explorer / Edge verán una supuesta actualización de Adobe Flash Player.

Ejemplo de las pantallas mostradas en los diferentes navegadores. Fuente: ProofPoint

A continuación se descargan dos archivos con extensiones .flv y .mp4, archivos que actúan como descargadores del malware Kovter, presentado en la forma de un archivo .avi. El troyano Kovter es conocido por la persistencia que logra en el sistema y su facilidad a la hora de pasar desapercibido y por estar relacionado en campañas de fraude publicitario, haciendo que los sistemas infectados pulsen sobre anuncios sin conocimiento de los usuarios.

Siendo PornHub una de las webs más visitadas a nivel mundial, no sería de extrañar que el número de víctimas haya sido elevado. Sin embargo, la rápida actuación de PornHub y Traffic Junky a la hora de solucionar el problema tras ser informados ha prevenido que muchos más sean infectados.

Conclusión

Si bien las campañas de malvertising tradicional unidas al uso de kits de exploits no están pasando por su mejor momento, los delincuentes siguen confiando en ellas ocasionalmente para conseguir sus objetivos. Por eso mismo es importante que estemos atentos a la hora de visitar cualquier tipo de web, incluidas las de confianza, por si se intenta descargar algún fichero malicioso que infecte nuestro sistema.