Con alrededor de 2.000 millones de usuarios, Facebook sigue posicionándose como la mayor red social que existe actualmente. Estos millones de usuarios comparten sus momentos, inquietudes, viajes, etc. pero muchos también utilizan Messenger, el sistema de mensajería de la compañía para comunicarse con sus amigos. Esto lo saben los delincuentes y lo aprovechan para propagar sus amenazas, tal y como vamos a ver ahora.

Messenger como vector de infección

El uso malicioso de publicaciones en perfiles de Facebook y mensajes de Messenger con enlaces como vector de ataque no es nada nuevo, y llevamos bastante tiempo viendo cómo periódicamente este tipo de campañas se repiten cada cierto tiempo. La técnica no ha variado demasiado en los últimos años y eso demuestra que aún a día de hoy siguen picando en el anzuelo muchos usuarios.

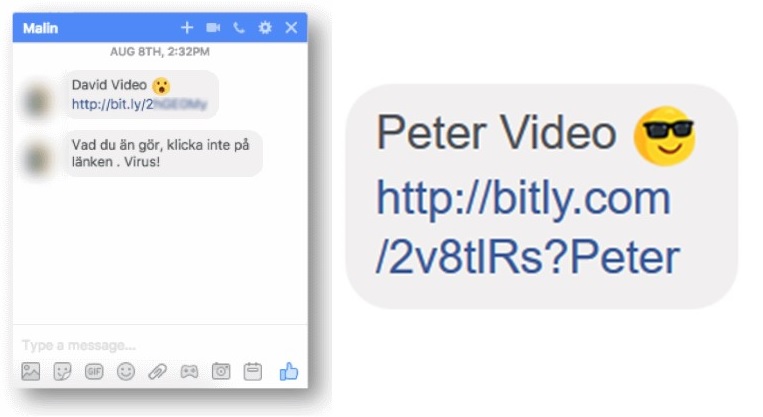

Durante esta semana, varios investigadores han visto que se han estado propagando una serie de mensajes con un enlace acortado adjunto. En el mensaje, que proviene de alguno de nuestros contactos que ha sido previamente afectado, se indica el nombre de la posible víctima junto a la palabra video, lo que puede hacer que no pocos usuarios pulsen sobre el enlace.

Ejemplos de mensajes maliciosos – Fuente: Securelist y CSIS Security Group

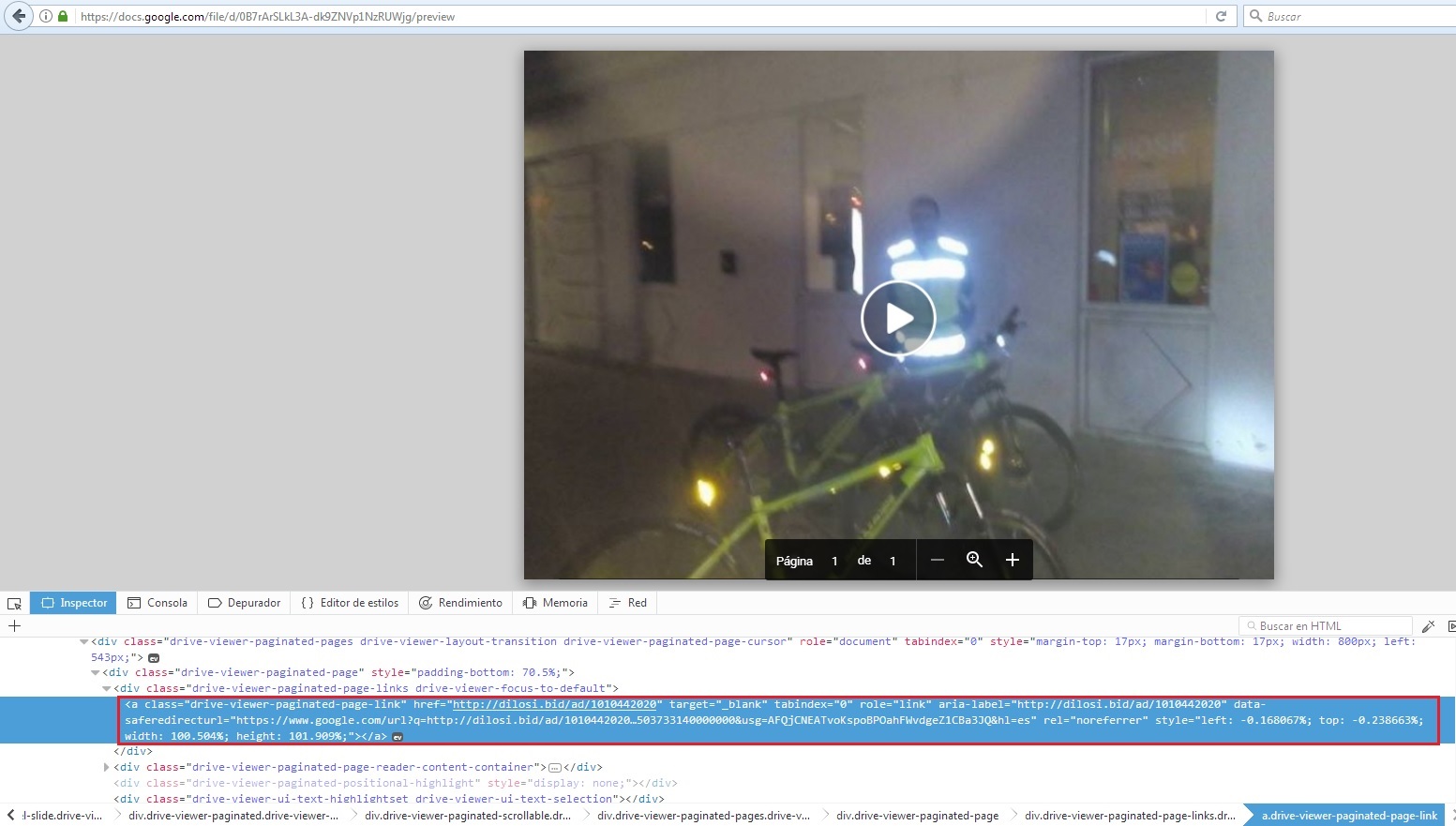

En el caso de que nos dejemos llevar por la curiosidad y hagamos clic en el enlace acortado, este redirige a una imagen presentada como un falso vídeo alojado en Google Docs. Es importante destacar que los delincuentes se toman la molestia de capturar alguna foto de nuestro perfil para intentar hacer el falso vídeo más convincente, aunque en realidad tan solo se trate de la imagen levemente difuminada a la que se le ha añadido un botón de play encima.

Web con el falso vídeo donde se puede observar la redirección realizada al pulsar sobre la imagen

Si nos fijamos en el código de la web, vemos que cuando pulsamos sobre el falso vídeo se nos intenta redirigir a una web fuera de Google docs. Es en este punto donde los delincuentes han preparado una serie de webs donde utilizan cookies de seguimiento para vigilar la actividad de la víctima y mostrarle anuncios o enlaces en los que pueda caer fácilmente.

Por ese motivo, no todos los usuarios verán lo mismo cuando pulsen sobre el falso vídeo. A dónde se les redirigirá dependerá en gran medida del navegador y el sistema operativo que estén usando, los complementos que tengan instalados y su idioma o ubicación, tal y como veremos a continuación.

Diferente comportamiento según varios parámetros

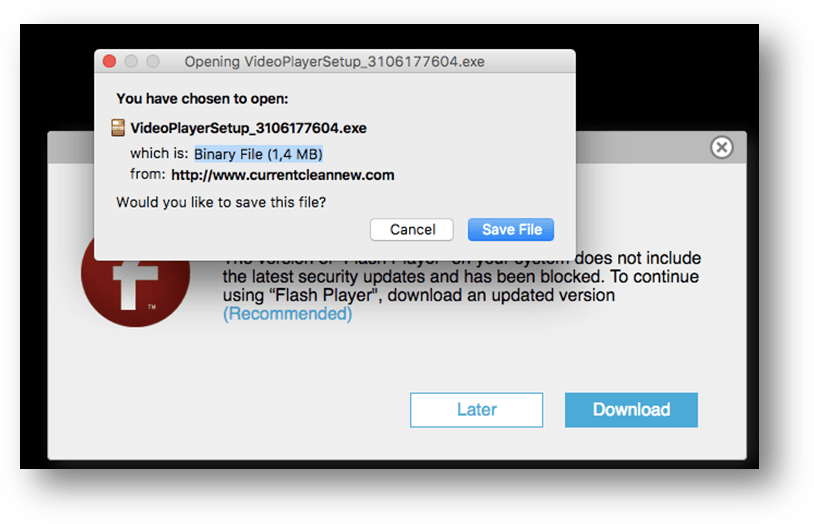

Así pues, en el caso de que el usuario esté utilizando Firefox como navegador en Windows, se le mostrará una falsa actualización de Flash Player que resultará ser en realidad un adware en forma de archivo.exe. Lo mismo pasa si utilizamos Firefox en macOS, solo que en este caso el fichero descargado será del tipo .dmg.

Ventana con Falsa actualización de Flash Player – Fuente: Securelist

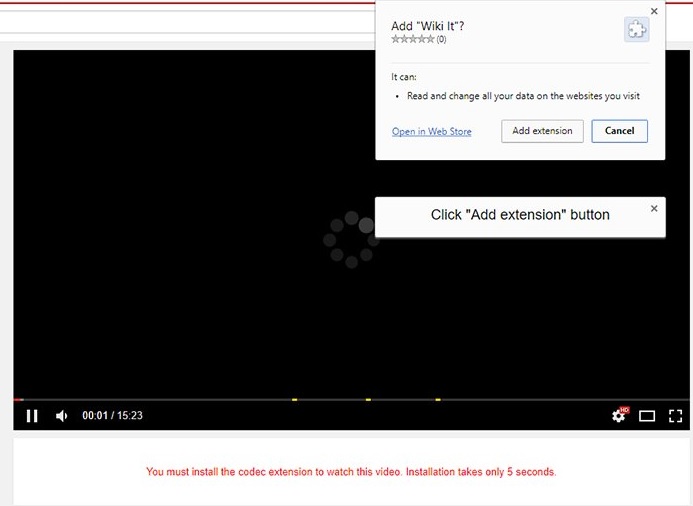

En cambio, si la víctima utiliza Google Chrome como navegador web se le redirige a un sitio que simula ser Youtube, donde se le mostrará un mensaje de error falso y se le invitará a instalar una extensión maliciosa para su navegador. Esta extensión actúa en realidad como downloader, lo que significa que los delincuentes podrían descargar nuevos archivos maliciosos al sistema de la víctima. Esta técnica ya la hemos visto en numerosas ocasiones anteriormente, y parece que a los delincuentes les sigue dando buenos resultados.

Web que simula ser Youtube intentando instalar extensiones maliciosoas en Chrome – Fuente: Securelist

De momento no se ha observado que se esté descargando malware propiamente dicho en los ordenadores de las víctimas afectadas por esta campaña y todo se limita al adware (anuncios no deseados). Esto no quita que los delincuentes estén ganando cantidades importantes de dinero por los anuncios que ven las víctimas.

Quizás, el mayor problema se encuentre en el acceso no autorizado que están teniendo una vez consiguen que la víctima caiga en la trampa y empieza a enviar el mensaje malicioso a todos sus contactos a través de Facebook Messenger. Es bastante probable que la campaña se iniciase precisamente a través de perfiles de Facebook que fueron comprometidos por no tener una configuración de su seguridad y gestión de las contraseñas lo suficientemente buena.

Conclusión

Tal y como acabamos de ver, este tipo de campañas delictivas sigue funcionando bastante bien a la hora de engañar a usuarios de redes sociales como Facebook para que pulsen sobre un enlace y descarguen algo malicioso en sus sistema. Conviene, por lo tanto, extremar las precauciones y configurar nuestra cuenta de Facebook con una contraseña robusta. Tampoco está de más revisar la configuración de privacidad para añadir el doble factor de autenticación y, sobre todo, evitar pulsar sobre enlaces que no sabemos a dónde nos van a llevar.