Las últimas 24 horas han sido un hervidero de noticias desde que el investigador conocido como Kafeine publicara en su blog el descubrimiento de una nueva vulnerabilidad 0day en Java que estaba siendo aprovechada para propagar varias amenazas. En nuestro post de ayer nos hicimos eco de esta nueva vulnerabilidad y hoy traemos más información acerca de qué amenazas están aprovechándola para propagarse.

Sin duda, el dato más preocupante es la inclusión de esta vulnerabilidad en los kits de exploits más usados, como son BlackHole, Cool Exploit Kit, Sakura Exploit Kit y Nuclear Exploit Kit, además de en el framework de test de intrusiones Metasploit (con un interesante análisis de su funcionamiento en el blog de S21Sec). Con estos kits, los ciberdelincuentes tienen en su poder una poderosa herramienta con la posibilidad de infectar a los millones de dispositivos que usan Java.

Aunque hay informaciones, como la que proporcionan investigadores de Kaspersky, que afirman haber detectado las primeras amenazas que se propagaban usando esta vulnerabilidad a mediados de diciembre, fue a partir del pasado día 6 cuando se detectó un incremento masivo en el uso de este agujero de seguridad en Java.

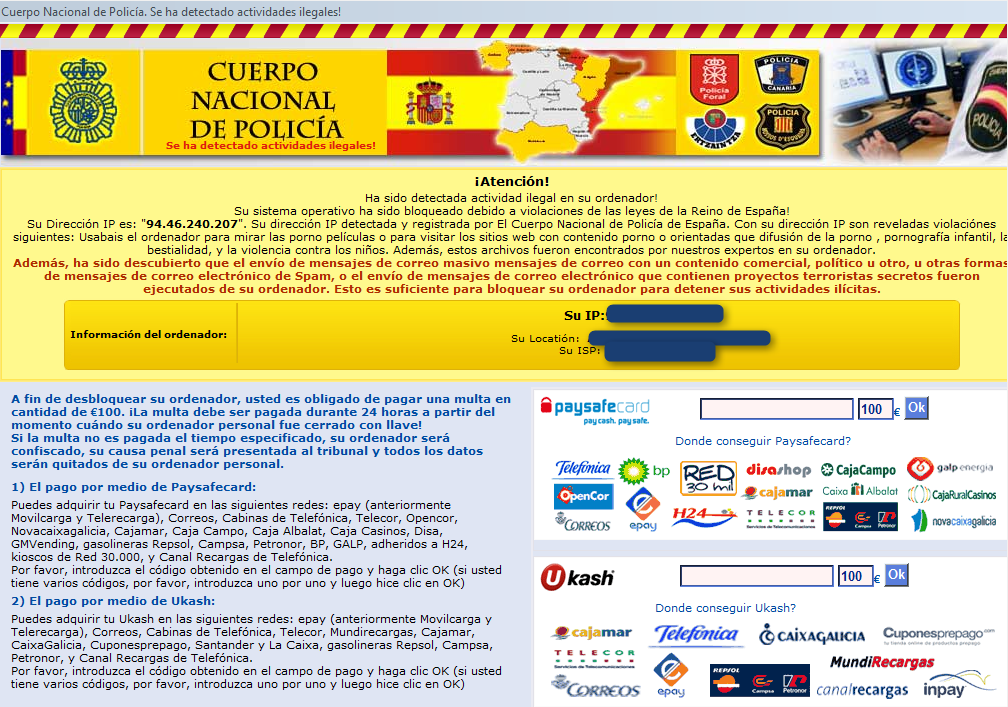

Uno de los primeros ejemplos que hemos podido observar han sido precisamente variantes del conocido como “Virus de la Policía”, algunas de ellas localizadas para España como ya hemos visto en múltiples ocasiones anteriores.

Estas amenazas consiguen infectar a los usuarios desde sitios legítimos que han visto comprometida su seguridad y que los redirigen a sitios web que albergan uno de los exploits kits mencionados anteriormente. Una vez allí, los usuarios se descargan sin saberlo varios archivos ofuscados que logran infectar el sistema aprovechándose de la vulnerabilidad en Java. El problema radica en que los sitios legítimos comprometidos son varios, se encuentran en varios países y van desde webs de noticias a otras con contenido adulto.

El investigador que publicó el descubrimiento de esta vulnerabilidad en su blog ha ido actualizando el post conforme iba descubriendo nueva información al respecto. Entre los materiales proporcionados se incluye un vídeo en el que se puede ver cómo se infecta un sistema con la versión más reciente de Java instalada.

Tal y como recomendábamos ayer, la mejor opción que tenemos los usuarios para evitar infectarnos por este tipo de amenazas hasta que Oracle saque un parche que solucione esta grave vulnerabilidad pasa por desactivar Java en los navegadores. Asimismo, tal y como recomienda el Instituto SANS en un informe reciente, si no estamos usando ningún programa o aplicación que requiera Java, lo mejor es no tenerlo instalado.

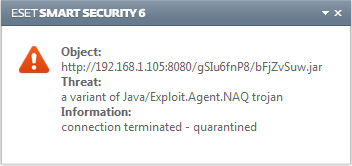

Como complemento a estas medidas de seguridad, el disponer de un antivirus capaz de detectar tanto los exploits usados como las amenazas descargadas a nuestro sistema ayuda a prevenir las infecciones que explotan esta vulnerabilidad en java para propagarse. Las soluciones de seguridad de ESET detectan estas amenazas como el troyano Java/Exploit.Agent.NEF.

No cabe duda de que esta vulnerabilidad va a seguir dando que hablar en los próximos días, tal vez semanas, por lo que recomendamos a los usuarios permanecer atentos a las noticias que iremos ofreciendo para estar al tanto de las novedades y posibles soluciones a esta vulnerabilidad que puedan ir apareciendo.