La reutilización de vectores de ataque considerados por muchos como antiguos o incluso obsoletos ha sorprendido a propios y a extraños durante este 2015 que está a punto de terminar.

En una época en que los kits de exploits son algo común y muchas amenazas se propagan aprovechando vulnerabilidades en el sistema o en las aplicaciones utilizadas por los usuarios que las visitan, resulta curioso que algunas de las campañas de propagación de amenazas hayan conseguido su objetivo usando un vector de ataque tan clásico como es el correo electrónico.

Si funciona, no lo toques

Esa frase ha debido de pasar por la cabeza de muchos delincuentes durante los últimos meses, si nos atenemos al número de amenazas propagadas usando el email. Campañas de todo tipo, desde propagación de ransomware hasta troyanos bancarios, han usado correos electrónicos para engañar a miles de usuarios en todo el mundo.

La realidad es que el envío masivo de correos electrónicos supone un coste muy bajo para los delincuentes, ya que solo tienen que aprovecharse de las miles de máquinas que componen una botnet para enviar millones de correos a usuarios de todo el planeta.

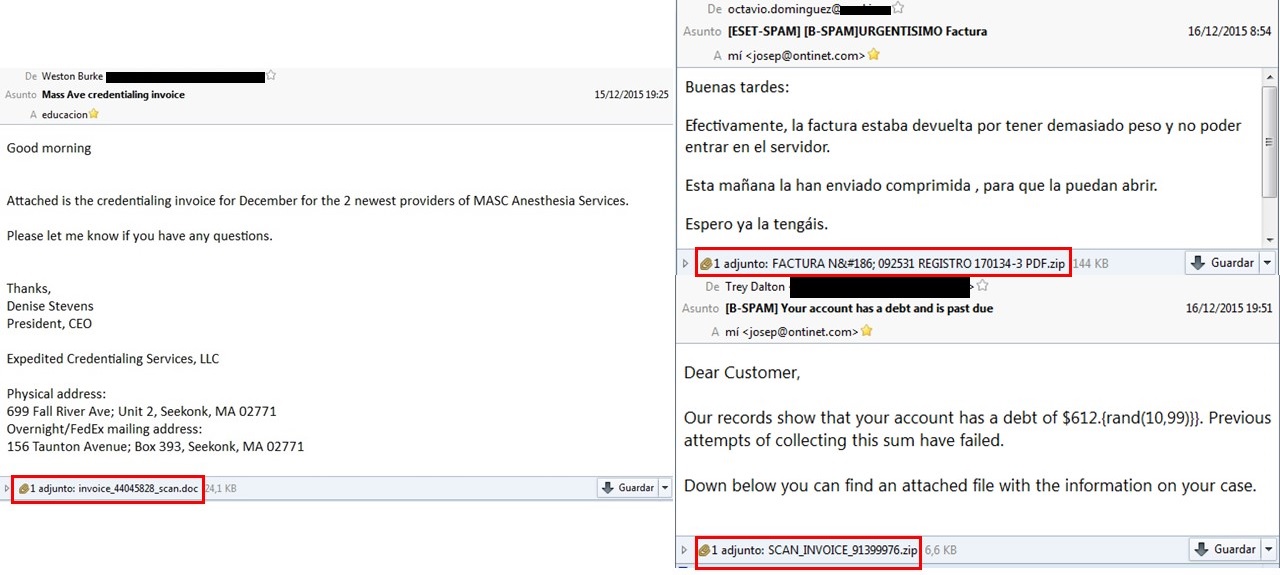

Lo único que tienen que hacer es cambiar el fichero adjunto malicioso y el asunto y cuerpo del mensaje (y a veces ni eso) para seguir consiguiendo víctimas. De esta forma hemos visto cómo durante las últimas semanas se han utilizado mensajes como los que mostramos a continuación, para propagar variantes de troyanos bancarios como Win32/Bayrob o ransmoware de las familias Teslacrypt y Cryptowall.

La ingeniería social, pieza clave

Pero estos correos maliciosos no tienen éxito por sí solos. Para que el delincuente consiga el objetivo de infectar a sus víctimas, ha de convencerlas para que ejecuten el fichero adjunto. ¿Cómo lo consiguen? De la forma más sencilla: convenciéndolos de que dentro de ese archivo hay información importante como, por ejemplo, una factura impagada o una multa.

De esta forma tan simple se consigue que los usuarios descarguen y ejecuten estas amenazas, incluso aunque el mensaje recibido no esté escrito en su idioma. No obstante, hay excepciones, puesto que no solo se envían mensajes en idiomas extendidos, ya que también hemos visto a los delincuentes enviar este tipo de correos en otros idiomas menos extendidos como el caso del correo en catalán con una falsa factura y que infectaba a sus víctimas con una variante de ransomware.

Las macros maliciosas resurgen con fuerza

Además del uso de emails para propagar las amenazas, desde hace bastantes meses venimos observando que los delincuentes están volviendo a incluir macros maliciosas en documentos de Word y Excel. Las macros no dejan de ser código ejecutable y como tal pueden hacer que el usuario se descargue un fichero infectado que se ejecute en su sistema.

Esta técnica fue bastante usada a finales de los 90 y principios de los 2000. Entonces, ¿cómo es posible que casi 20 años después se siga utilizando con un éxito bastante aceptable? La respuesta la encontramos en la formación de los usuarios en materia de seguridad informática. Tanto Word como Excel llevan desactivadas las macros por defecto y el usuario tiene que activarlas manualmente.

Estamos de nuevo ante un caso de ingeniería social en el que, de la misma forma que sucede con los ficheros adjuntos ejecutables maliciosos, se trata de convencer a las víctimas de que la información que contiene ese documento es lo suficientemente importante como para activar las macros.

Conclusión

Como acabamos de ver, los delincuentes no necesitan necesariamente elaborar complejos ataques para conseguir infectar a los usuarios. Tan solo usando correos electrónicos y un poco de ingenio pueden hacer caer en sus trampas a miles.

La parte positiva es que, como usuarios, también resulta fácil aprender a reconocer las técnicas usadas por los delincuentes para poder evitarlas, por lo que esperamos que cada vez sean menos aquellos que caen en este tipo de trampas.