Un elemento tan crucial para usuarios y empresas de todos los tamaños como son los routers vienen siendo desde hace algún tiempo uno de los dispositivos preferidos de los atacantes. Su exposición directa a Internet, unas medidas de seguridad generalmente muy pobres (cuando no inexistentes) y un número cada vez más elevado de vulnerabilidades son puntos clave para que el número de incidentes haya crecido notablemente.

Debido a la gravedad de esta amenaza, hemos recopilado unos puntos clave para conocer de forma rápida en qué consiste este malware y cómo proteger nuestros dispositivos. En caso de producirse novedades, iremos actualizando debidamente esta información.

¿Qué es VPNFilter?

VPNFilter es un malware descubierto por el equipo de investigación de Cisco Talos y que ha infectado alrededor de 500.000 routers de varios fabricantes en al menos 54 países, formando con ellos una botnet cuyas verdaderas intenciones aun están por desvelar. El malware dispone de varias capacidades para permitir tanto la recopilación de información como la realización de ciberataques destructivos. De hecho, el análisis de esta amenaza ha revelado que comparte código con algunas variantes de BlackEnergy, lo que puede dar pistas sobre la finalidad real de este ataque y quién se encuentra detrás.

¿Cómo funciona?

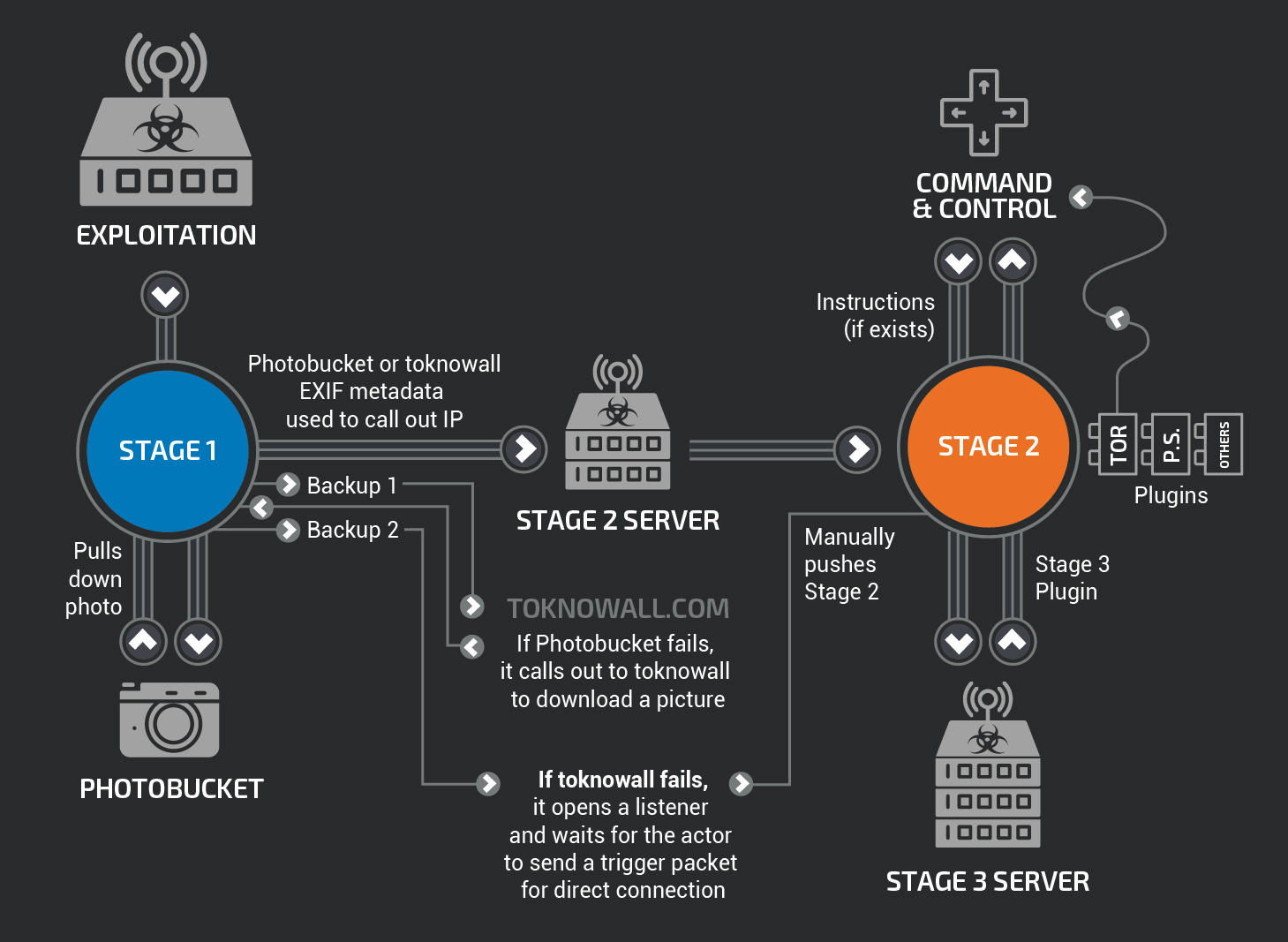

VPNFilter es un malware modular que realiza sus ataques en hasta tres fases diferenciadas. En la primera fase el malware consigue introducirse en el router aprovechando alguna vulnerabilidad conocida o credenciales de acceso muy débiles. El propósito principal de esta fase es introducirse en el dispositivo y obtener persistencia en el mismo, lo que incluye sobrevivir a un reinicio (algo poco frecuente). Además, en esta fase se utilizan múltiples mecanismos de mando y control redundantes para obtener la dirección IP del servidor, desde el que se descargarán los componentes de la segunda fase.

Esta segunda fase no es capaz de sobrevivir a un reinicio del router como la primera, pero tiene capacidades para la recolección de información como la recopilación de archivos, ejecución de comandos, robo de datos y control del dispositivo. También se han observado variantes de esta segunda fase con capacidades de autodestrucción que dejarían el dispositivo inservible al sobrescribir una porción crítica del firmware y reiniciar el router.

Fases del ataque realizado por VPNFilter – Fuente: Cisco Talos

Como complemento a la segunda fase, se han descubierto varios módulos pertenecientes a una tercera fase y que actúan como complementos de la segunda para proporcionarle funcionalidades añadidas. Entre estas funcionalidades adicionales encontramos un sniffer de paquetes que permite obtener todo el tráfico que pase por el router, incluyendo las credenciales de acceso a servicios online o protocolos de sistemas de control industrial, además de un módulo que permite a la segunda fase comunicarse a través de la red Tor.

¿Qué dispositivos están afectados?

Se calcula que hay alrededor de medio millón de routers afectados en, al menos, 54 países. Entre estos routers encontramos los siguientes modelos:

Linksys E1200, E2500, WRVS4400N

Mikrotik RouterOS para Cloud Core Routers: Versiones 1016, 1036 y 1072

Netgear DGN2200, R6400, R7000, R8000

Netgear WNR1000, WNR2000

QNAP TS251, TS439 Pro

QNAP NAS con software QTS

TP-Link R600VPN

¿Qué hago si dispongo de un dispositivo vulnerable?

Cisco ya ha informado a los fabricantes para que empiecen a tomar medidas que permitan que estos dispositivos dejen de ser vulnerables, pero, en última instancia, han de ser los propios usuarios los que apliquen las actualizaciones que vayan apareciendo. Es importante estar atento a la publicación de estas actualizaciones para aplicarlas lo antes posible y evitar así que nuestro dispositivo se vea afectado.

En el caso de sospechar que nuestro router pueda estar afectado o querer asegurarnos, lo más adecuado sería reiniciar el dispositivo a su configuración de fábrica antes de aplicar las actualizaciones. La mayoría de usuarios deberían poder hacerlo por ellos mismos, pero también es posible que, en algunos casos, se deba contactar con nuestro proveedor de Internet para realizar esta operación

¿Cuál es el objetivo?

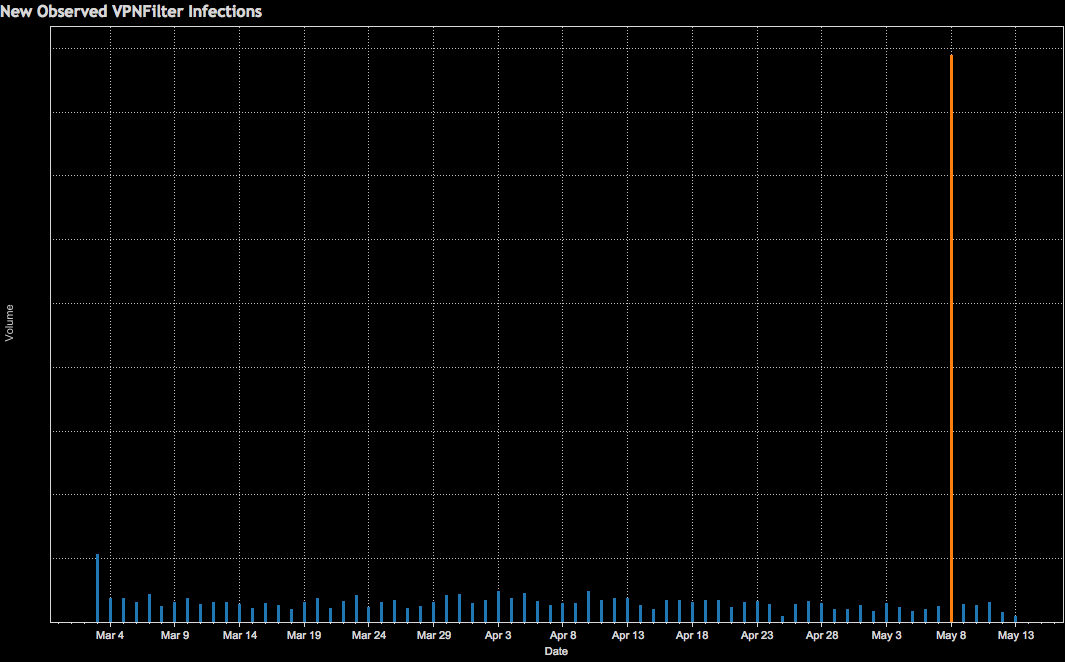

Los investigadores de Cisco Talos han observado que VPNFilter ha ido infectando objetivos en Ucrania a una velocidad alarmante en las últimas semanas, utilizando incluso un centro de mando y control específico para ese país. De hecho, el pasado 8 de mayo se observó un incremento muy notable en el número de infecciones y con la mayor parte de las víctimas localizadas en Ucrania.

Picos de infecciones detectadas en las últimas semanas – Fuente: Cisco Talos

En ese momento ya se conocía que VPNFilter compartía código con BlackEnergy, utilizado en varias ocasiones contra objetivos en ese país, y ese pico de detecciones podría representar un ataque inminente. El pasado día 17 de mayo se volvió a observar un pico de detecciones en Ucrania, lo que ha provocado que se comparta la información de esta investigación a pesar de que aún se encuentre en desarrollo.

Con toda la información recopilada en incidentes anteriores ocurridos en Ucrania, no es de extrañar que ya se estén empezando a oír las primeras voces de alarma sobre futuros ataques a los ciudadanos, empresas e instalaciones críticas de este país, lo que nos lleva a la siguiente pregunta.

¿Quién puede estar detrás?

En el panorama actual de los ciberataques, la atribución es uno de los puntos más delicados. A pesar de que existan pistas o incluso incidentes anteriores en los que, supuestamente, quedaba demostrada la autoría de un ataque, no es tan fácil señalar a los culpables en ataques posteriores como VPNFilter. Por un lado, podríamos estar ante un ataque de falsa bandera que quiera incriminar a los sospechosos habituales para generar una crisis geopolítica que dinamite las relaciones entre el país acusado de ser responsable del ataque y la víctima y sus aliados.

Así pues, debemos tomar con mucha cautela aquellas informaciones que afirmen categóricamente que tal o cual país está detrás de esta amenaza. Lo que sí apuntan desde Cisco Talos es que, con las pruebas obtenidas hasta el momento, parece que esta amenaza está relacionada de alguna forma con acciones patrocinadas por un estado, aunque hemos de tomar esta información con pinzas, ya que la investigación aún sigue en desarrollo.

¿Qué medidas se están adoptando?

En el día de ayer (23 de mayo), el Departamento de Justicia de los Estados Unidos de América anunció que tomarían medidas para detener el funcionamiento de esta botnet. En este anuncio se informó de la autorización concedida al FBI para tomar el control de un dominio que forma parte de la infraestructura de centros de mando y control. Esto permitirá redirigir a los dispositivos infectados a un servidor controlado por el FBI, obteniendo la dirección IP de los dispositivos infectados y, con la colaboración de The Shadowserver Foundation, proporcionar estas direcciones a aquellos orgnismos como CERTs nacionales que puedan ayudar a las víctimas.

Además, en ese mismo anuncio se menciona al grupo APT28 (también conocido como Fancy Bear, Sednit o Sofacy, entre otros nombres) como responsable de desarrollar esta amenaza y llevar a cabo los ataques. Como hemos dicho en el punto anterior, se ha de ir con cuidado a la hora de hacer atribuciones y, aunque es muy probable que el FBI tenga indicios de sobra como para acusar a este grupo, no sería la primera vez que algo que parece evidente resulta ser una pista falsa.

Conclusión

Amenazas tan elaboradas como VPNFilter demuestran la importancia de dispositivos tan vitales y, a la vez, tan ignorados en temas de seguridad como son los routers. Puede que estemos ante una campaña de ataques dirigidos a una nación en concreto o ante algo más grande, pero todavía debemos esperar a obtener más información para poder saber exactamente a qué nos enfrentamos.