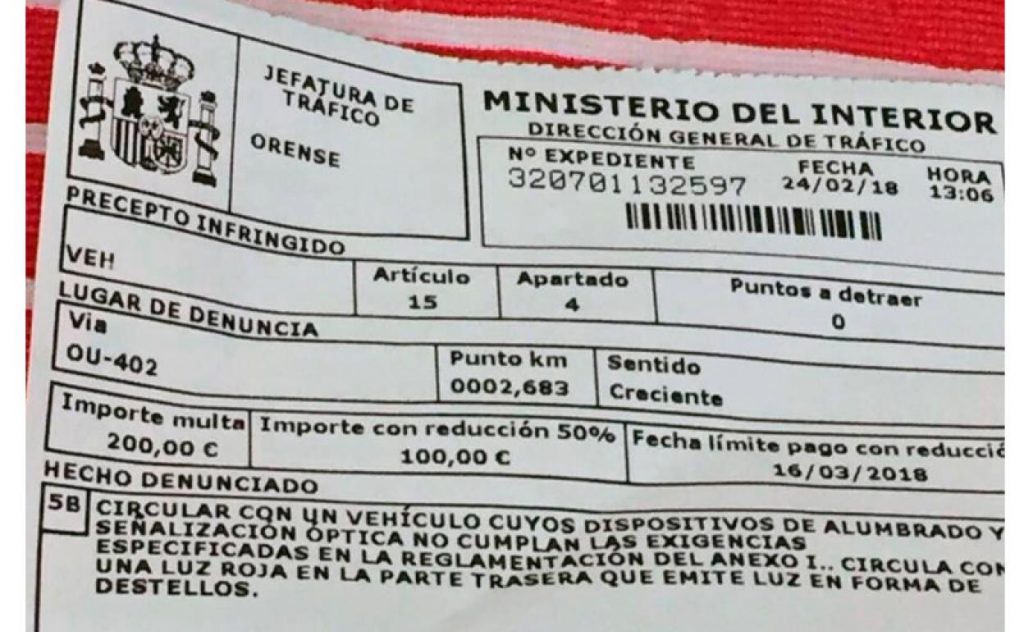

Cuando se trata de temas de dinero, a nadie le gusta que le toquen el bolsillo y, por ese motivo, los correos que alertan de posibles problemas en nuestra cuenta corriente, tarjeta de crédito o supuestas multas de tráfico. Este último ejemplo es el caso de uno de los últimos correos maliciosos detectados, el cual vuelve a utilizar el gancho de una supuesta multa de tráfico pendiente de pago para engañar a los usuarios.

Tienes una multa pendiente

El asunto de la multa pendiente ha sido algo recurrente durante los últimos años a la hora de ser utilizado por los delincuentes para conseguir nuevas víctimas. Este asunto ha sido explotado principalmente por los grupos criminales procedentes de América Latina para propagar las diferentes familias de troyanos bancarios que venimos observando en España desde principios de 2020, aunque ya cuentan con una larga trayectoria en esa región.

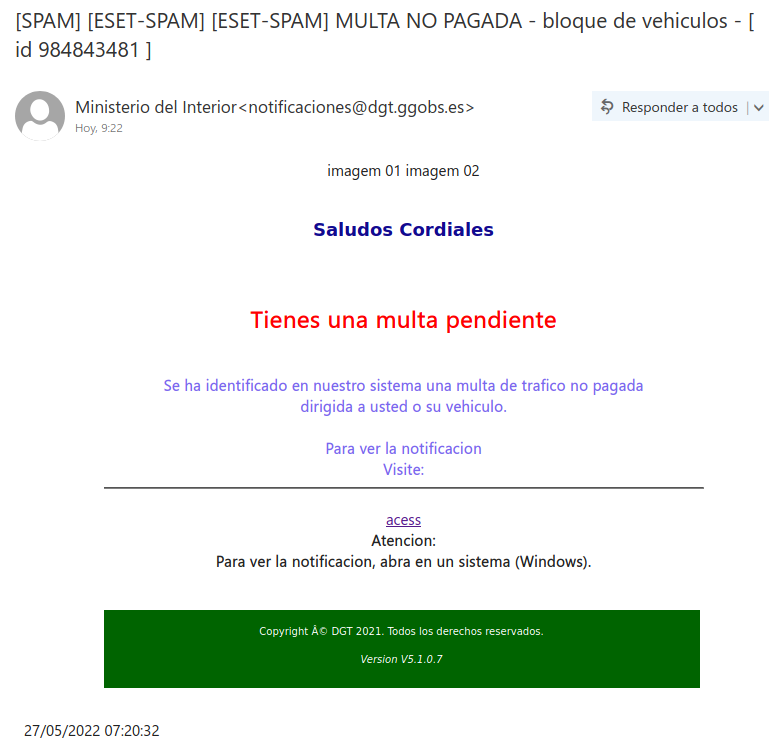

Así pues, no nos pilla por sorpresa el correo que se ha estado propagando desde hace unas horas y que vuelve a utilizar este asunto aunque, en esta ocasión, no se han molestado en usar los logos de la Dirección General de tráfico como sí hemos visto en otras ocasiones.

Si empezamos por revisar el remitente de este correo, comprobaremos que sigue usando el dominio “ggobs[.]es” que hemos venido observando en campañas recientes protagonizadas por el troyano bancario Mekotio y que utilizaba una supuesta factura electrónica como gancho. Respecto al cuerpo del mensaje este es bastante escueto e indica al usuario que tiene una multa pendiente de pago y que debe acceder a un enlace para revisarla.

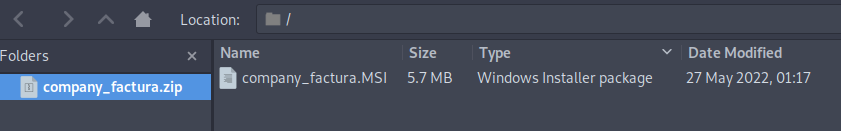

Como suele suceder en estos casos, el enlace nos redirige a la descarga de un fichero que los delincuentes han nombrado en este caso como “company_factura.zip”.

Es posible que el usuario que descargue este fichero no sospeche nada hasta el momento, pero si decide abrir el fichero comprimido observará que se encuentra ante un fichero MSI en lugar de un archivo ofimático como pueda ser un documento de Word o un PDF. Este tipo de ficheros MSI con ampliamente utilizados por los delincuentes detrás de estas campañas de propagación de troyanos bancarios latinoaméricanos, aunque muchos usuarios siguen sin reparar en su formato y lo ejecutarán igualmente pensando que están abriendo la supuesta multa.

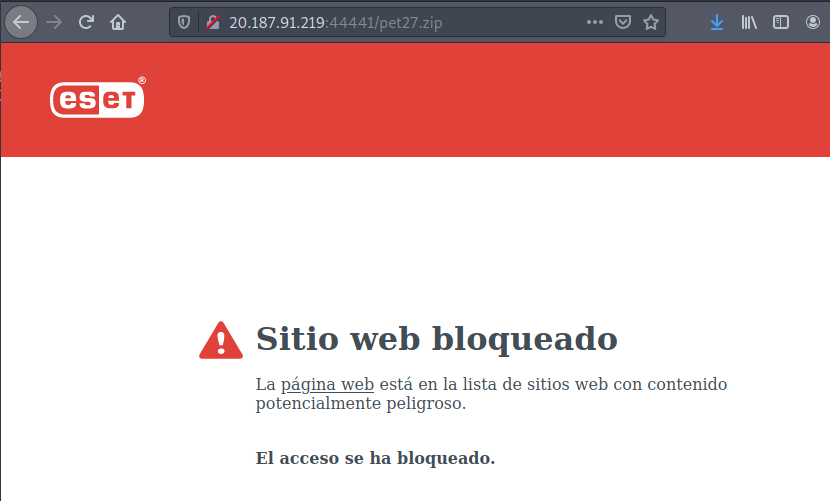

En el caso de que el usuario ejecute el archivo MSI, se iniciará la cadena de infección, conectándose a otro servidor controlado por los delincuentes y descargándose otro archivo que contiene la carga maliciosa del troyano bancario. A pesar de estar identificado como ZIP, la extensión real del archivo no es esa y tanto la descarga como la ejecución del malware se realiza de forma transparente al usuario.

En cualquier caso, este nuevo email malicioso es vuelto a ser detectado por las soluciones de seguridad de ESET como spam. Lo mismo pasa con el fichero descargado inicialmente del enlace proporcionado, que es detectado como Win32/Spy.Grandoreiro.BF e incluso, si se intenta acceder a la descarga que realiza el malware una vez ha infectado el sistema, esta es bloqueada por las soluciones de seguridad de ESET.

Lo mejor en estos casos sigue siendo ignorar y eliminar este tipo de mensajes y, ante la duda, consultar la fuente oficial en lugar de pulsar sobre un enlace o descargar un fichero adjunto que no sabemos a ciencia cierta lo que puede contener.

Conclusión

Acabamos de ver como, una vez más, los delincuentes detrás de las campañas de propagación de troyanos bancarios originados en Latinoamérica no tienen ningún problema en compartir recursos como los dominios de correo para seguir tratando de obtener nuevas víctimas. Esta colaboración es algo que los vuelve peligrosos aunque, como hemos visto, teniendo una buena solución de seguridad instalada, es posible pararles los pies antes de que sea demasiado tarde.