Una de las campañas de propagación de malware estacionales que habitualmente regresa todos los años suele ser la que, aprovechándose del periodo de declaración de la Renta, envía correos a los usuarios para que se descarguen alguna amenaza o directamente les intentan robar los datos de su tarjeta de crédito. Este año, incluso con la situación actual, los delincuentes no han querido ser menos y ya hemos visto algunos ejemplos de esta campaña estacional que suele producirse en varios países, entre los que se incluye España.

Un email de la Agencia Tributaria

Durante todos los años que los delincuentes llevan usando este cebo para tratar de conseguir nuevas víctimas hemos visto cómo se han ido añadiendo y perfeccionando varios aspectos de este tipo de campañas. Ahora los correos y las webs de phishing suelen llevar los logotipos de los organismos oficiales a los que suplantan, para ganarse así la confianza de los usuarios.

No obstante, sigue habiendo muestras en las que, a poco que nos fijemos y usemos el sentido común, podremos detectar que nos encontramos ante un caso de suplantación de identidad. En el correo que vemos a continuación y que fue enviado a numerosos usuarios españoles, observamos como se ha utilizado el logotipo tanto de la Agencia Tributaria Española como el de la Sede Electrónica. Sin embargo, podemos observar como aquellas palabras que llevan tilde se muestran con caracteres incorrectos, además de que la construcción de alguna frase suena mal al leerla.

Esto suele ser un indicativo de que los delincuentes detrás de esta campaña no tienen el español como lengua nativa, y ni siquiera el juego de caracteres usado para redactar el email está correctamente configurado al español. Aun así, en el caso de que un usuario muerda el anzuelo y quiera obtener su rembolso correspondiente, es posible que solo se fije en el enlace proporcionado y pulse sobre él.

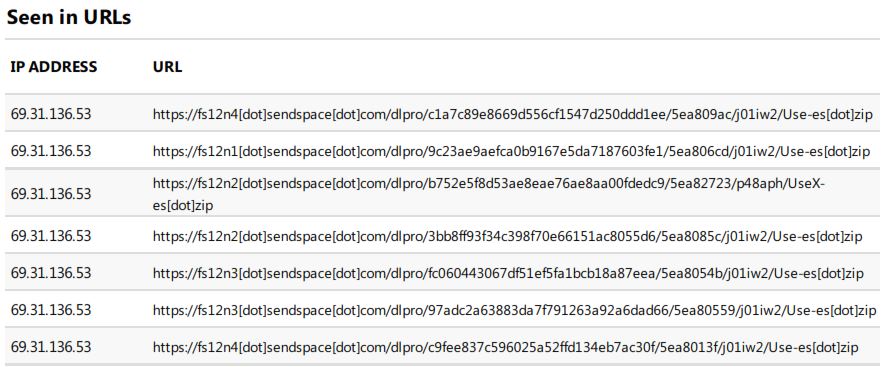

Si esto sucede, la víctima será redirigida a un servicio de almacenamiento de ficheros usado por los delincuentes para alojar las numerosas muestras que han usado en esta campaña. En esta ocasión, el servicio seleccionado es Sendspace y confirma cierta tendencia en el uso de estas plataformas, si nos atenemos a los análisis recientes de malware.

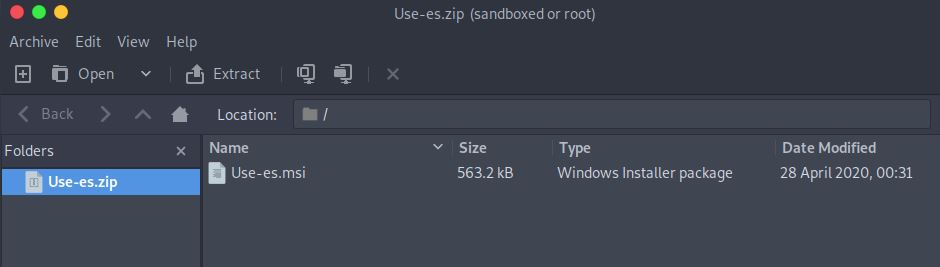

El fichero descargado viene comprimido en formato ZIP y contiene un instalador MSI para Windows. El nombre del fichero “Use-es.msi” nos puede hacer pensar que se trata del archivo utilizado para una campaña centrada en España y que los delincuentes estarían realizando o pensando en realizar campañas en otros países. Esta amenaza es detectada como JS/TrojanDownloader. Agent.UQS por las soluciones de ESET.

Funcionamiento e impacto del malware

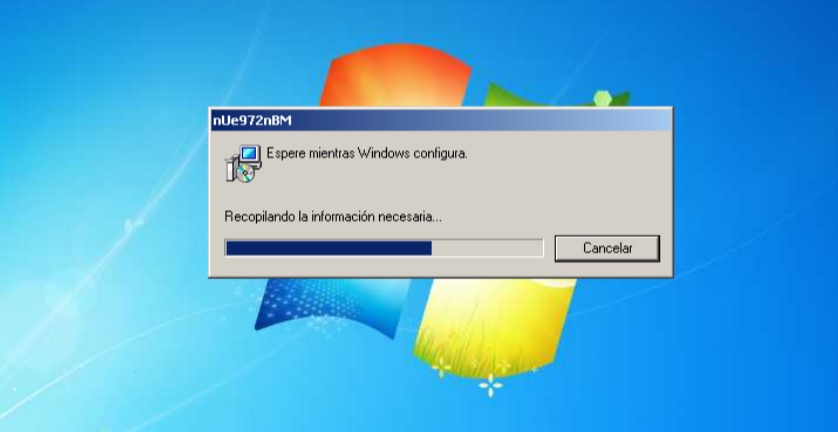

Suponiendo que el usuario que haya recibido este correo haya caído en la trampa y se haya descargado el fichero MSI en su sistema para intentar abrirlo, observará una barra de progreso típica de los instaladores de Windows. Una vez realizado este proceso, no sucederá nada más aparentemente, al menos de cara a lo que verá la víctima, pero el malware habrá aprovechado para contactar a un servidor externo ubicado en Taiwán y descargar una nueva pieza del malware.

Tras descargar una muestra de este malware desde la web taiwanesa comprometida por los atacantes para alojarlo, hemos podido determinar que la amenaza que los delincuentes están propagando es un troyano bancario, concretamente el detectado por las soluciones de ESET como troyano Win32/Spy.Mekotio.DA. Lo que parece claro es que esta campaña ha estado centrada en usuarios españoles, tal y como nos confirma el servicio de telemetría de ESET.

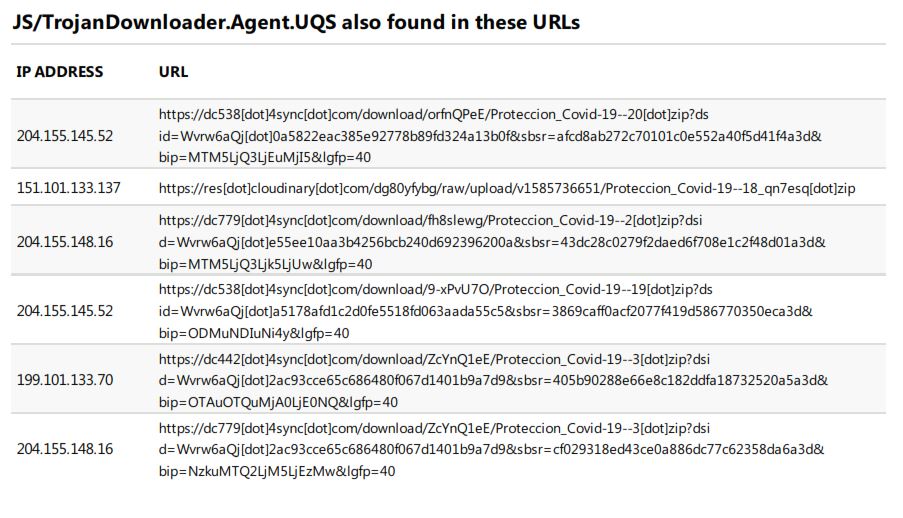

Además, si indagamos un poco en el historial de esta amenaza usada para descargar diferentes familias de malware en los sistemas que infecta, veremos como recientemente también ha sido usada en campañas con la temática del Covid-19, aprovechándose de la situación de emergencia sanitaria actual a nivel mundial.

Esto demuestra una vez más la adaptabilidad y el sentido de la oportunidad que tienen los ciberdelincuentes. No solo tienen sus propias campañas, llamémoslas, estacionales, sino que son capaces de adaptarse en muy poco tiempo a situaciones o noticias de impacto para tratar de conseguir nuevas víctimas.

Conclusión

Como acabamos de ver, hay campañas que se repiten un año tras otro y, aun así, no son pocos los usuarios que caen en la trampa preparada por los delincuentes. Es por eso que debemos estar atentos a la hora de recibir mensajes de este estilo, desconfiar si no los hemos solicitado aunque provengan de remitentes de confianza, no pulsar sobre ningún enlace ni abrir ningún fichero que no hayamos pedido y contar con una solución de seguridad que sea capaz de detectar y bloquear este tipo de amenazas.