Durante las últimas semanas hemos estado viendo como los delincuentes han estado lanzando campañas de forma continua para tratar de infectar nuestro sistema con malware. Una de las campañas que más se ha prodigado es la que utiliza una factura falsa de una compañía eléctrica para engañar al usuario y conseguir que este descargue y ejecute código malicioso en el sistema.

Factura de Naturgy

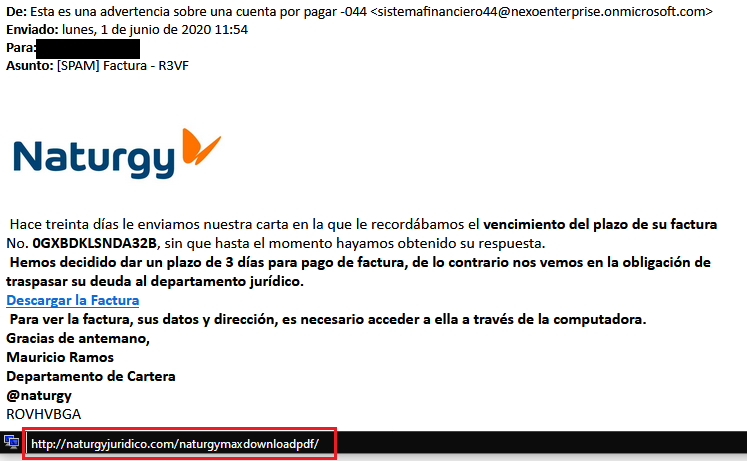

Si en campañas anteriores hemos visto como los delincuentes se hacían pasar por empresas como Lucera, Endesa o Iberdrola, en esta ocasión le ha tocado a Naturgy. Mediante un envío masivo de correos electrónicos, no fueron pocos los que, durante el día de ayer, 1 de junio, recibieron un mensaje como el que mostramos a continuación.

Como podemos comprobar, se utiliza el logo de Naturgy, se menciona una factura pendiente de pago, y se proporciona un enlace para descargar esta supuesta factura. Sin embargo, si nos fijamos en el remitente, este no parece tener relación con la empresa y los delincuentes no se han molestado, en esta ocasión, ni siquiera en suplantarlo para que parezca legítimo.

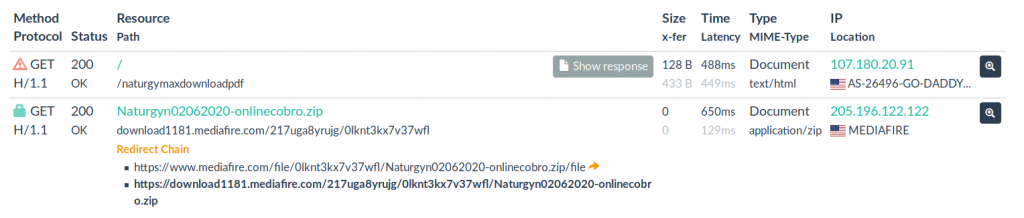

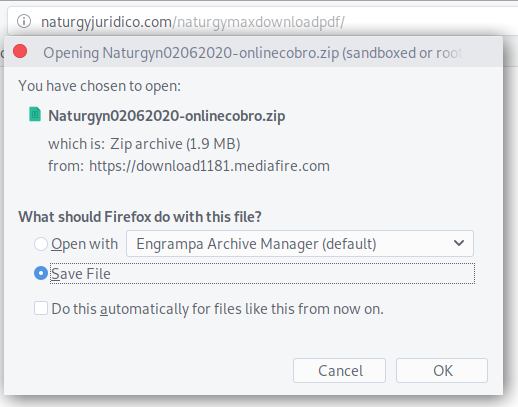

Además, el enlace utilizado, aunque pueda parecer legítimo por usar el nombre de la empresa suplantada es solamente una distracción cuyo último propósito es redirigirnos a un enlace del servicio de alojamiento de ficheros Mediafire, donde se encuentra ubicado un archivo comprimido que supuestamente contiene la mencionada factura. El nombre de este fichero es variable, habiendo observado ejemplos como “Naturgy_Fact_010620201.zip” o “Naturgyn02062020-onlinecobro.zip”.

Si el usuario pulsa sobre el enlace proporcionado en el correo comprobará como, desde su navegador, se lo ofrece abrir o guardar el archivo en su sistema. Este fichero es detectado por las soluciones de seguridad de ESET como una variante del troyano Win32/TrojanDownloader.Banload.YNB.

Como detalle adicional, comentar que el dominio utilizado en esta campaña fue creado el pasado 14 de mayo, otro indicador más de que nos encontramos ante una suplantación de identidad y no de una comunicación oficial por parte de la empresa suplantada.

Revisando la factura

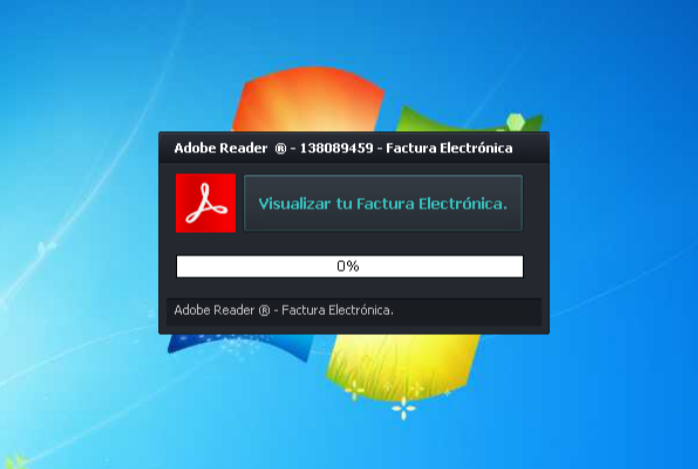

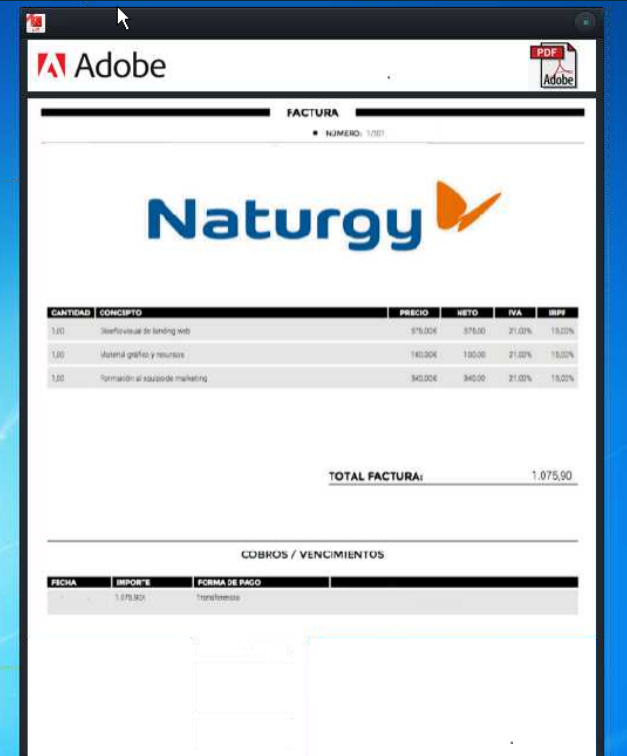

En el caso de que alguno de los usuarios haya caído en la trampa pensando que se trataba de un email legítimo, pulsado sobre el enlace, descargado y ejecutado el archivo con una supuesta factura, se encontrará con una pantalla simulando ser el lector de PDF Adobe Reader y un botón con la opción de visualizar la factura electrónica. Esta técnica, además de hacer más creíble el engaño, es usado por los delincuentes para dificultar el análisis en sistemas automatizados ya que requiere de la interacción con el usuario para seguir con la cadena de infección.

Si se pulsa sobre el botón mostrado, se simulará un proceso de carga para, poco después, mostrar la supuesta factura de Naturgy. Por supuesto, no se menciona a nombre de quien va esa factura ni su domicilio ni nada parecido. Simplemente han reutilizado la plantilla que ya hemos visto en campañas anteriores y han actualizado el logotipo de la empresa suplantada.

Pero mientras el usuario está distraído intentando comprender esa factura, el malware aprovecha para contactar con su centro de mando y control a la espera de recibir órdenes. Estas órdenes se traducen en la descarga de otro archivo malicioso ubicado esta vez en Dropbox y que contiene el payload correspondiente a la segunda fase de esta infección.

Lamentablemente, no hemos podido obtener este payload puesto que, en el momento de realizar este análisis, ya había sido retirado de Dropbox pero, por los indicios vistos hasta ahora, todo apunta a que nos encontraríamos ante una nueva variante del troyano bancario Grandoreiro o un malware muy similar.

La tasa de detección de esta muestra también nos indica que ha sido una campaña centrada en España, con algún que otro correo siendo detectado también en Ecuador.

Conclusión

Acabamos de ver un nuevo ejemplo de reciclaje de una técnica ya vista pero que parece que les ha proporcionado buenos resultados a los delincuentes. Es muy posible que sigamos viendo campañas similares durante las próximas semanas pero suplantando a otras empresas del sector energético o incluso de otros sectores por lo que conviene estar alerta, aprender a reconocer este tipo de mensajes y contar con una solución de seguridad capaz de detectar estas y otras amenazas.

Indicadores de compromiso

Remitente email maliciosos: sistemafinanciero23@nexoenterprise.onmicrosoft.com

Enlace: hxxp://naturgyjuridico[dot]com/naturgymaxdownloadpdf/

Descarga archivo «Naturgy_Fact_010620201A.zip»

SHA256: 592860838ccaaba634cabecc3c08fe84930db217793c7e40b6ccd49b0c57dc5f

Contiene archivo: «Naturgy_Fact_010620201A.exe»

SHA256:

b50cd358d1fe8eccc8f746ddee5ff62a355abd3633efe1f7f6f9057feeee6ab8

Peticiones DNS

www.dropbox[dot]com

naturgyjuridico[dot]com

hxxps://www.dropbox[dot]com/s/tfqzrh37qtb9la3/AddtolbarsPolice.zip?dl=1

Conexiones

IP 107.180[dot]20.91

IP 162.125[dot]66.1