Es curioso observar cómo hay ciclos y técnicas que se repiten cada cierto tiempo a la hora de propagar malware. Sin embargo, más que curioso, es preocupante saber que esas técnicas siguen funcionando aun muchos años después de ser utilizadas por primera vez. Un buen ejemplo claro son los códigos maliciosos como el ransomware que utilizan las macros de documentos de Office para infectar a sus víctimas, algo que empezamos a ver hace 20 años.

El retorno de un clásico

Lo mismo pasa con las aplicaciones para el sistema operativo Android que los usuarios instalan. Casi desde la aparición de esta plataforma, unas de las aplicaciones más descargadas han sido las que transforman nuestro dispositivo móvil en una linterna gracias al flash de la cámara que muchos incorporan. De la misma forma, uno de los ejemplos más claros que suelen darse en múltiples conferencias relacionados con aplicaciones maliciosas camufladas como inofensivas, es el de la app de la linterna que pide permisos excesivos.

Con los años que han pasado desde que apareciera el primer malware que se hiciera pasar por una inofensiva app de linterna y con todo lo que se ha hablado de este tema, sería lógico pensar que todo el mundo debería estar al tanto y desconfiar de estas aplicaciones, o por lo menos revisar los permisos que concede cuando las instala. Pero no.

Recientemente, el investigador de ESET Lukas Stefanko descubrió un troyano bancario disponible para su descarga en Google Play que estaba camuflado (de nuevo) como una aplicación de linterna. Sin embargo, este troyano disponía de características que lo hacían único y es que era capaz de ajustar su funcionalidad de forma dinámica.

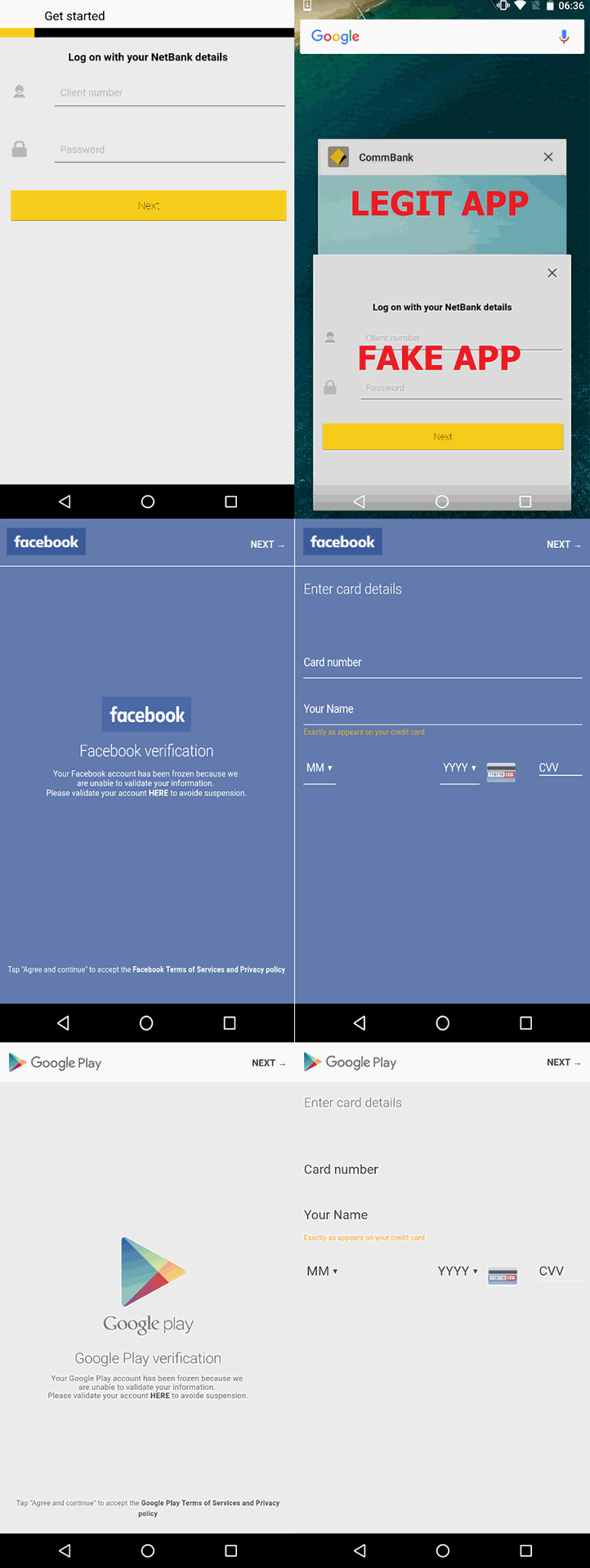

Para no levantar sospechas, la aplicación cumple con la funcionalidad prometida. Es decir, sirve para utilizar nuestro smartphone como linterna. Sin embargo, añade otras funciones maliciosas destinadas a robar las credenciales bancarias de los usuarios que la instalen. En función a lo que el delincuente establezca desde su centro de mando y control, este troyano es capaz de suplantar aplicaciones legítimas usando pantallas falsificadas, bloquear los dispositivos infectados para esconder la actividad maliciosa, interceptar los mensajes enviados por nuestra entidad bancaria para confirmar las operaciones e incluso mostrar notificaciones fraudulentas para intentar evadir el doble factor de autenticación.

Este troyano fue subido a Google Play el pasado 30 de marzo y, tras ser detectado por los investigadores de ESET como Trojan.Android/Charger.B, se avisó a Google para que lo eliminara, cosa que hizo el pasado 10 de abril. Hasta esa fecha, la aplicación maliciosa fue descargada por unos 5000 usuarios.

Funcionamiento del troyano

Como en muchos otros casos, una de las primeras acciones que intenta ejecutar este malware es la de conseguir permisos de administrador en el dispositivo que va a intentar infectar. En versiones antiguas de Android esto se conseguía con una simple pregunta al usuario, pero desde la versión 6.0 el usuario debe, además, aprobar los permisos para que una aplicación pueda utilizar y superponerse a otras app instaladas.

Para evitar que la funcionalidad maliciosa sea detectada de forma sencilla, esta aplicación oculta su icono y solo se muestra como un complemento del sistema. De esta forma permite que su carga maliciosa real (oculta y cifrada dentro del instalador) sea descifrada y ejecutada tan pronto como el usuario abra la aplicación por primera vez.

Una de las primeras acciones que realiza este troyano es registrar el dispositivo de la víctima en el servidor controlado por el delincuente. No solo procede a enviar información del sistema junto a un listado de las aplicaciones instaladas en este, sino que también intenta realizar y enviar una foto del usuario utilizando la cámara frontal del dispositivo.

Esta información recopilada es utilizada para, entre otras cosas, intentar localizar al usuario. Si este se encuentra en Rusia, Ucrania o Bielorrusia, se le ordena al troyano desde el centro de mando y control que cese su actividad. Este tipo de comportamiento no es extraño en el malware desarrollado en esas regiones y se suele incluir esta opción para evitar llamar la atención de las autoridades de esos países y que estas procedan a perseguirlos.

El listado de aplicaciones instaladas es utilizado para detectar si hay instalada alguna aplicación que pueda ser interesante para el delincuente. Este troyano está pensado para robar credenciales de aplicaciones de banca online, pero también está preparado para robar información de Facebook, WhatsApp, Instagram y Google Play.

El robo de credenciales se realiza superponiendo una pantalla falsa sobre la aplicación legítima, pantalla desde la que se solicita la introducción de credenciales del usuario. Estas credenciales son seguidamente enviadas sin cifrar al servidor de mando y control gestionado por el atacante. Como dato curioso, en las comunicaciones que realiza el malware con su centro de mando y control se utiliza el canal Firebase Cloud Messages, siendo esta la primera vez que se observa su uso por parte de un malware.

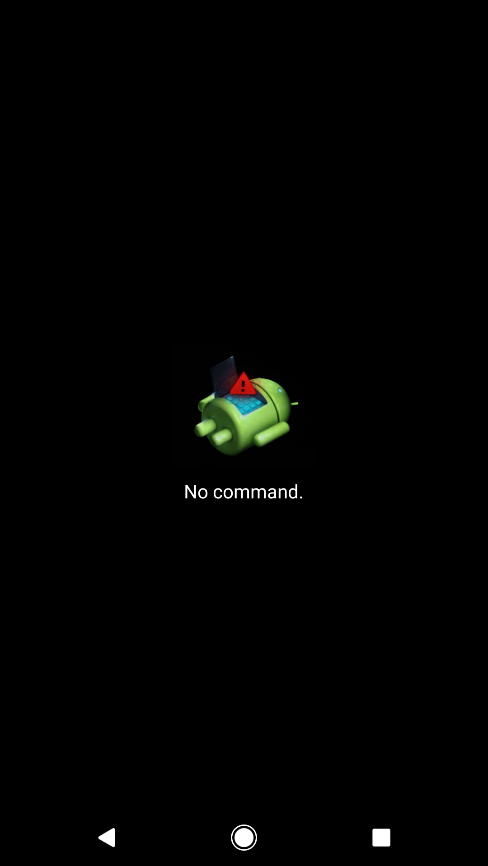

Respecto a la funcionalidad que permite bloquear el dispositivo infectado, la sospecha de los investigadores de ESET es que se activa cuando los delincuentes proceden a robar dinero de las cuentas bancarias de los usuarios. De esta forma, evitan que los usuarios se den cuenta o puedan interferir mientras se realiza este robo.

Las investigaciones realizadas hasta el momento apuntan a que este troyano se trata en realidad de una variante de Android/Charger (descubierta inicialmente por investigadores de Chek Point en enero de 2017) que ha cambiado el ransomware por el phishing. El punto más llamativo de esta variante radica, no obstante, en su capacidad de actualización dinámica, algo que permitiría su adaptación a nuevos usos maliciosos.

Cómo protegerte y limpiar un dispositivo infectado

A la hora de evitar ser víctimas de un malware como el que acabamos de comentar, es importante tomar ciertas medidas de precaución. Si bien en esta ocasión los delincuentes consiguieron subir su aplicación maliciosa a una tienda oficial como Google Play, la mayor parte de las veces este tipo de aplicaciones se encuentran en mercados alternativos y sin control alguno, por lo que no es recomendable descargar apps desde sitios no oficiales (o no lo es al menos sin revisarlas a fondo).

Antes de instalar una aplicación en nuestro dispositivo es importante que revisemos su popularidad entre los usuarios mediante el número de instalaciones, la puntuación que se le ha otorgado, si estamos ante una app creada por un desarrollador verificado y, especialmente, en los comentarios de aquellos usuarios que la han instalado antes que nosotros.

Durante la instalación es importante que prestemos especial atención a los permisos que nos solicita una aplicación. Hay permisos que pueden ser lógicos de conceder, mientras que otros no tienen ningún sentido si, como en este caso, estamos ante una app que solamente debería ser utilizada como función de linterna.

Por último, es importante contar con una solución de seguridad que revise estas aplicaciones y su actividad. Existen soluciones de confianza como ESET Mobile Security que incluso ofrecen muchas más funcionalidades además de detectar el malware, funcionalidades que pueden resultarnos muy útiles a los usuarios de dispositivos móviles.

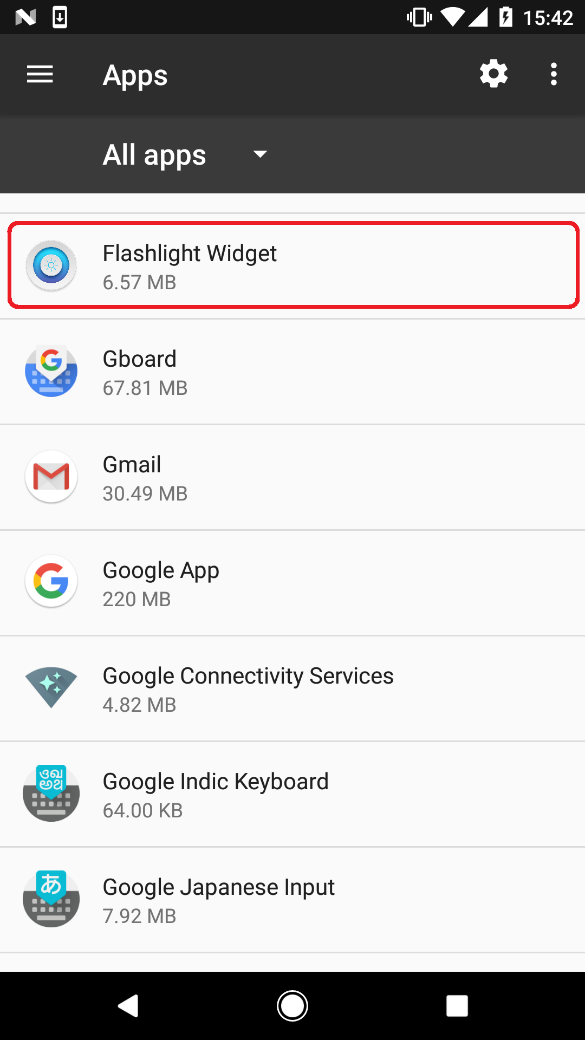

Pero si ya hemos sido víctimas de este malware tampoco debemos entrar en pánico, puesto que podemos desinstalarla de forma sencilla. Para ello nos dirigimos al menú de Ajustes -> Seguridad -> Administradores de dispositivos y desmarcaremos la casilla donde se encuentra Flashlight Widget. Seguidamente accederemos al menú Aplicaciones -> Flashlight Widget –> Desinstalar y ya habremos eliminado esta aplicación de nuestro sistema.

Conclusión

A pesar de que el malware para Android sigue evolucionando, seguimos viendo que muchas veces es necesaria la interacción del usuario para conseguir instalar este tipo de aplicaciones maliciosas. Por eso es importante ser consciente de los riesgos existentes y así poder evitarlos y evitar que nos roben credenciales bancarias o de otros servicios.

Nombre del APK

com.flashscary.widget

Hash SHA1

CA04233F2D896A59B718E19B13E3510017420A6D

Detectado como

Android/Charger.B