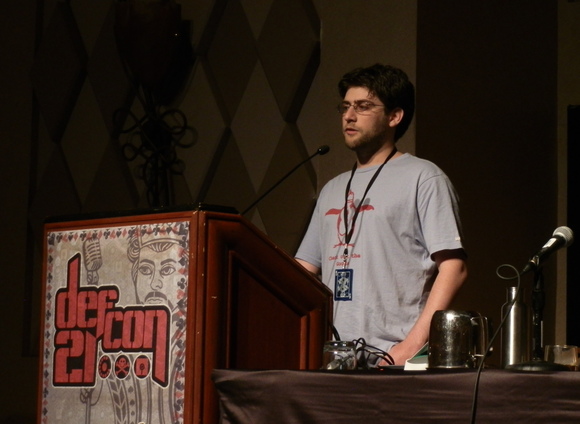

Una de las charlas que más nos llamó la atención en la recientemente celebrada Defcon fue la que presentó el investigador Craig Young, quien mostró a la audiencia un grave fallo en la forma en la que Google maneja la autenticación y sus graves consecuencias. En su charla, Craig demostró como un token single sign-on de Android conocido como WebLogin puede permitir que un atacante acceda a los datos privados almacenados en cualquier servicio de Google.

Este tipo de tokens están pensados para facilitar la autenticación de los usuarios en los varios servicios de Google, permitiendo que se identifique tan solo una única vez. No obstante, esta característica puede ser aprovechada por un atacante, tal y como demostró este investigador, y, mediante una aplicación maliciosa subida al mercado de aplicaciones Google Play, capturar estos Weblogins tokens. Una vez obtenida esta información, el atacante tan solo ha de identificarse en nombre de la víctima y acceder a todos sus servicios de Google como si fuera ella, tal y como se comprueba en un vídeo que preparó el investigador.

Durante su charla, Craig destacó el grave problema de seguridad que supondría obtener un token de un administrador de Google Apps, ya que obtendría los mismos permisos que que tuviera este administrador en el dominio de Google Apps. No obstante, el acceder a una cuenta de un simple usuario ya supone tener permiso para leer o modificar sus documentos, cuenta de Gmail o cualquier otra aplicación que tenga configurada.

Cabe destacar que esta vulnerabilidad no está limitada a Android. Los usuarios del navegador Chrome para Windows y Mac OS también se ven afectados, así como también los usuarios de Chorme en iPhone. Es por ello que Craig ha estado trabajando con Google durante meses para encontrar una solución aunque, en el momento de dar su charla aún era posible capturar tokens Weblogin para acceder a cuentas de usuarios.

El uso de una aplicación maliciosa para conseguir el acceso a la información privada de los usuarios demuestra que a Google aún le queda camino que recorrer para conseguir que su tienda de aplicaciones sea del todo segura. Para empezar, Bouncer, el sistema de Google para detectar aplicaciones maliciosas en Google Play debería examinar a fondo todas las aplicaciones puesto que, en su caso, la aplicación maliciosa estuvo disponible durante más de un mes.

Por supuesto hay otras formas de conseguir esta información, ya sea mediante acceso físico al dispositivo, accediendo a un navegador con una cuenta abierta de Google o mediante herramientas de análisis forense. La peculiaridad de la técnica expuesta por este investigador reside en la facilidad de conseguir los datos de los usuarios de forma remota gracias al uso de una aplicación maliciosa, algo que, viendo la cantidad de descargas que se realizan desde Google Play puede suponer un peligro considerable.

Esperemos que Google tome cartas en el asunto en breve y solucione esta vulnerabilidad. La cantidad de datos privados que los usuarios almacenamos en los servicios de esta empresa son cada vez mayores y el riesgo de perderlos o que sean consultados por alguien no autorizado es un riesgo que no podemos asumir.