Una de las recomendaciones que más suele repetirse cuando hablamos de mantener seguros nuestros ordenadores y dispositivos móviles, es la que nos invita a actualizar el sistema operativo y las aplicaciones que tenemos instaladas tan pronto como aparezca un nuevo parche de seguridad.

Esto tiene una fácil explicación, y es que una vez aplicados estos parches se cierran agujeros de seguridad que pueden ser utilizados por los delincuentes e infectar nuestro sistema. Para automatizar esta tarea se usan los kits de exploits, que se van actualizando con numerosas vulnerabilidades conocidas periódicamente.

Uso de vulnerabilidades recientes

No es extraño encontrarnos kits de exploits que usan vulnerabilidades de hace años que, aún a día de hoy, muchos usuarios no han solucionado. Sin embargo, cada vez es más habitual encontrarnos con vulnerabilidades recientes siendo explotadas por los delincuentes, cuando el número de usuarios vulnerables aún es muy elevado.

Un ejemplo de este tipo lo encontramos en la reciente vulnerabilidad CVE-2015-3090 en Flash Player solucionada por Adobe hace apenas dos semanas. Para aquellos que aún no lo sepan, Flash Player se encuentra instalado en millones de dispositivos y es usado de forma masiva para poder visualizar contenido multimedia (p.ej. vídeos en YouTube) o ejecutar aplicaciones directamente desde el navegador.

Es precisamente la presencia de esta aplicación en tantos dispositivos y el corto espacio de tiempo desde que apareció el parche lo que hace muy atractivo para los delincuentes explotarlo de forma masiva. Esto se hace mediante el uso de kits de exploits, normalmente colocados en webs pertenecientes a los delincuentes o en webs legítimas que han visto comprometida su seguridad.

Angler Exploit Kit como herramienta de propagación de malware

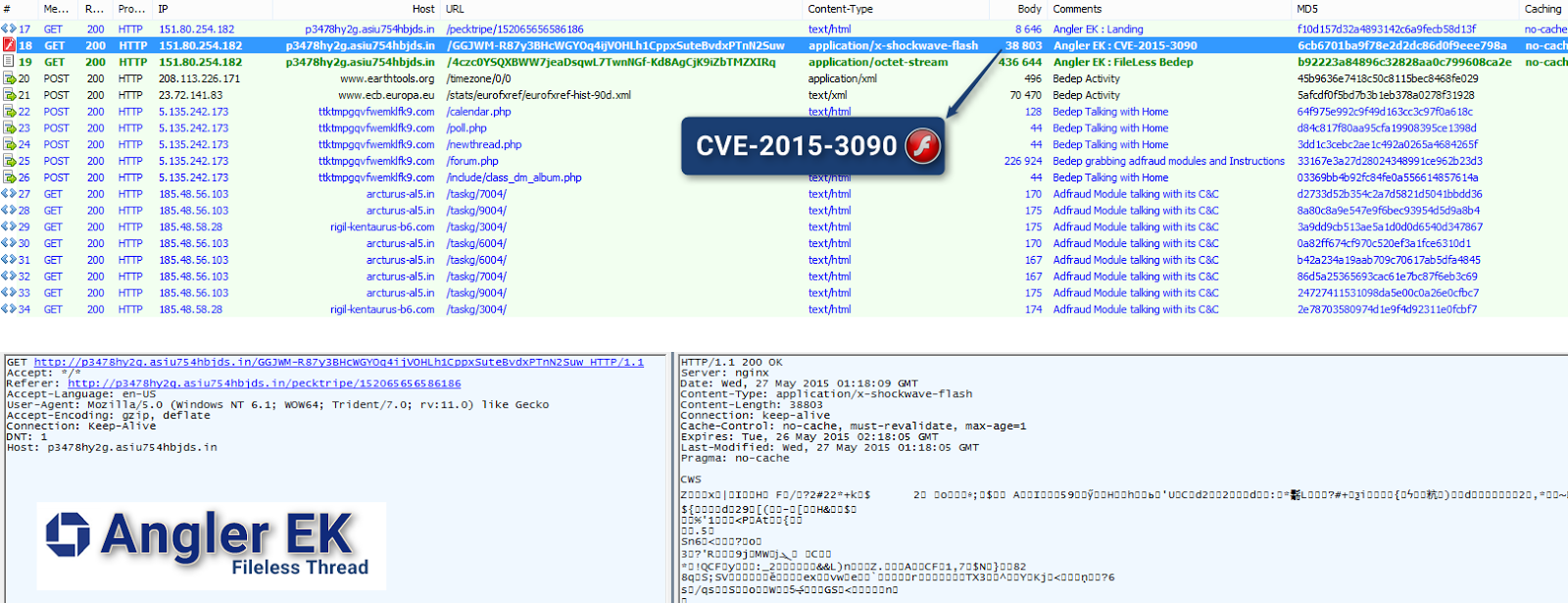

En este caso, el kit de exploit que ha empezado a explotar esta vulnerabilidad en Flash Player es el Angler Exploit Kit. Esta herramienta es una de las más utilizadas en la actualidad por los delincuentes y les permite, por ejemplo, instalar malware mediante el navegador sin que los usuarios se den cuenta, ya que utilizan publicidad maliciosa (malvertising) incrustada en webs legítimas y, algunas veces, visitadas por millones de personas diariamente.

Gracias a investigadores de FireEye y Kafeine que descubrieron esta utilización de la reciente vulnerabilidad en Flash Player, podemos ver que los delincuentes incluyen exploits para esta reciente vulnerabilidad en kits de Exploits como el mencionado Angler.

Hay que recordar que, en la mayoría de casos, estos kits se venden en foros especializados en cibercrimen a usuarios que no suelen tener amplios conocimientos técnicos, buscando tan solo el beneficio inmediato a costa de los usuarios vulnerables. Es lo que se conoce como Crimeware-as-a-service, un sistema donde los delincuentes ponen a disposición de sus clientes actualizaciones de sus herramientas o, como en este caso, nuevos exploits para aprovechar vulnerabilidades descubiertas recientemente.

Medidas a adoptar

Debido a que podemos infectarnos con solo visitar una web modificada por los delincuentes, es vital que actualicemos Flash Player a su versión más reciente para evitar estas situaciones. Hasta ahora, los investigadores de FireEye han descubierto que se está utilizando esta vulnerabilidad para instalar un troyano, pero también hay otras fuentes que afirman haber visto como Angler Exploit Kit está empezando a distribuir variantes del ransomware CryptoWall 3.0, algo que supone un riesgo elevado para todos los usuarios.

Mejor estar prevenido y actualizar no solo aquellas aplicaciones relacionadas con Adobe, sino también todas aquellas que dispongan de nuevas versiones, incluyendo nuestro sistema operativo.