A la hora de analizar incidentes de seguridad acontecidos en las empresas españolas, observamos como el correo electrónico sigue siendo uno de los principales vectores de ataque elegido por los ciberdelincuentes. Además, se suele apuntar al usuario como el eslabón más débil de la cadena, puesto que es él el responsable de pulsar sobre el enlace o abrir el fichero adjunto preparado por los atacantes para iniciar la infección de su sistema. Sin embargo, no debemos olvidar que una buena estrategia de seguridad debe basarse en múltiples capas, y una de ellas debe ser, sin ninguna duda, el parcheo efectivo de vulnerabilidades antes de que estas puedan ser aprovechadas.

Cuando las vulnerabilidades llevan años entre nosotros

Cuando hablamos de agujeros de seguridad sin solucionar solemos pensar en aquellos que se han descubierto recientemente y cuyos parches se empiezan a desplegar por los administradores de sistemas poco a poco, una vez se han asegurado de que no causan conflictos. Este despliegue de actualizaciones es algo que, especialmente en las grandes empresas, puede durar semanas o incluso meses, por lo que es habitual que los delincuentes tengan una ventana de oportunidad bastante amplia una vez se descubre una vulnerabilidad que pueden aprovechar activamente.

Sin embargo, también hay muchas empresas, grandes y pequeñas, que mantienen sin actualizar varias de sus aplicaciones y sistemas, lo que permite que vulnerabilidades con años a sus espaldas sigan pudiendo ser aprovechadas por atacantes que quieren comprometer los sistemas de la red corporativa. Estos ataques pueden realizarse de varias formas, pero, como ya hemos dicho, el correo electrónico es uno de los puntos de partida preferidos de los delincuentes, como en el caso que vemos a continuación.

Revisando el correo vemos que se dirige a un sector muy específico de empresas, concretamente a aquellas que hacen uso de maquinaria pesada como pueden ser, por ejemplo, constructoras. El asunto del correo no es que ayude al usuario a hacerse una idea de su finalidad, pero leyendo el cuerpo del mensaje vemos que se hace referencia al encargo de una retroexcavadora y a cierta información que está pendiente de entrega para poder proceder al envío.

Algo que hace que este correo gane credibilidad, al menos entre aquellas empresas que comercian o adquieren este tipo de maquinaria pesada, es que parece ser enviado desde una empresa legítima afincada en Reino Unido, con una persona y teléfono de contacto, además de un domicilio fiscal y página web.

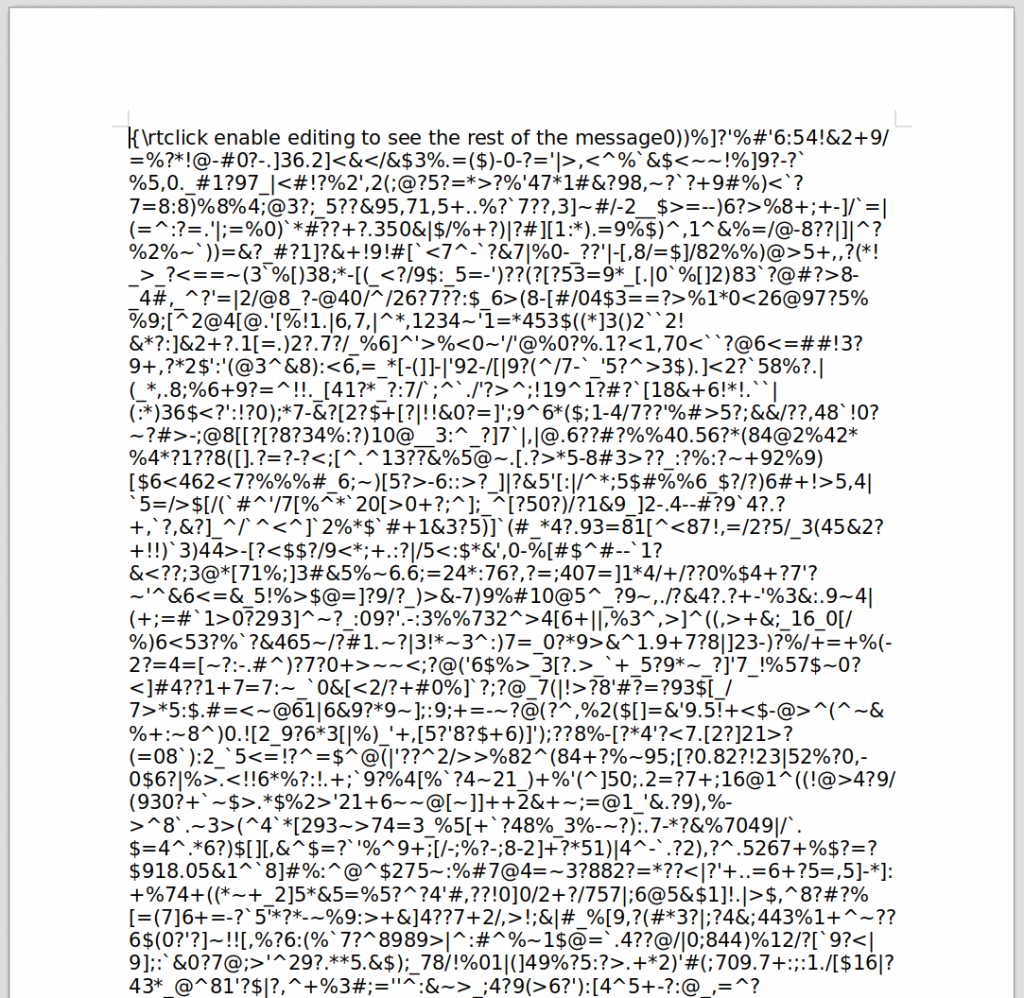

En el caso en que los delincuentes hayan conseguido convencer al usuario que recibe este correo para abrir el documento adjunto, la víctima verá lo siguiente en su pantalla. Todo apunta a que el documento usado no se ha configurado correctamente, puesto que en este tipo de casos se suele mostrar algún tipo de factura o documento difuminado en el fondo, junto con el aviso de que, para poder verlo correctamente, se ha de permitir la edición del mismo.

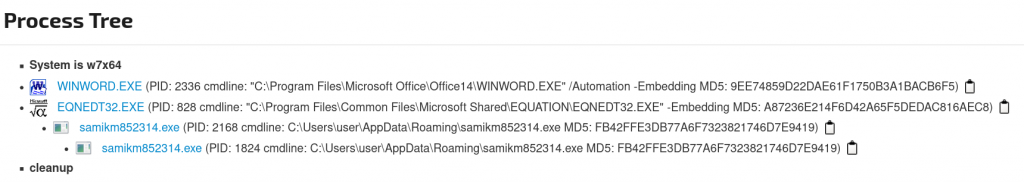

Otorgar permisos de edición a este tipo de documentos maliciosos permitirá que se inicie la cadena de infección que se aprovecha de una vulnerabilidad sobradamente conocida desde hace cinco años. Estamos hablando de la vulnerabilidad CVE-2017-11882, que permite a un atacante ejecutar remotamente código arbitrario y que afecta a diferentes versiones de MS Office entre la 2007 y la 2016.

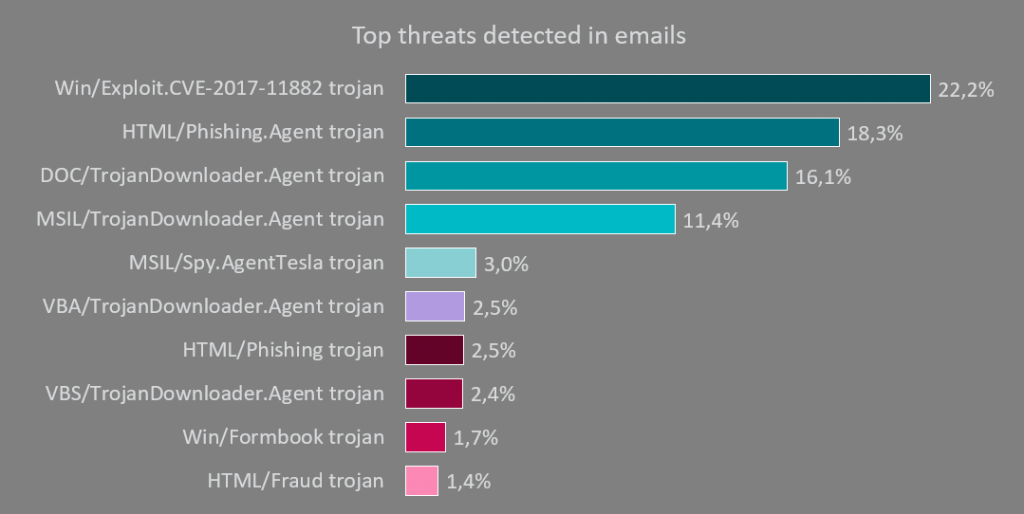

Podríamos pensar que, siendo una vulnerabilidad tan antigua y que se aprovecha de versiones Office que ya deberían estar en desuso, su impacto debería ser mínimo en la seguridad de las empresas españolas actualmente. Por desgracia, la realidad es diferente, y la explotación de esta vulnerabilidad mediante documentos adjuntos a correos representan la amenaza en emails más detectada en España durante los primeros cuatro meses de 2022.

Esto nos demuestra, una vez más, varias cosas. Para empezar, que los delincuentes siguen reciclando y mejorando viejas técnicas mientras estas les sigan resultando efectivas, ya sea en base al número de víctimas que pueden seguir obteniendo o en base a la relación coste / beneficio. Por otra parte, deja bastante mal parada a aquellas empresas que no invierten lo suficiente en seguridad, ni siquiera para arreglar agujeros de seguridad sobradamente conocidos y explotados desde hace años.

¿Qué buscan los delincuentes?

El aprovechamiento de vulnerabilidades es algo que está a la orden del día y los delincuentes son especialistas en sacarles provecho para conseguir sus fines. Gracias a ellas pueden acceder a redes corporativas, información confidencial e incluso saltarse medidas de seguridad si estas no están debidamente configuradas o nadie se encarga de monitorizarlas.

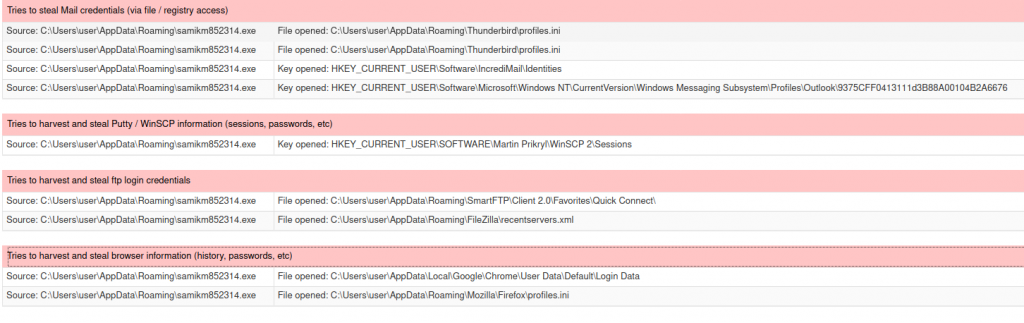

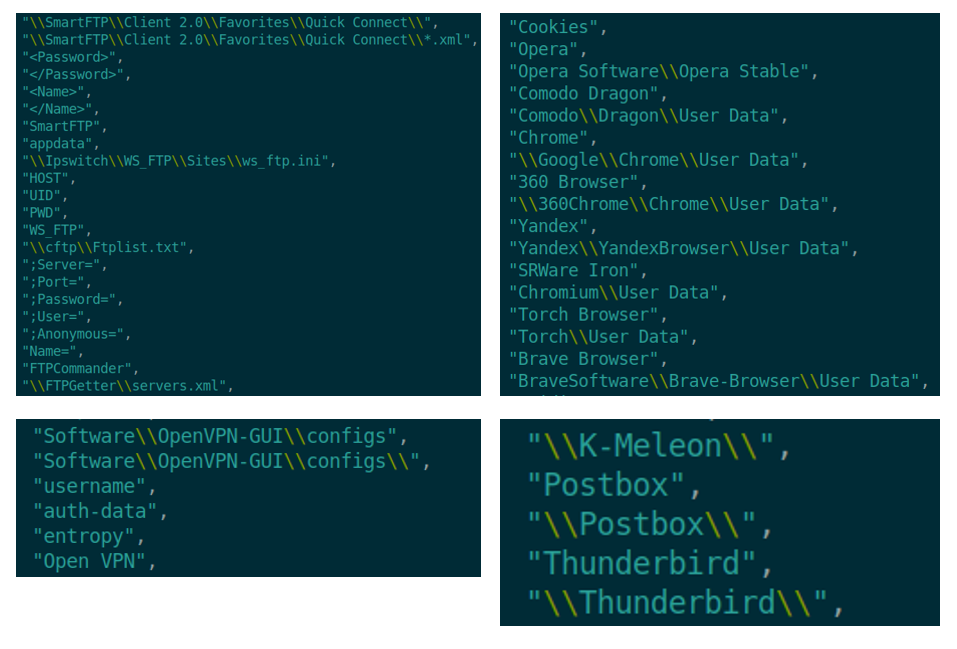

En este caso en particular vemos como los delincuentes van detrás de cierta información específica como son las credenciales, cookies de inicio de sesión, historial, etc., almacenadas en varias de las aplicaciones de uso común en empresas de todo tipo, como pueden ser navegadores de Internet, clientes de correo, FTPs o VPNs, por poner solo unos ejemplos.

Revisando el código del malware descargado tras abrir el documento y explotarse la vulnerabilidad, vemos como los delincuentes buscan esta información entre todo tipo de aplicaciones, no solamente las más conocidas, sino que también incluyen a aplicaciones más de nicho o que son usadas mayoritariamente en ciertas regiones.

Estamos, una vez más, ante un caso del malware conocido como Agent Tesla, especializado en el robo de información. Una vez conseguida y recopilada esta información, los delincuentes la sacan de los sistemas infectados aprovechando un servidor de correo de una empresa legítima que ha sido previamente comprometido. Esta técnica es bastante habitual, puesto que así se trata de impedir que se bloqueen las comunicaciones por parte de las soluciones de seguridad implementadas.

Con esta información en su poder, los delincuentes pueden proceder a venderla a otros grupos criminales y/o usarla para lanzar ataques dirigidos contra esa empresa que les permitan robar información confidencial o incluso cifrarla y solicitar un rescate por ella. También pueden utilizar la infraestructura de la empresa legítima atacada para seguir propagando este tipo de correos maliciosos, dirigiéndolos a otras muchas empresas de todo el mundo.

Conclusión

Acabamos de comprobar que todo tipo de amenazas pueden seguir aprovechándose de agujeros de seguridad existentes desde hace un lustro, algo preocupante y que dice poco de la seguridad de nuestras empresas. Es fundamental, por tanto, contar con una política de actualizaciones y parcheo de vulnerabilidades eficiente, complementada por soluciones de seguridad que permitan la detección de aquellas amenazas que intenten aprovechar vulnerabilidades explotadas activamente, independientemente de su antigüedad.