Recientemente, investigadores de ESET han analizado una campaña organizada de propagación de malware, que roba las credenciales bancarias de usuarios que han visitado ciertas páginas web de pornografía de Japón.

El malware utilizado se denomina Win32/Aibatook, y está dirigido a usuarios de Internet Explorer que son clientes de bancos japoneses en general y, en particular, a visitantes de algunos de los sitios pornográficos más populares del país. Tras visitar cualquiera de estas webs, los usuarios pueden ser redirigidos a una página con un exploit que trata de aprovechar la vulnerabilidad en Java CVE-2013-2465.

Es importante señalar que cualquier sitio web puede estar potencialmente comprometido y ejecutando código malicioso diseñado para infectar un sistema. No es que un sitio con contenido para adultos sea más peligroso para nuestro ordenador que, por ejemplo, el de un canal de televisión o uno dedicado a un lenguaje de programación.

Sin embargo, los cibercriminales con ganas de acceder a cuentas bancarias no dudan a la hora de comprometer páginas de pornografía, ya que estas reciben mucho tráfico y por lo tanto existen mayores probabilidades de que más víctimas se infecten. Lo que sí puede resultar inusual en este caso es ver que se explota solamente una vulnerabilidad, en vez de utilizarse -como en muchos de los casos actuales- un exploit kit para ejecutar una batería de ataques contra los ordenadores visitantes, buscando uno que dé en el blanco.

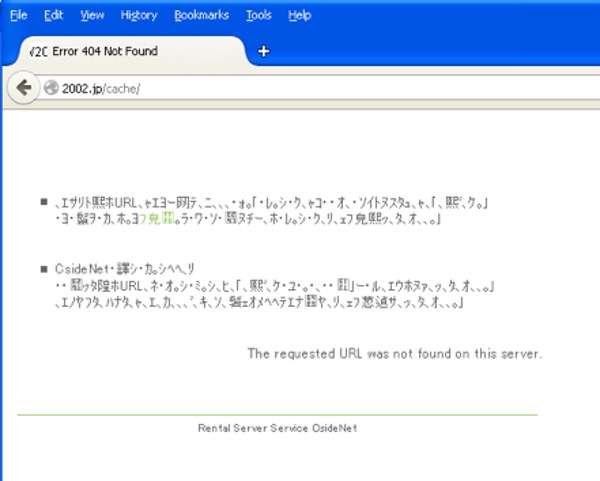

De todas formas, los delincuentes detrás de este ataque parecen pensar que este modus operandi funciona lo suficientemente bien, y un mensaje de error 404 es visible cuando el navegador es redirigido a un sitio de un tercero:

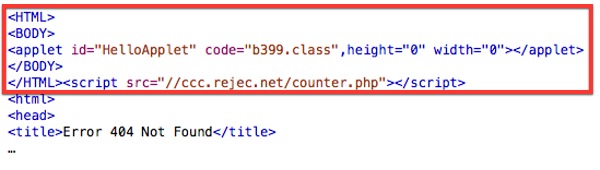

Pero una mirada rápida al código fuente de la pagina web revela que es más que un simple error y que aloja código de forma oculta que ejecuta una applet maliciosa de Java:

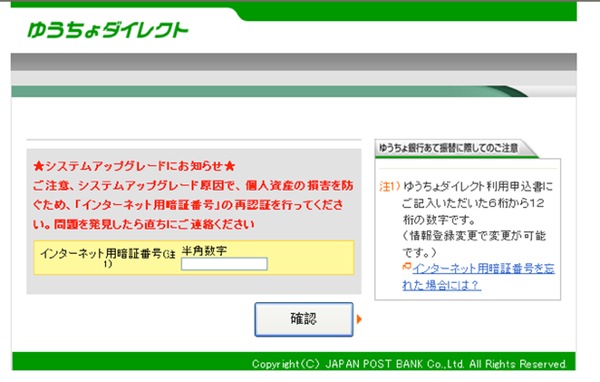

En un más que probable intento para evitar ser detectado, el código contiene un contador que parece estar diseñado sólo para insertar una parte del HTML en una cantidad limitada de víctimas cada día. Una vez instalado, el malware puede comenzar a hacer el resto de su “trabajo sucio”: esperar a que las potenciales víctimas se registren en bancos usando Internet Explorer, el navegador más utilizado en Japón. La siguiente captura es un ejemplo de un acceso a banca electrónica japonesa:

En el ejemplo de arriba, Aibatook ha inyectado silenciosamente una falsa página de registro una vez que el usuario ya ha accedido al sitio del banco Japan Post, en la que se pide introducir datos personales para una actualización del sistema. La información robada es entonces enviada al atacante a través de un servidor C&C (Comamnd and Control).

Curiosamente, si el usuario visita la sección del sitio original del Japan Post que da información a sus clientes sobre los peligros de los ataques de phishing, es redirigido nuevamente a la página de registro, antes de que tenga la oportunidad de ver algún aviso de seguridad.

En meses recientes, los atacantes detrás de Aibatook crearon nuevas versiones del malware, capaces de robar credenciales de usuarios de servicios de alojamiento web y venta de dominios, que cambiaron de Delphi a C++ como lenguaje de programación utilizado. Es probable que los clientes de alrededor de 90 sitios web sean el blanco de estos criminales que roban información.

Vulnerabilidad en Java, ¿la culpable?

La vulnerabilidad en Java aprovechada por este ataque fue parcheada por Oracle en junio de 2013.

En un mundo ideal, podríamos pensar que, una vez se ha lanzado un parche de seguridad, nadie debería seguir siendo víctima meses después. Sin embargo, está claro que muchos usuarios no protegen sus ordenadores con las últimas actualizaciones de seguridad, abriéndole a los delincuentes la ventana para que los infecten y roben dinero de sus cuentas online.

Lo cierto es que un equipo con un sistema desactualizado está expuesto a un gran riesgo, y le facilita la tarea a los atacantes. La gran mayoría del software que utilizamos tiene fallos, ya sean conocidos o no, aunque en una gran mayoría de casos no son serios y no pueden ser fácilmente explotados.

Pero cada código o funcionalidad adicional que se añade a nuestro sistema incrementa las posibilidades de un potencial riesgo de seguridad, mientras que una superficie menor de ataque dificulta la explotación de vulnerabilidades, y, por tanto, ayuda a mitigar el riesgo. Con eso en mente, tal vez deberíamos preguntarnos: ¿necesito realmente ejecutar Java en mi navegador? Si quieres saber cómo desactivarlo, tenemos un tutorial que te lo indica.

Si bien es cierto que muchas aplicaciones necesitan Java, se ha demostrado que la mayoría de los usuarios podrían seguir navegando sin problemas sin tenerlo habilitado. Incluso si lo necesitáramos para uno o dos sitios o aplicaciones específicas, sería mejor -desde el punto de vista de la seguridad- que desactivásemos Java de nuestro navegador predeterminado y utilicemos uno diferente cuando tengamos que acceder o usar algo que lo requiere.

Si no estamos seguros de necesitar Java, la mejor opción es desactivarlo y fijarnos en si algo deja de funcionar como siempre. Si no notamos ninguna diferencia en nuestra navegación diaria, lo más probable es que no lo estuviésemos necesitando.

Si decidimos desactivarlo, ¡felicidades!, acabamos de hacer nuestro ordenador más seguro. Ahora bien, tampoco es que estemos recomendando que vayas de cabeza a visitar sitios web pornográfícos japoneses, aunque quiénes somos nosotros para juzgar los gustos de cada uno…

Traducción y adaptación del post de Graham Cluley en We Live Security realizada por ESET Latinoamérica.