A comienzos de año, los investigadores de ESET descubrieron una botnet. Nada nuevo; aunque últimamente las botnets no son demasiado relevantes ni noticiosas desde un punto de vista técnico, si se trata de una que tiene como objetivo al Gobierno de un país (en este caso Georgia) y tiene algunas características curiosas acerca de la interceptación de las comunicaciones, el tema puede variar.

Entre otras actividades, la nueva red de botnets descubierta, Win32/Georbot, trata de robar documentos y certificados, pero también es capaz de grabar audio y vídeo y navegar dentro de la red local para buscar información. Un aspecto totalmente novedoso es que también es capaz de extraer los ficheros de configuración remota de las estaciones de trabajo (“Remote Desktop Configuration Files”), lo que permite a los receptores de dichos ficheros tomar el control remoto de las máquinas sin tener que utilizar ningún exploit. Esta nueva técnica implica que los cibercriminales no necesitan aprovecharse de exploits como el que fue descubierto la pasada semana (MS12-20- http://technet.microsoft.com/en-us/security/bulletin/ms12-020) para tomar el control remoto de un ordenador.

El malware tiene las siguientes funcionalidades diseñadas para robar información de un sistema infectado:

- Envía cualquier fichero desde el disco duro local a un servidor remoto.

- Roba certificados.

- Busca en el disco duro documentos Word.

- Busca en el disco duro ficheros de configuración del escritorio remoto.

- Realiza capturas de pantalla.

- Graba audio usando el micrófono.

- Graba vídeo utilizando la webcam.

- Analiza la red local para identificar ordenadores en la misma red.

- Ejecuta comandos arbitrarios en el sistema infectado.

W32/Georbot contiene, además, un mecanismo de actualización que permite la descarga de nuevas versiones del bot para permanecer indetectable para los programas de seguridad. El bot tiene también un mecanismo de repliegue y ocultación en caso de que no pudiera conectarse al servidor C&C: en este caso, intenta conectarse a una página especial alojada por el Gobierno de Georgia. No significa necesariamente que el Gobierno esté envuelto en esta red de bots. Muy a menudo, los usuarios no saben que sus sistemas han sido comprometidos. Igualmente, hay que reseñar que tanto la Agencia de Intercambio de Datos del Ministerio de Justicia de Georgia y su CERT nacional eran conscientes de la situación desde 2011 y, además de sus labores internas –todavía en marcha- de monitorización, han estado cooperando con ESET en la investigación de este asunto.

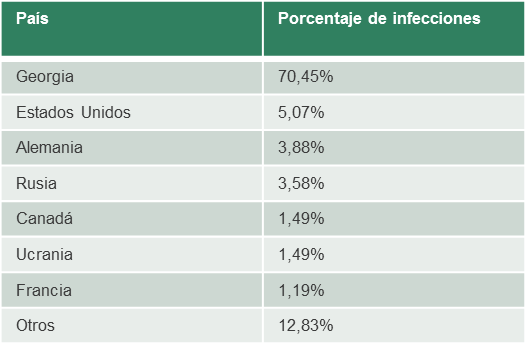

Los ordenadores infectados están distribuidos entre los siguientes países:

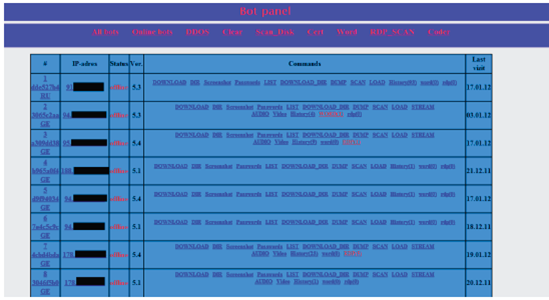

Los investigadores de ESET han tenido igualmente acceso al panel de control de la red de bots, accediendo a numerosa y valiosa información, como el número de máquinas afectadas, dónde se encuentran posibles comandos con órdenes, entre otros.

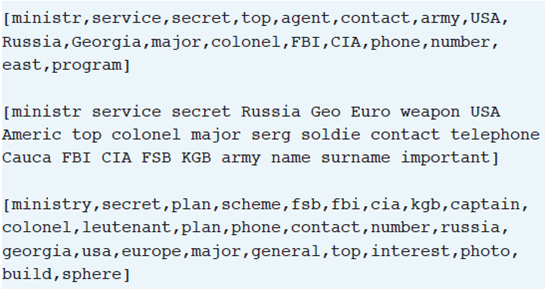

La información más interesante encontrada en el panel de control era una lista de palabras clave que estaban buscando dentro de los documentos grabados y almacenados en máquinas infectadas.

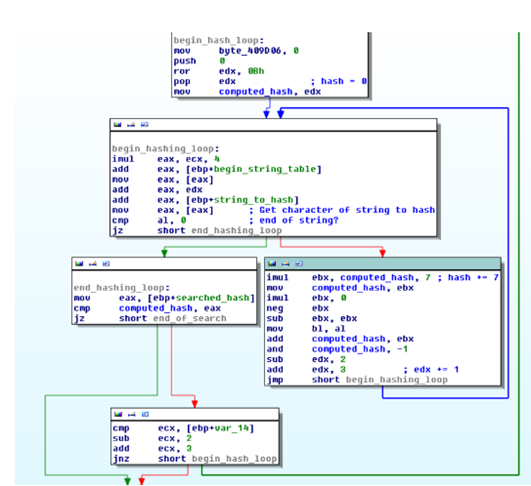

Win32/Georbot utiliza varias técnicas de ofuscación para hacer el análisis estático más complicado, pero para analistas experimentados no es un gran problema el superar esta barrera.

Además, el tiempo dedicado a analizar en detalle al bot Win32/Georbot estuvo bien empleado.

En la siguiente presentación podéis encontrar detalles técnicos de Win32/Georbot.