Ya hace tiempo que iOS dejó de ser (si es que alguna vez lo fue) el paraíso libre de malware que Apple prometía a sus usuarios. Durante los últimos meses hemos visto algunos ejemplos de cómo los ciberdelincuentes han conseguido vulnerar la seguridad de este sistema operativo, aunque siguen limitándose principalmente al mercado chino. El último ejemplo de esto es XCodeGhost, un ingenioso y efectivo ataque que ha conseguido hacer pasar por seguras varias decenas de aplicaciones infectadas.

Repaso de amenazas anteriores

Como ya hemos dicho, encontrar aplicaciones maliciosas para iPhone no es novedad, si bien estas no suelen aparecer en la App Store de Apple y se suelen instalar desde tiendas de terceros o utilizando el provisioning profile que algunas empresas utilizan para permitir la instalación de aplicaciones creadas por ellos mismos en los dispositivos de sus usuarios.

Existen varios ejemplos de ataques de este tipo como, por ejemplo, Wirelurker y Masque, dos ataques que se aprovechaban de la característica provisioning profile para infectar con aplicaciones maliciosas a dispositivos iOS que no tuvieran realizado el jailbreak. Este punto es importante, puesto que si el dispositivo tiene realizado el jailbreak es mucho más fácil conseguir infectarlo, puesto que se omiten todas las comprobaciones que Apple realiza a las aplicaciones.

Más recientemente hemos analizado una vulnerabilidad en el sistema de transferencia de ficheros a corta distancia Airdrop, utilizada por varios dispositivos y ordenadores de Apple. De nuevo se hacía un uso malicioso del provisioning profile pero, a diferencia de los casos anteriores, se podían instalar aplicaciones maliciosas sin conocimiento del usuario, aunque solamente aplicable a ataques a corta distancia.

XCodeGhost y el compilador infectado

El caso que analizamos hoy es un poco más ingenioso, ya que los ciberdelincuentes han optado por infectar el compilador (XCode) que se utiliza para crear las aplicaciones en iOS. De esta forma, los desarrolladores están incluyendo código malicioso en sus aplicaciones sin saberlo y, al estar firmadas por el desarrollador legítimo, se suben a la AppStore sin que Apple ponga objeciones.

Esta nueva técnica es más peligrosa que las anteriores, puesto que se consigue sortear uno de los mecanismos de seguridad más robustos de iOS: la revisión de las aplicaciones que se suben a la tienda de Apple. De esta forma, los usuarios, confiados en que todas las aplicaciones que descargan desde la tienda oficial son seguras, pueden llegar a instalar malware en sus dispositivos, independientemente de si tiene realizado el Jailbreak o no.

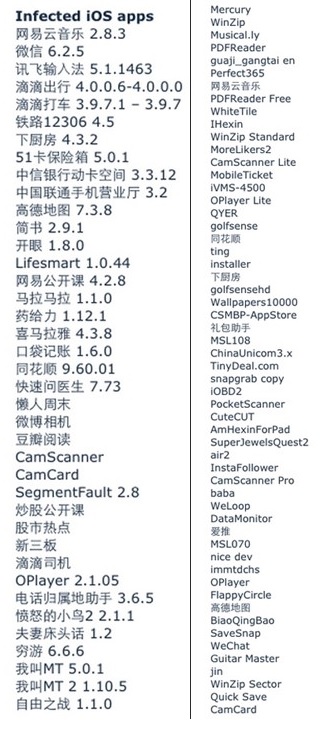

Además, algunas de las aplicaciones que se han desarrollado usando una versión infectada de XCode son bastante populares. Es el caso de WeChat Messenger, aplicación de mensajería instantánea muy usada en China y que cuenta con cientos de millones de usuarios. Además de WeChat Messenger, se han detectado más de 70 aplicaciones que estarían igualmente infectadas. Actualización: Pocas horas después de publicar esta noticia hemos comprobada que las aplicaciones afectadas ascenderían a más de 300.

Conclusión

No cabe duda de que este nuevo ataque es una vuelta de tuerca más en la evolución de amenazas para iOS. Si bien la gran mayoría de estas siguen concentrándose en el mercado chino, no sería de extrañar que los ciberdelincuentes empezaran a apuntar a otras regiones donde Apple también tiene una fuerte presencia.

Queda por saber si la empresa adoptará medidas para evitar este tipo de ataques en el futuro, puesto que si bien hasta ahora se ha mantenido bastante al margen (sobre todo si tenemos en cuenta la cantidad de amenazas existentes en Android), es de esperar que el interés de los ciberdelincuentes en atacar los sistemas de la manzana se incremente.