ESET Research, el grupo de investigación de ESET, ha registrado un aumento significativo en los ataques del malware AceCryptor, con detecciones que se triplicaron entre el primer y el segundo semestre de 2023 y que se correlaciona con la protección de 42.000 usuarios de ESET en todo el mundo. Además, en los últimos meses, la compañía registró un cambio importante en la forma en que se propaga la campaña, ya que AceCryptor empezó a utilizar Rescoms (también conocido como Remcos), una herramienta de acceso remoto (RAT), para propagarse – lo que no ocurría anteriormente.

Basándose en el malware utilizado por el malware AceCryptor, los investigadores de ESET suponen que el objetivo de estas campañas era obtener credenciales de correo electrónico y del navegador para poder acceder a las empresas objetivo. La gran mayoría de las muestras de Rescoms RAT con AceCryptor se utilizaron como vector inicial para comprometer a las víctimas en múltiples campañas de spam dirigidas a países europeos, incluyendo España, Europa Central (Polonia, Eslovaquia) y los Balcanes (Bulgaria, Serbia).

“En estas campañas, AceCryptor se utilizó para atacar varios países europeos y extraer información u obtener acceso inicial a varias empresas. En estos ataques, el malware se distribuyó en mensajes de spam, que en algunos casos eran bastante convincentes; a veces, el spam se enviaba incluso desde cuentas de correo electrónico legítimas, pero utilizadas indebidamente”, declara Jakub Kaloč, investigador de ESET que descubrió la última campaña de AceCryptor con Rescoms. “Dado que abrir archivos adjuntos de este tipo de correos electrónicos puede tener graves consecuencias para los usuarios y las empresas, es importante que cada uno tenga conciencia sobre lo que está abriendo y que utilice un software de seguridad para endpoints fiable capaz de detectar este tipo de malware”, añade.

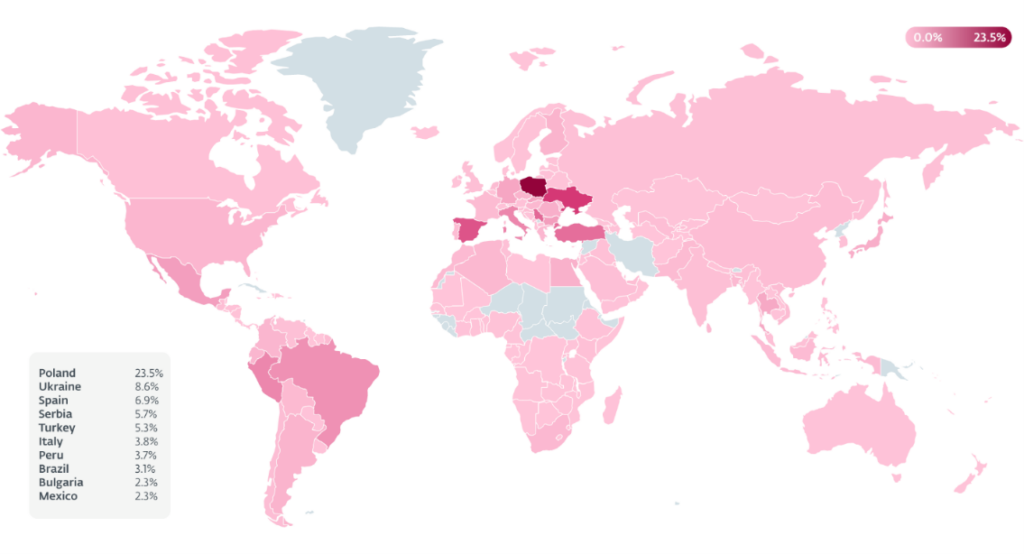

En el primer semestre de 2023, los países más afectados por el malware empaquetado por AceCryptor fueron Perú, México, Egipto y Turquia, siendo Perú el que registró el mayor número de ataques (4.700). Las campañas de spam de Rescoms cambiaron drásticamente estas estadísticas en la segunda mitad del año. El malware AceCryptor afectó sobre todo a países europeos.

Las muestras de AceCryptor observadas en la segunda mitad de 2023 a menudo contenían dos familias de malware como carga útil: Rescoms y SmokeLoader. Un pico detectado en Ucrania fue causado por SmokeLoader. Por otro lado, en Polonia, Eslovaquia, Bulgaria y Serbia, el aumento de la actividad fue causado por el AceCryptor que contenía Rescoms como carga útil final.

Todas las campañas de spam dirigidas a empresas en Polonia tenían correos electrónicos con asuntos muy similares sobre ofertas B2B. Para que pareciera lo más creíble posible, los atacantes investigaron y utilizaron nombres de empresas polacas existentes e incluso nombres de empleados/propietarios e información de contacto al firmar esos correos electrónicos. Esto se hizo para que en el caso de que una víctima buscara en Google el nombre del remitente, la búsqueda fuera exitosa, lo que podría llevar a la víctima a abrir el archivo malicioso adjunto.

Aunque se desconoce si las credenciales se recopilaron para el grupo que llevó a cabo estos ataques o si esas credenciales robadas se venderían posteriormente a otros actores de amenazas, lo cierto es que el éxito de la campaña abre la posibilidad de nuevos ataques, especialmente de ransomware.

Paralelamente a las campañas en Polonia, la telemetría de ESET también registró campañas en curso en Eslovaquia, Bulgaria y Serbia. La única diferencia significativa, por supuesto, era que el idioma utilizado en los correos electrónicos de spam estaba localizado para esos países específicos. Aparte de las campañas mencionadas anteriormente, España también experimentó una oleada de correos electrónicos de spam con Rescoms como carga útil final.

Jakub Kaloč. Accede al informe completo aquí.