ESET ha colaborado con Microsoft, BitSight, Lumen, Cloudflare, CleanDNS y GMO Registry en una operación global para desmantelar Lumma Stealer, uno de los ladrones de información más extendidos de los últimos años y ofrecido como Malware-as-a-Service. La operación tuvo como objetivo la infraestructura de Lumma Stealer, en concreto todos los servidores de mando y control (C&C) conocidos del último año, dejando en gran parte inoperativa la red de bots. España fue uno de los países más impactados por esta amenaza: ocupando el segundo lugar a nivel mundial en número de detecciones, solo por detrás de México, según datos de telemetría de ESET.

Lumma Stealer: evolución de una amenaza global

Durante más de dos años, Lumma Stealer ha sido uno de los ladrones de información más prevalentes a nivel global. Distribuido activamente a través de campañas de phishing, software crackeado y otros loaders, este malware adoptó un modelo de negocio basado en suscripciones mensuales (Malware-as-a-Service), con precios que oscilaban entre los 250 y 1.000 dólares, en función del nivel contratado. Los afiliados obtenían así acceso a versiones cada vez más avanzadas del malware y a la infraestructura necesaria para la exfiltración de datos. Aunque empleaba pocas técnicas de antiemulación, estas eran altamente efectivas, diseñadas para dificultar el análisis y evadir los mecanismos de detección, lo que aumentaba su peligrosidad y capacidad de persistencia.

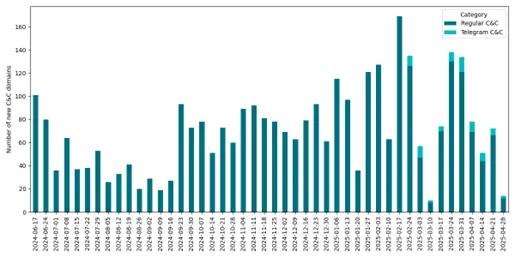

El código de Lumma Stealer era actualizado de forma continua, incorporando mejoras en el cifrado, ajustes en los protocolos de red y nuevas capacidades de evasión. Esta evolución constante se reflejaba también en su infraestructura: entre junio de 2024 y mayo de 2025, ESET identificó 3.353 dominios únicos de mando y control (C&C) asociados al malware, con un promedio de 74 nuevos dominios emergiendo cada semana. La combinación de desarrollo activo, sofisticación técnica y un modelo de suscripción escalonado con soporte para afiliados convirtieron a Lumma Stealer en una amenaza significativa dentro del ecosistema del cibercrimen.

“Los sistemas automatizados de ESET procesaron decenas de miles de muestras de Lumma Stealer, analizándolas para extraer elementos clave, como los servidores de mando y control (C&C) y los identificadores de los afiliados. Esto nos permitió monitorizar continuamente la actividad de Lumma Stealer, agrupar a los afiliados, hacer seguimiento de las actualizaciones en su desarrollo y mucho más”, explica Jakub Tomanek, investigador de ESET que se encarga de vigilar e investigar Lumma Stealer.

España, foco importante de la actividad maliciosa

España ha sido uno de los principales objetivos de Lumma Stealer. Con un 5,42 % del total de detecciones globales, se posiciona como el segundo país más afectado, solo por detrás de México (7,41 %). Esto subraya la importancia de las acciones de desmantelamiento para proteger a usuarios y empresas en el país. El listado de los 5 países más afectados incluye:

- México – 7,41 %

- España – 5,42 %

- Estados Unidos – 4,60 %

- Polonia – 3,78 %

- Ecuador – 3,70 %

“El malware especializado en el robo de información, como Lumma Stealer, suele ser solo un anticipo de ataques mucho más devastadores. Las credenciales robadas son un bien muy valorado en el mundo del cibercrimen, y los intermediarios de acceso inicial las venden a otros ciberdelincuentes, incluidos afiliados de ransomware”, añade Tomanek.

Acción legal e impacto de la operación

La desactivación de la infraestructura fue posible gracias a una orden judicial emitida por el Tribunal del Distrito Norte de Georgia (EE. UU.). Microsoft lideró las acciones de incautación y suspensión de los dominios maliciosos, mientras que el Departamento de Justicia de EE. UU. se encargó del panel de control del malware y actuó contra el mercado de afiliados en Telegram. La operación contó también con la participación del Centro Europeo de Ciberdelincuencia de Europol (EC3) y el Centro de Control de Ciberdelincuencia de Japón (JC3), que facilitaron la suspensión de dominios alojados en sus respectivas jurisdicciones.

“Esta operación global de desmantelamiento fue posible gracias al seguimiento a largo plazo que hemos realizado de Lumma Stealer. La operación, liderada por Microsoft, tuvo como objetivo incautar todos los dominios C&C conocidos de Lumma Stealer, dejando inoperativa su infraestructura de exfiltración de datos. No obstante, ESET seguirá rastreando otros ladrones de información y continuará vigilando de cerca cualquier actividad relacionada con Lumma Stealer tras esta operación”, concluye Tomanek.

Para conocer en profundidad el funcionamiento de Lumma Stealer y los detalles técnicos que hicieron posible esta operación, consulta el último artículo del equipo de ESET Research: “ESET participa en una operación global para desmantelar Lumma Stealer” en WeLiveSecurity.com. Sigue a ESET Research en X, Bluesky y Mastodon para estar al día con las últimas novedades del grupo.

Tasa de detección de Lumma Stealer según la telemetría de ESET (datos desde

julio de 2024)

Recuento semanal de nuevos dominios de mando y control (C&C)