Las facturas, presupuestos y comprobantes de transferencia siguen siendo uno de los ganchos preferidos por los delincuentes para conseguir nuevas víctimas. Como prueba de ello tenemos los correos maliciosos que continuamente se envían a los buzones de entrada de los departamentos de ventas y administración de numerosas empresas españolas, algunos mejor preparados y otros con menor acierto, pero igualmente efectivos.

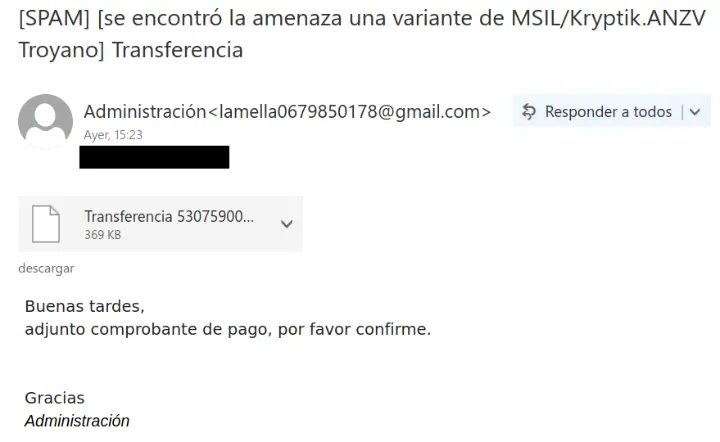

El caso que analizamos hoy corresponde a una campaña que se ha estado propagando recientemente y que utiliza un supuesto justificante de transferencia como cebo. El cuerpo del mensaje es escueto y solo indica al receptor del email que se adjunta un comprobante de pago en el fichero adjunto. Tampoco ayuda a la credibilidad del mensaje que no aparezcan logos de empresas ni firmas del remitente o, más importante aún, que la dirección desde donde se envía corresponda a una cuenta de Gmail.

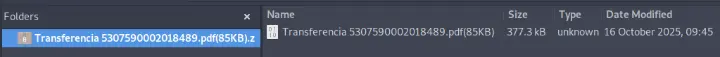

La finalidad de este tipo de mensajes es que los usuarios que lo reciban, acostumbrados a lidiar con un proceso repetitivo de recepción y clasificación de todo tipo de facturas y comprobantes, ignoren todas las señales que nos hacen sospechar de este tipo de correos y procedan a descargar y abrir el fichero adjunto. Como es de esperar, este fichero se encuentra comprimido y contiene en su interior un ejecutable camuflado de archivo PDF.

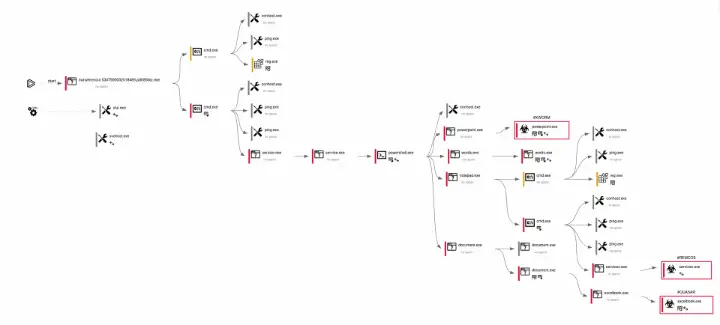

Hasta este punto, esta campaña sigue los procesos habituales que vemos en varios casos de malware desde hace tiempo. Sin embargo, al analizar con más detalle la cadena de infección vemos como los delincuentes han querido ir un poco más allá con esta campaña y tratar de maximizar el impacto empleando varias amenazas, a costa de ser poco sigilosos y lanzar numerosos procesos en el sistema infectado, lo que facilita su detección.

Si revisamos la cadena de infección y las amenazas detectadas observamos la presencia de hasta cuatro códigos maliciosos diferentes:

- El loader DarkTortilla usado para descargar malware adicional, como infostealers

- El infostealer DarkCloud usado para el robo de todo tipo de credenciales.

- La RAT XWorm para el control remoto del equipo

- La RAT Remcos con funciones más avanzadas que XWorm

Que los delincuentes no se hayan limitado a usar una única amenaza no es algo extraño, aunque, normalmente, suelen limitar su número. Parecería como si quisieran asegurarse de que el sistema quedase infectado de alguna forma que les permitiese robar la información almacenada, haciendo un especial hincapié en las credenciales.

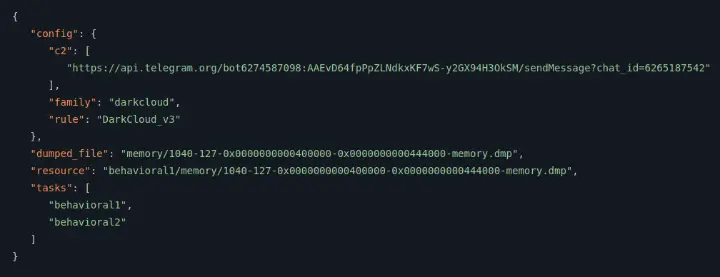

Con el uso de varias amenazas es normal que nos encontremos con distintas configuraciones para, por ejemplo, contactar con los centros de mando y control que los delincuentes usan para enviar órdenes a los sistemas infectados y recibir la información robada.

En esta captura de pantalla observamos la configuración usada para la RAT XWorm:

En la siguiente captura se puede ver la configuración usada para el infostealer DarkCloud y como utiliza la API de Telegram para enviar las credenciales robadas a un canal controlado por los delincuentes.

La finalidad de esta campaña parece claramente orientada al robo de credenciales e información de otro tipo almacenada en ordenadores corporativos de empresas españolas. Además, la utilización de dos herramientas de control remoto como XWorm y Remcos demuestran que los delincuentes tienen especial interés en conseguir persistencia en las máquinas infectadas, probablemente para saltar desde ellas a otros sistemas de la red corporativa.

Ante este tipo de amenazas es importante aprender a reconocer los vectores de ataque usados para estar alerta cuando recibamos un email similar. Así mismo, resulta esencial contar con soluciones de seguridad, tanto a nivel de los servidores de correo como en todas las estaciones de trabajo que permitan la detección y eliminación de las amenazas antes de que estas lleguen a ser un serio problema.