Sabemos por experiencia que los delincuentes no dudan en utilizar marcas reconocidas en sus campañas para tratar de conseguir la atención de víctimas potenciales. Entre las empresas conocidas usadas en estas campañas de suplantación de identidad solemos encontrar proveedores de servicios de telecomunicaciones y energía, ya que son servicios que la gran mayoría de usuarios tiene contratados.

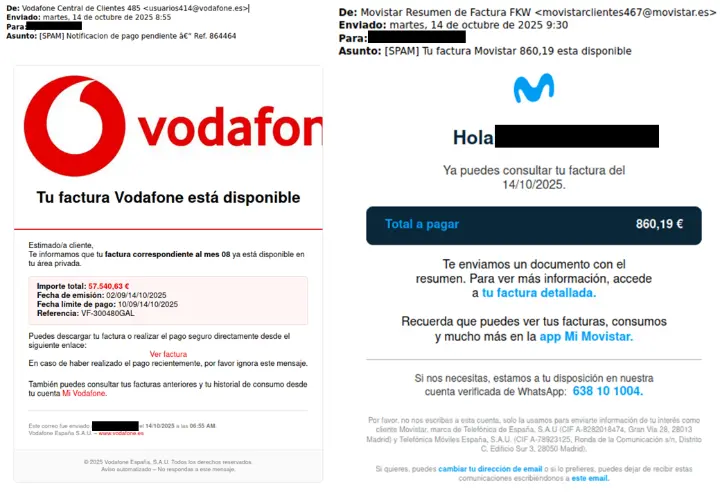

En una reciente campaña de correos maliciosos detectados en España hemos observado como los delincuentes han vuelto a suplantar la identidad de marcas reconocidas por casi todos los usuarios vinculadas al mundo de telecomunicaciones. Así pues, estos correos se hacen pasar por Vodafone y Movistar para mostrarnos una supuesta y factura de un elevado coste que puede alarmar a más de un usuario desprevenido.

Durante la misma fecha se han observado correos similares, pero suplantando a Iberdrola, con el mismo asunto de una supuesta factura y usando cantidades elevadas para generar alarma en los usuarios que reciban correos de este estilo y corran a pulsar sobre el enlace incluido sin pensar si pueden caer en alguna trampa. Es importante destacar que en ambos casos los delincuentes se han molestado en usar direcciones de email que parecen ser las legítimas, aunque un análisis de la cabecera del correo demuestra que no es así.

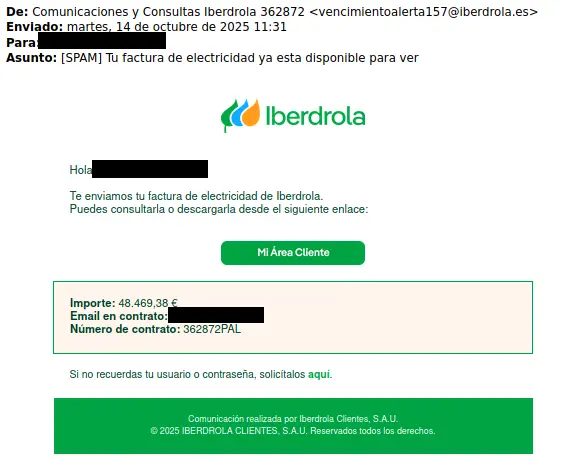

Como es previsible, el enlace proporcionado en el email redirige a una web preparada por los delincuentes y que está alojada en servidores de una empresa que lleva meses siendo usada por varios grupos de delincuentes para alojar sus webs fraudulentas y ficheros maliciosos. En esta web se nos mostrará la descarga de un supuesto fichero PDF, aunque la realidad es bien diferente.

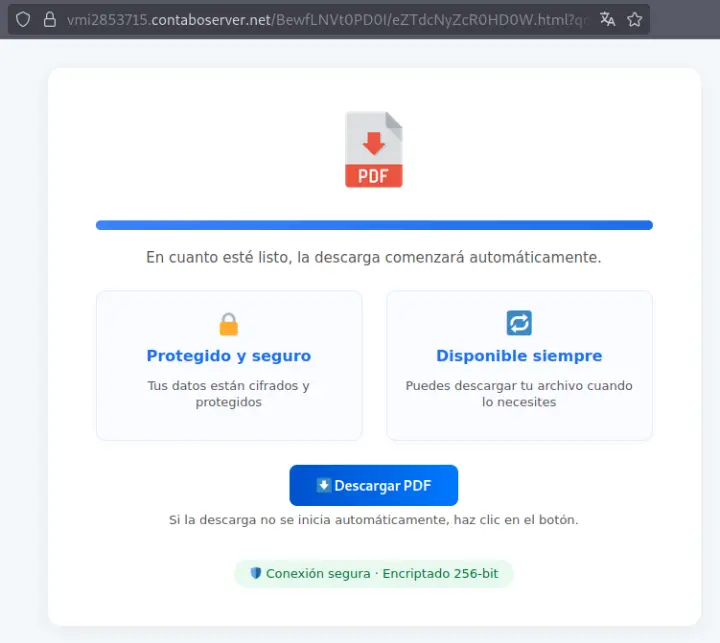

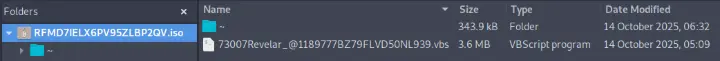

La finalidad de este engaño es que la víctima descargue y abra el fichero descargado pensando que es una factura en formato PDF. En realidad, el fichero descargado está en formato .ISO y contiene en su interior un script de Visual Basic. Este script es el encargado de iniciar la cadena de infección, ejecutado a través de Windows Script Host.

La funcionalidad del script malicioso es la de descargar en el sistema un archivo ejecutable como payload y que realizará la actividad maliciosa determinada por los delincuentes responsables de esta campaña. Cabe destacar que, como en otras muchas ocasiones el script se encuentra ofuscado y además contiene cadenas de texto como relleno para dificultar su análisis.

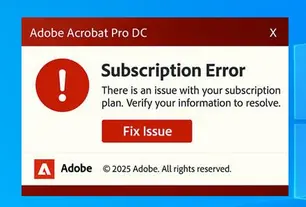

Durante la ejecución del código malicioso descargado por el script VBS podemos ver como se muestra al usuario una ventana de alerta indicando que hay algún problema con la suscripción de Adobe Acrobat Pro. Estos mensajes suelen mostrarse para distraer a la víctima que espera que se abra un documento PDF, mientras el malware ejecuta sus acciones en segundo plano.

Con respecto al ejecutable malicioso descargado tras la ejecución del VBS, este tiene algunas características que nos hacen pensar que se trata de un spyware o infostealer, aunque no hemos encontrado indicios que nos apunten a alguna familia en concreto. Es posible que se trate de una campaña que esté probando nuevas variantes y que estas aun estén en desarrollo por parte de los delincuentes.

Ante este tipo de campañas debemos de estar muy atentos y no bajar la guardia. Observamos que algunos consejos clásicos que se siguen dando para detectar correos de phishing no sirven en estos casos, ya que los emails aparentan ser enviados desde una dirección legítima y están bien redactados. Por ello, lo mejor es desconfiar de este tipo de comunicaciones alarmantes, verificar siempre con la compañía proveedora de servicios por alguno de sus canales oficiales y nunca pulsar un enlace o descargar un fichero si no se está seguro de que es inofensivo, contando con una solución de seguridad capaz de detectar y bloquear estas amenazas por si alguna vez nos equivocamos.