Es posible que, durante las últimas semanas hayas notado un aumento considerable en el número de correos electrónicos que recibes con supuestas facturas, recibos, presupuestos o similares. Tranquilo, no eres solo tu ya que son varias las campañas de infostealers desplegadas por parte de los ciberdelincuentes para tratar de robar todo tipo de credenciales a usuarios domésticos y empresas.

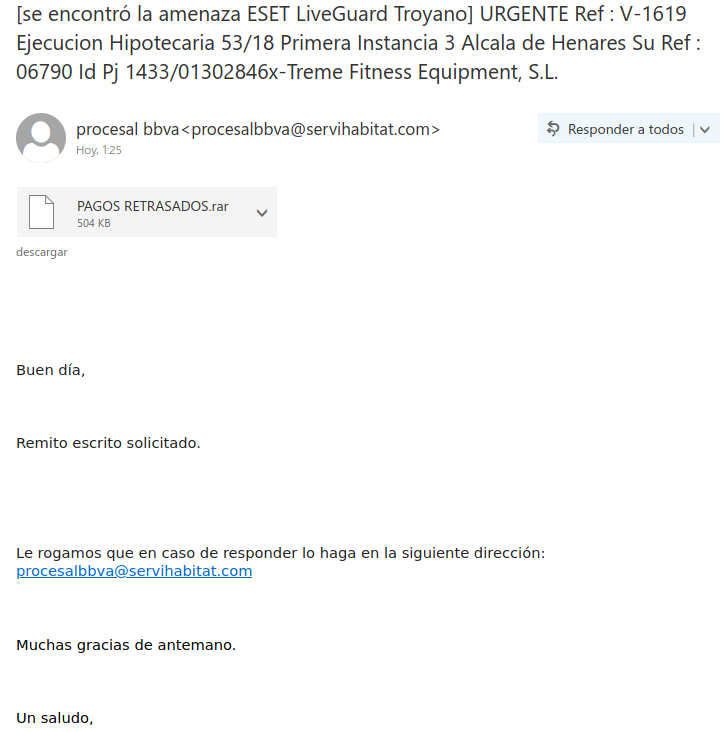

Los temas usados por los delincuentes para engañar a los usuarios suelen estar relacionados con todo tipo de pagos pendientes, lo cual suele generar una sensación de urgencia que hace que algunos bajen la guardia. En una de las campañas analizadas recientemente, por ejemplo, vemos como se utiliza como asunto una supuesta ejecución hipotecaria, haciendo referencia a una empresa que existe realmente y que tiene su razón social en la localidad madrileña de Alcalá de Henares.

No hace falta decir que los delincuentes utilizan la información de esta empresa sin su permiso para tratar de ganar fiabilidad de cara a los que reciban este email.

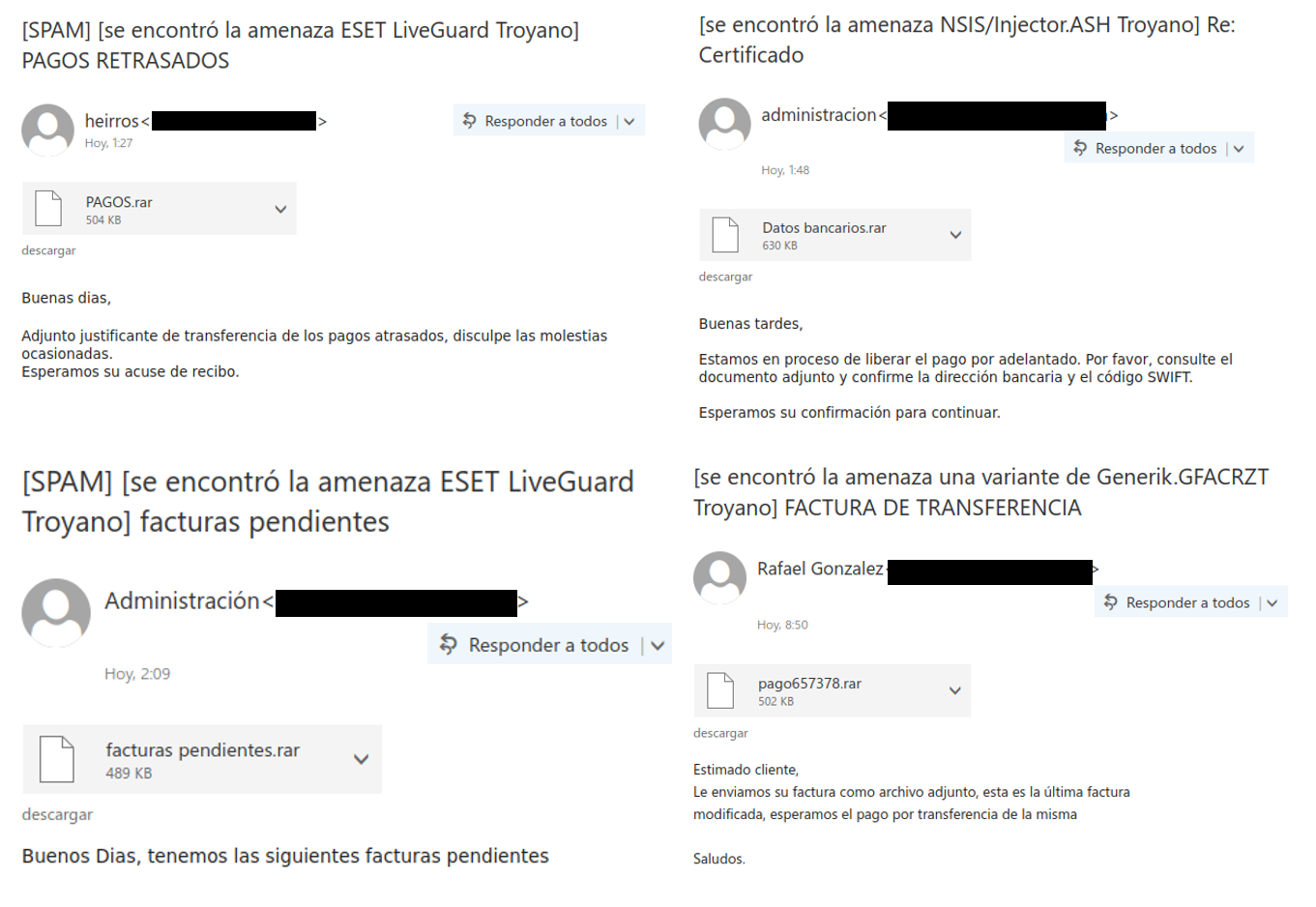

Sin embargo, esta no es la única campaña de este estilo detectada durante las últimas horas ya que, con la finalidad de seguir propagando infostealers, los delincuentes utilizan varias plantillas de correo indicando que se adjuntan supuestos justificantes de transferencia, facturas pendientes o datos bancarios para tratar de ganarse la confianza de sus posibles víctimas.

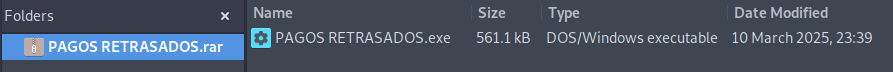

El funcionamiento de estas campañas es muy similar entre sí y, salvo excepciones, no ha experimentado grandes cambios durante los últimos años. Adjunto al correo electrónico encontramos un archivo comprimido en uno de los muchos formatos de compresión existentes para tratar de evadir la marca de la web que Windows otorga a aquellos ficheros descargados de Internet y sobre los que aplica un control más estricto.

En su interior podemos comprobar como se oculta un archivo ejecutable .EXE. Si bien es fácil detectar en estos casos que nos encontramos ante un intento de engañarnos, también es posible que los delincuentes traten de ocultar estos ficheros en otros formatos igualmente ejecutables e incluso añadan un icono aparentemente confiable como el de un documento PDF.

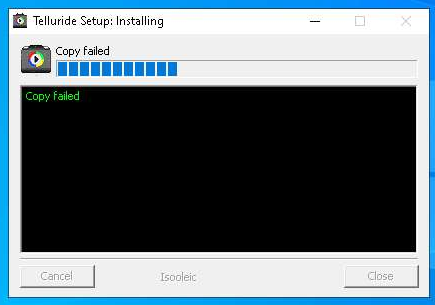

En este punto el usuario debe decidir si el archivo le parece lo suficientemente confiable como para ejecutarlo y, en ese caso, se inicia la cadena de infección. En este punto tampoco se observan novedades destacables con respecto a los casos similares que hemos estado analizando durante los últimos meses. Si acaso, en las últimas detecciones venimos observando como se muestra una pantalla de instalación durante la ejecución del malware que podría hacer sospechar a un usuario de que algo extraño está sucediendo en su sistema.

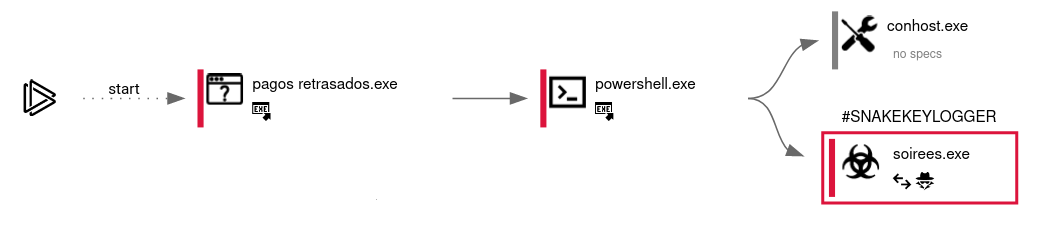

Quitando este detalle, la cadena de ejecución es la habitual donde, tras ejecutar el fichero ejecutable dentro del archivo comprimido se lanza un script en powerShell que termina con la descarga de la carga maliciosa elegida por los delincuentes. En esta ocasión, tal y como viene siendo habitual en muchas de las campañas analizadas durante las últimas semanas, vemos como se está usando Snake Keylogger o, en su defecto, la variante conocida como VIP Keylogger.

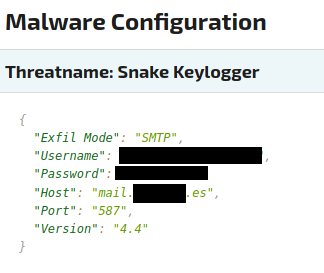

Este malware, que se basa en un servicio de suscripción del tipo malware como servicio, permite registrar las pulsaciones del teclado de la víctima, además de otras muchas capacidades. El infostealer puede robar información confidencial de las víctimas, tomar capturas de pantalla, extraer información del portapapeles del sistema y robar credenciales almacenadas en aplicaciones instaladas en el sistema como navegadores de Internet o clientes de correo. Tanto Snake Keylogger como otros infostealers envían de vuelta a los delincuentes los datos robados mediante correo electrónico, FTP, SMTP, Pastebin o la aplicación de mensajería Telegram.

En esta ocasión observamos como el malware utiliza un servidor de correo comprometido para, usando unas credenciales previamente robadas, enviar los datos sustraídos del sistema de la víctima a los delincuentes.

En lo que respecta a la detección de esta amenaza, según la telemetría de ESET, de momento España es el país donde más casos se han reportado de esta variante, algo que coincide con otras muestras de infostealers analizadas durante las últimas horas. Esta información, junto con datos consolidados de enero y febrero nos hace pensar que, una vez más, España se encuentra en el punto de mira de los delincuentes especializados en el robo de información.

Este punto es especialmente importante ya que con las credenciales obtenidas los delincuentes pueden preparar nuevas campañas dirigidas con las que obtener información más crítica de las empresas y usuarios, información que puede ser vendida a otros delincuentes o usada como chantaje.

En cualquier caso, estas amenazas son sobradamente conocidas y vemos casos similares prácticamente a diario. Su detección es posible si utilizamos una solución de seguridad y podemos mitigar su alcance mantenemos una política de contraseñas eficaz y ciframos adecuadamente la información más crítica. No obstante, parece que aun queda mucho camino por hacer en España, incluso en la implementación de las medidas de seguridad básicas, ya que, si los delincuentes son tan insistentes lanzando campañas de este estilo contra usuarios y empresas de nuestro país es porque les sigue saliendo muy rentable realizarlas.